据BleepingComputer消息,一种利用 Flipper Zero 设备进行的简单钓鱼攻击可能导致特斯拉账户被篡改,甚至能让汽车被解锁并启动。该攻击适用于版本为 4.30.6 和 11.1 2024.2.7的特斯拉应用程序。

安全研究人员塔拉勒哈吉巴克里(Talal Haj Bakry) 和汤米米斯克(Tommy Mysk) 向特斯拉报告了他们的发现,指出将汽车与新手机关联缺乏适当的身份验证安全性。

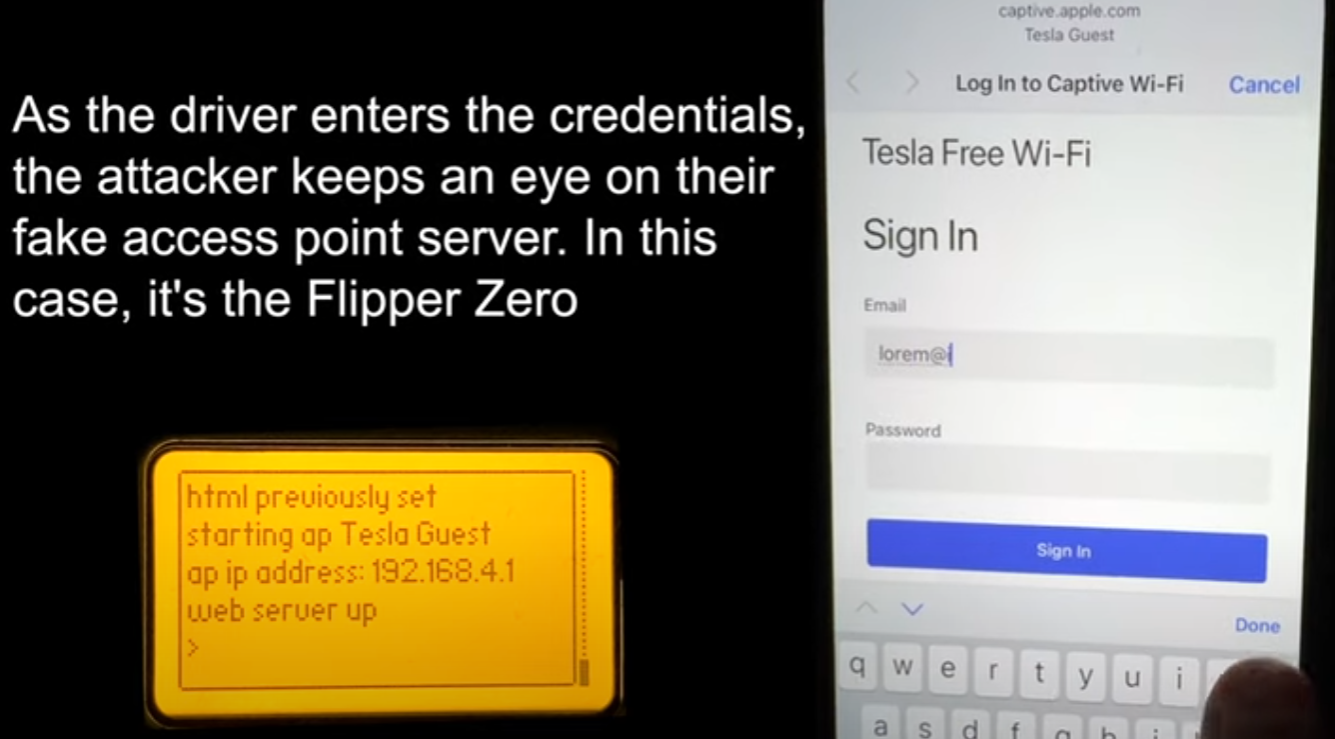

研究指出,攻击者可以部署一个名为“Tesla Guest”的 WiFi 网络,这是特斯拉服务中心经常出现的 SSID名称,非常具有迷惑性。接着,使用 Flipper Zero 广播 WiFi 网络,一旦受害者连接到伪造的网络,他们将收到一个虚假的特斯拉登录页面,要求使用他们的特斯拉账户凭据登录。无论受害者在钓鱼页面上输入什么,攻击者都可以实时在 Flipper Zero 上看到。

网络钓鱼过程

输入特斯拉账户凭据后,钓鱼页面会要求输入账户的一次性密码,以帮助攻击者绕过双因素身份验证保护。攻击者必须在一次性密码过期之前行动,并使用窃取的凭据登录特斯拉应用程序。一旦进入账户,攻击者可以实时跟踪车辆的位置。

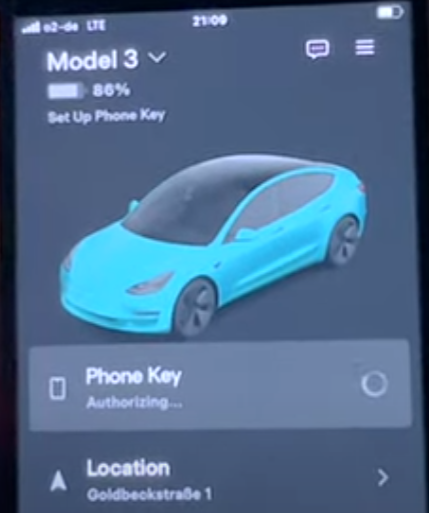

此外,通过访问受害者的特斯拉账户,攻击者可以添加一个新的“手机钥匙”。这一操作可在离车辆几米远的地方实现。米斯克表示,通过应用程序添加新的电话钥匙不需要解锁汽车或将智能手机放在车内,这造成了很大的安全漏洞。

添加新的电话密钥

更糟糕的是,一旦添加了新手机钥匙,特斯拉车主不会通过应用程序收到关于此事的通知,车辆的触摸屏也不会显示警报。而有了新手机钥匙,攻击者可以解锁车辆并激活所有系统,甚至能够驾驶车辆离开,就好像他们是车主一样。

米斯克指出,该攻击在特斯拉 Model 3 上试验成功。在向特斯拉的报告中,他们指出,被劫持的特斯拉账户必须属于主要驾驶员,并且车辆必须已经关联了手机钥匙。

他们认为,应当在添加新手机钥匙时要求使用物理特斯拉卡片钥匙,为新手机添加认证层来提高安全性。

“我能够在新 iPhone 上添加第二个手机钥匙,而特斯拉应用程序并没有提示我使用钥匙卡来对新 iPhone 上的会话进行认证。我只是用我的用户名和密码登录了新 iPhone,一旦我授权应用程序访问位置服务,它就激活了手机钥匙,”二人在向特斯拉的报告中写道。

BleepingComputer 已与特斯拉联系,就上述问题进行了询问,以及他们是否计划发布 OTA 更新,引入安全措施以防止这些攻击,但尚未收到回复。

参考来源:

Flipper Zero WiFi phishing attack can unlock and steal Tesla cars

X0_0X

X0_0X

Anna艳娜

Anna艳娜

安全侠

安全侠

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

安全侠

安全侠

Anna艳娜

Anna艳娜

安全侠

安全侠

安全侠

安全侠

Anna艳娜

Anna艳娜

ManageEngine卓豪

ManageEngine卓豪

Coremail邮件安全

Coremail邮件安全