市面上出现的两种数据库审计技术有何差别

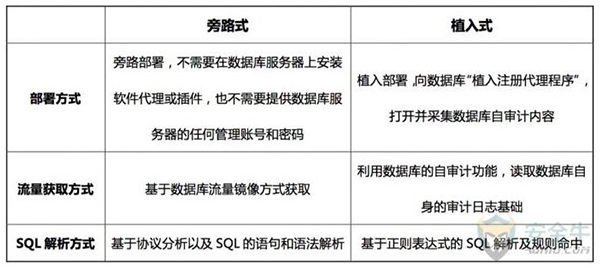

在日渐火热的数据库安全领域,数据库审计应该是应用最为广泛,用户接受度最高的产品了,没有之一。 本文将对目前数据库审计市场上的两类技术路线进行分析,从使用效果出发,浅析两者在各维度的审计效果上存在哪些差异,呈现产品真正能实现的功能和价值。希望能为广大用户在数据库审计产品的选型上提供参考依据。 概括来讲,两类数据库审计的技术路线区别,根本来自于两者的部署方式、获取数据库访问记录的途径不同以及SQL解析方式不同,审计效果自然不同。

旁路式VS植入式 从5个衡量维度看技术路线的差异 衡量两种技术路线的差异,可以从两类产品在真实测试中的功能表现上能够更直观的呈现。下面从5个主要的衡量维度来看基于两类技术路线的审计效果表现,这几个维度也是业内对专业数据库审计产品评判中普遍遵循的主要衡量指标。 1. 审计结果全面性的表现 旁路式:通过镜像流量或探针的方式进行全流量采集,基于全量数据库流量进行语句和会话分析,再通过对sql语句的协议解析,能够审计到客户端信息,返回结果集。这种采集方式首先对数据库类型不挑剔,均可支持,并且能够审计到普通用户和超级用户的访问行为。 植入式:属于注册代理程序的“侵入式”审计,利用数据库的自审计插件(如Oracle的FGAC插件),读取数据库自审计日志,依赖的是数据库自身审计能力,这里有一个很大的问题,如果数据库自身不具备审计能力,那么这类数据库审计产品就无法支持对此类型数据库的审计;并且,数据库自审计功能一般只提供增、删、改、查语句和部分数据定义语句,无法提供全操作类型的审计,也无法完整审计结果集。不过从另一个角度来看,植入方式也有其亮点——本地操作的审计,这些不通过网络的流量,传统的流量镜像方式捕获不到,不过旁路式的审计,也可以通过增加rmagent,实现这项功能。 2. 审计结果准确性的表现 前面提到,两者对数据库访问的采集方式不同,这决定了两者在审计结果准确性上的差异表现。 旁路式:由于是基于全流量的审计,如果能配合sql语句的协议解析和特征捕获等技术,可以准确关联语句和会话,进行精确的审计结果查询分析能力;准确关联应用用户与SQL语句,这样可以实现对业务行为的审计。在此基础上形成的规则库,也能够更准确的识别风险访问及漏洞攻击行为。 植入式:由于是基于正则表达式完成SQL语句规则,无法基于通讯协议解析命中语句规则,在实际工作中,会导致语句和会话无法关联,不能按照会话进行语句梳理汇总,那么会缺乏连贯分析能力;并且,由于不是基于流量和协议的SQL语句解析,对于目前用户普遍要求的应用关联审计,也无法实现。 3. 检索及入库速度的表现 基于SQL语句的获取方式不同,两者在检索及入库速度方面也会存在差异表现。 植入式:由于原始审计信息是记录在数据库中的,需要定期获取到审计设备上,这其中可能产生较大的延迟。另一方面,开启数据库自审计功能本身会占用大量内存,如果遇到高压力并发的情况,会拖慢数据处理能力,连累正常业务访问。 旁路式:旁路镜像流量的方式对应用到数据库的访问完全透明,不会产生影响,这也是目前市面上大多数审计厂商如安华金和等,选择旁路镜像方式,配合精确SQL解析技术来实现审计高可用性的主要原因之一。 4. 关于存储空间的占用表现 旁路式:由于是镜像方式获取流量,对于审计产品本身的存储优化能力有一定要求,但不会影响数据库服务器本身的存储空间,需要考量对比的是产品本身能否提供归一化技术和压缩存储技术,以节约存储空间。 植入式:由于需要开启自审计功能,需要占用大量数据库本身的存储空间,如果同时缺乏SQL归一技术,那么在大数据处理情况下,数据库本身的硬盘空间就会非常紧张。 5. 产品易用性方面的表现 两者在配置和操作的易用性方面也存在较大差异。 植入式:数据库审计产品在注册实例的时候,需要手工输入IP端口数据库实例,还需要sys用户及口令,向数据库中注册用户及程序。另一方面,如果是基于正则式的规则配置,需要数据库管理人员具备一定的技术能力,深度参与规则和策略的配置定义。 旁路式:由于是基于数据库流量的语句语法解析,可以自动识别并添加审计数据库;更专业的产品应能够基于解析结果,从风险、语句、会话三个维度进行深度解析,维度之间相互关联、多重钻取分析,这样用户可以对数据库的整体安全状态有更直观的判断。 目前,市场上的数据库审计产品多以旁路镜像方式为主,但也出现了采用植入式技术路线的产品。从表面来看都能够实现数据库访问行为的审计,但在审计效果及用户体验上存在显著的差异,用户需要在产品选型时更多关注产品的核心技术路线,以避免在实施部署后,为信息管理工作带来麻烦。 来源:安全牛