黑客利用存在17年的Word漏洞传播恶意软件

微软Office公式编辑器中有漏洞存在了17年,如今网络罪犯成功利用该漏洞散布恶意软件。这是个后门,可为攻击者提供对系统的完全控制权,在系统上执行指令,提取文件。

该恶意软件可通过渗透测试工具Cobalt Strike彻底感染系统。Cobalt Strike 是为红队行动和对手模拟而创建的系统秘密信道访问类软件。

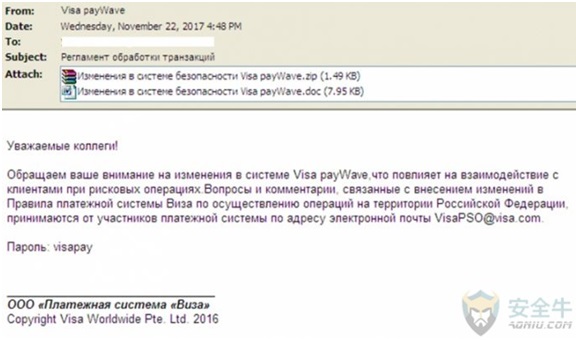

这波恶意软件攻击主要针对俄语用户,因为垃圾邮件被设计成Visa通知消息,通告用户payWave服务规则的变动。该邮件含有一份带口令保护的RTF文档附件,用户会另外收到解锁凭证。这份文件内含恶意代码,但因为有口令保护,杀软难以检测到其中加载有恶意软件。

打开该文件,用户看到的是一份空文档,只有“开始编辑”这么一条消息可见。但这条消息仅仅是用于掩护后台恶意功能的一个障眼法,恶意代码早已在后台被下载,并运行PowerShell脚本将 Cobalt Strike 安装上,系统被劫持。

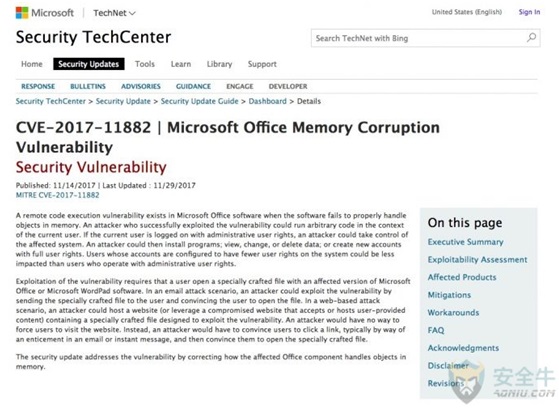

该Office漏洞编号为CVE-2017-11882,虽然很老,却刚在11月17号才被Embedi安全公司发现,并在微软的11月21日(周二)安全更新中被修复。正因为发现得相当晚,没多少用户注意到,网络罪犯才得以利用该漏洞。

这是个远程代码执行漏洞,源于该软件处理系统内存中某些对象的机制。利用该漏洞,攻击者可执行任意代码,如果用户有管理员权限,黑客还能发布各种指令。攻击者还可利用该漏洞感染恶意软件,进而控制整个系统。很明显,Cobalt黑客团队该为这波漏洞利用负责。

Fortinet安全研究员表示,此类可利用漏洞的存在,给了攻击者发动攻击活动的绝佳机会。黑客总在寻找漏洞,无论漏洞是新是旧,无论补丁是否已发布,他们总能利用之。

或许是认为不把软件更新当回事的用户还有很多吧。然而,可悲的是,事实还真就是如此。

因此,微软Office用户最好立即下载该漏洞的安全更新,确保自己在这一波恶意软件攻击中不会受害。