思科2018年度安全报告:攻防两大角度看云与物联网安全

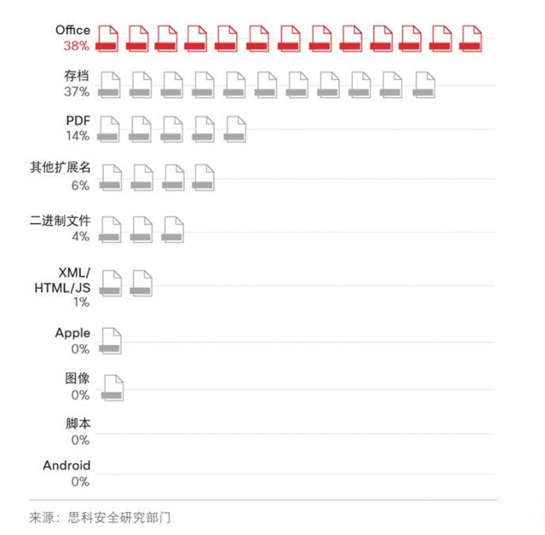

随着网络攻击日益严重,防御已经不仅仅是被动地构筑一堵堵高墙进行固守,更需要主动出击去搜索攻击的迹象并且提前进行针对性地防御。 在思科2018年度网络安全报告中,思科指出很多攻击有着显而易见的攻击前兆,而防御者一旦能预知并且识别即将到来的攻击以及攻击模式,就可以进行阻止或者缓解攻击造成的损失。 在这份报告中,思科从攻击者以及其攻击模式和防御者策略两个角度,结合了思科威胁研究人员和其技术合作伙伴根据过去12到18个月内观察到的攻击者行为得出的数据和分析结果,进行了详细的阐述以及总结。 思科发现,大量的攻击集中于三个主题: • 攻击者将恶意软件的复杂性和影响力进一步提升; • 攻击者更善于将合法用途的工具转换为攻击的武器; • 攻击者利用不设防的漏洞,而这些漏洞集中于物联网和云服务。 一、攻击形势 • 恶意软件进一步演变 思科认为,2017年中,攻击形势的最大变化是恶意软件的演变。攻击者通过将恶意软件(比如勒索病毒)与自传播功能相结合,从而造成更大的破坏。因此,尽管“蠕虫式”的攻击可能被认为是旧式的威胁,然而一旦带有其他破坏功能,依然能使整个网络瘫痪。因此,防御者依然需要对此做好准备。 由于如今大量的工作与开发需要运用到非自产的第三方软件或者库,软件供应链成为了恶意软件散布的温床。例如 Nyetya (也称为 NotPetya)恶意软件是通过软件更新系统部署到一个税务软件包中,该税务软件包在乌克兰有超过 80%的公司使用,并安装在 100 万多台计算机上。乌克兰网络警察证实,它对 2000 多家乌克兰公司造成了影响。因此防御者需要外来的程序都加以注意。 • 加密的恶意网络流量 尽管加密的初衷是为了增加安全性,然而攻击者同样会使用加密技术对C2活动(command-and-control,命令与控制)进行隐藏。 思科发现,截止2017年10月,全球流量中有50%为加密流量。而与此同时,在过去12个月中,检测到的恶意软件样本使用的加密网络通信增加3倍以上。而经过对40多万个恶意二级制文件的分析,思科发现,截止2017年10月,其中约70%都使用了某种加密技术。 针对于加密数据产生的可视性不足的问题,思科建议将机器学习和人工智能应用到安全防御之中。不仅仅通过已知的威胁来寻找同类威胁,更需要通过已知的威胁去发现未知的威胁,甚至通过分析未知的威胁数据来寻找未知的威胁。 值得关注的是,思科Stealthwatch ETA(加密流量分析技术)可以在无需对加密流量进行解密的情况,运用网络感知分析方法,识别隐藏在加密流量中的恶意软件。该系统针对加密流量内部的元数据进行机器学习算法分析,准确定位加密流量中的恶意模式,实现更快更精确的判断,帮助企业快速确定可能受到感染的设备和用户,最终提升企业面对安全事件时的响应速度和水平,准确率超过99.99%。 • 邮件威胁 思科指出,无论威胁形势的变化有多大,邮件始终是传播恶意软件的重要工具。 对于恶意文件的扩展名,思科也做了统计(2017年1月到9月):

另外,社会工程学依然是启动邮件攻击的主要方式。 • 滥用云及其他合法资源 随着大量服务转移到云端,网络周界的定义越来越模糊化。安全团队更加难以应对不断演变扩展的云以及物联网环境。这其中的原因之一则是究竟这些问题应该由谁来保护尚不明确。 当攻击者利用合法服务进行C2时,安全团队几乎无法识别恶意软件网络流量,因为他模仿了合法网络流量的行为。而由于在办公环境中大量使用其他云服务(比如Google Drive,Dropbox等),使得攻击者可以利用这些网络“噪声”作为掩护。思科与其合作伙伴Anomali在过去几年的观察中,总结了用在恶意软件后门C2架构中的几款主流合法服务:

对于防御者来说,来源于合法服务的攻击因以下原因难以被阻止:合法服务难以阻止、合法服务往往经过加密、合法服务的使用破坏了域名和证书智能。 思科也指出,对于云使用同样会造成内部威胁,造成从内部的攻击以及数据泄露。 • 物联网和DDos 尽管物联网仍在发展中,他们却早已成为攻击者们的目标。物联网僵尸网络的规模在不断增长,然而组织和用户却依然在盲目地部署低成本的物联网设备。思科提醒防御者,需要重视物联网带来的安全隐患。 思科表示,物联网的攻击有三个特点:攻击重点转向应用层、“突发攻击”的复杂性,频率以及持续时间增加、反射放大攻击增多。对此,思科认为防御方需要检测并且修正开放或者未正确配置的设备。 值得注意的是,工业控制系统漏洞也成为了攻击者的目标,使得关键基础设施陷入危险的情况。 • 漏洞和修复 在复杂的环境中安全人员可能会忽略使用技术中的漏洞。然而,对于攻击者来说,他们永远不会停止发掘以及利用这些漏洞。 在2017年思科跟踪的常见弱点列举(CWE, Common Weakness Enumeration)漏洞中,缓冲区溢出(Buffer overflow errors)错误名列榜首。 来源:安全牛