360捕获持续8年针对我国的网络间谍组织

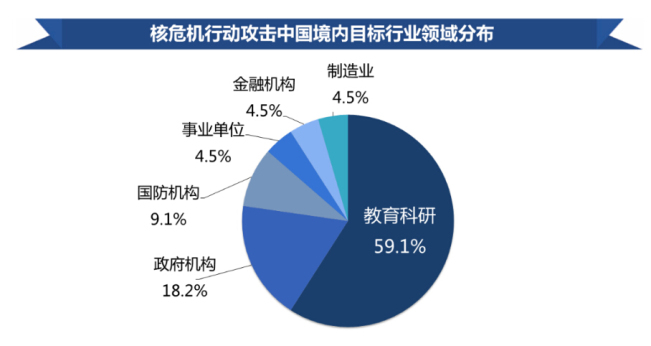

近日,360追日团队(Helios Team)、360安全监测与响应中心与360威胁情报中心发布《蓝宝菇(APT-C-12)核危机行动揭露》报告,首次披露了其捕获的持续8年攻击中国大陆地区的网络间谍组织——蓝宝菇。 据报告透露,从2011年开始至今,高级攻击组织蓝宝菇(APT-C-12)对我国政府、军工、科研、金融等重点单位和部门进行了持续的网络间谍活动。核工业和科研等相关行业信息是该组织的重点窃取目标。 攻击持续八年 据360追日团队介绍,该团队捕获的首个蓝宝菇组织专用木马出现在2011年3月左右。截止到目前,360追日团队已捕获该组织恶意代码共达670余个,其中包括60多个专门用于横向移动的恶意插件;此外还发现了与该组织相关的40多个C&C域名和IP地址。 由于该网络间谍组织的相关恶意代码中出现特有的字符串(Poison Ivy密码是:NuclearCrisis),结合该组织的攻击目标特点,360威胁情报中心将该组织的一系列攻击行动命名为核危机行动(Operation NuclearCrisis)。联想到核武器爆炸时的蘑菇云,360威胁情报中心结合该组织的其他特点,以及对APT组织的命名规则,将该组织名为蓝宝菇。 截止2018年5月,360追日团队已经监测到近30个核危机行动攻击的境内目标。其中,教育科研机构占比最高,达59.1%,其次是政府机构,占比为18.2%,国防机构排第三,占9.1%。其他还有事业单位、金融机构制造业等占比为4.5%。

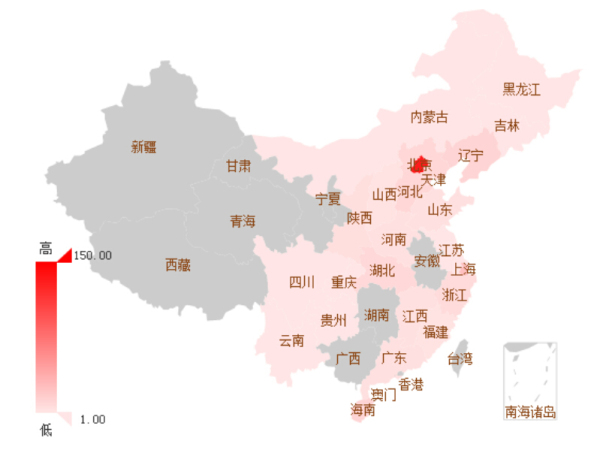

就地域分布来看,北京地区是核危机行动攻击的重点区域,其次是上海、海南等地区。 从攻击目标和攻击的区域分布来看,蓝宝菇的目标是核工业和科研等国防相关信息,这在被捕获的APT组织中,是比较突出的一点。

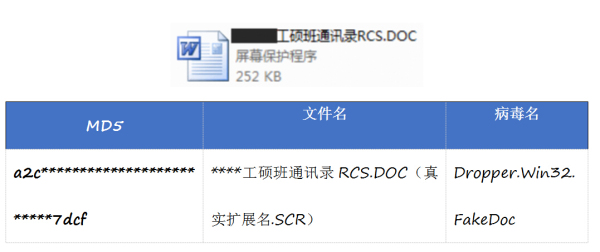

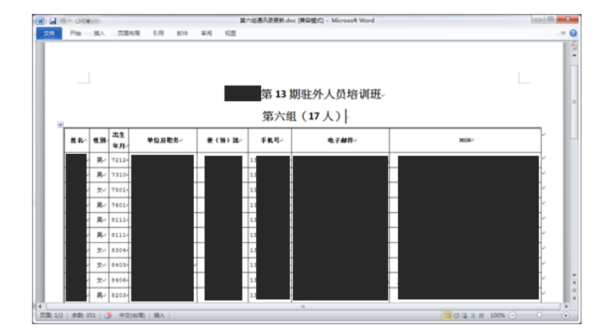

攻击手段更加精细 高级攻击组织一般都会采用鱼叉邮件的攻击方式。蓝宝菇的初始攻击也主要采用鱼叉邮件携带二进制可执行文件的攻击方法:即攻击者向受害者发送仿冒官方邮件,诱导受害者点击邮件所携带的恶意附件。 360威胁情报专家透露,蓝宝菇组织在文件伪装方面确实下足了功夫,所采用的鱼叉邮件更加逼真,受害者往往被安装后门却毫不觉察。 以最为频繁使用的“通信录”诱饵文件为例:攻击者使用了RLO控制符,使字符的显示顺序变成从右至左,这样可以隐藏文件的真实扩展名。除了对诱饵文件的文件名进行精心伪装外,攻击者对诱饵文件的内容也进行了精心的设计。 受害者打开的Word文档的内容确实为相关机构工作人员或相关培训参与者的详细通信录信息(如截图所示)。这使得被攻击者更加难以识破其中的攻击行为。

考虑到被攻击目标本身所处机构的敏感性,安全分析人员认为,这说明攻击者在发起攻击的过程中,已经对攻击的目标机构或个人有了比较充分的了解。 此外,该组织使用的专用木马还采用了一定程度的对抗技术,比如对抗杀毒软件和对抗轻量级虚拟机的技术,降低被发现的概率。 据了解,自2015年5月,360截获并披露针对我国的首个APT组织海莲花以来,截至2018年6月底,360威胁情报中心已累计截获38个针对中国的APT组织,有力地维护了国家与企业的信息安全。 附 蓝宝菇网络间谍活动主要时间点: 1) 2011年3月,首次发现与该组织相关的木马,针对政府相关机构进行攻击。 2) 2011年11月,对某核工业研究机构进行攻击。 3) 2012年1月,对某大型科研机构进行攻击。 4) 2012年3月,对某军事机构进行攻击。 5) 2012年6月,对国内多所顶尖大学进行攻击。 6) 2013年6月,对某中央直属机构进行攻击,同时开始使用新类型的RAT。 7) 2014年8月,发现该组织使用5种以上的横向移动恶意代码针对重点目标机构进行大量横向移动攻击。 8) 2014年12月,发现新的RAT,我们将其命名为Bfnet,该后门具备窃取指定扩展名文档等重要功能。 9) 2015年9月,针对多个国家的华侨办事机构进行攻击。 10) 2018年4月,针对国内某重要敏感金融机构发动鱼叉邮件攻击。 近日,360追日团队(Helios Team)、360安全监测与响应中心与360威胁情报中心发布《蓝宝菇(APT-C-12)核危机行动揭露》报告,首次披露了其捕获的持续8年攻击中国大陆地区的网络间谍组织——蓝宝菇。 来源:51CTO