CODESYS WebVisu 产品现高危漏洞,或对关键基础设施构成严重威胁

VSole2018-02-07 21:22:12

Istury IOT 的安全研究员在 3S-Smart Software Solutions 的 CODESYS WebVisu 产品的 Web 服务器组件中发现了一个基于堆栈的缓冲区溢出漏洞,允许用户在 web 浏览器中查看可编程逻辑控制器( PLC )的人机界面( HMI )。据研究人员介绍,攻击者可以通过远程触发该漏洞来引发拒绝服务( DoS ),并且某些情况下实现在 Web 服务器上执行任意代码。这一漏洞能够导致大量 ICS (“ 工业控制系统 ”) 产品受到影响,或对关键基础设施构成严重威胁。 WebVisu 产品目前在许多供应商(其中包括施耐德电气、日立、研华、伯格霍夫自动化、汉斯图尔克和新汉)的 116 个 PLC 和 HMI 中使用。 有关专家将该漏洞追踪为 CVE-2018-5440,并为其分配了高达 9.8 的 CVSS 分数。 根据专家的说法,这个漏洞会影响所有基于 Microsoft Windows(也是 WinCE )的 CODESYS V2.3 Web 服务器,这些服务器可以独立运行,也可以作为 CODESYS 系统的一部分运行( V1.1.9.19 之前)。 更糟糕的是,研究人员认为该漏洞很容易被攻击者利用,不过目前并没有具体在野攻击案例。

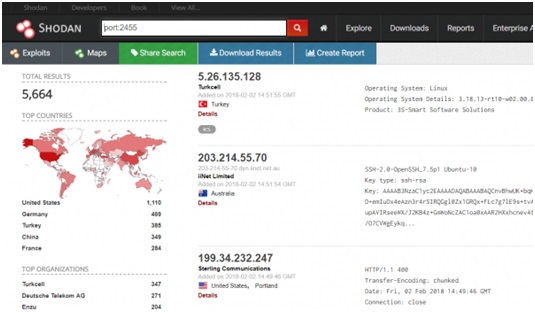

通过 shodan 查询 CODESYS 协议使用的 2455 端口,可发现超过 5600 个系统被暴露于公网,多数位于美国、德国、土耳其以及中国。 CODESYS 公司方面表示已发布了 CODESYS 网络服务器 V.1.1.9.19 的 CODESYS V2.3 来解决这个漏洞,并且相关厂商还建议用户限制对于“控制器”的访问、同时使用防火墙和 VPNs 控制访问。 来源:知道创宇

VSole

网络安全专家