云安全的未来:中国的安全访问服务边缘架构

最新的“安全领域新兴技术及趋势影响雷达”(Emerging Technologies and Trends ImpactRadar: Security)显示,安全服务及接入边缘技术具有极高重要性,并在未来一至三年,市场会落地关于安全服务及接入边缘的融合架构。因此,中国企业和厂商有必要研究这个新兴市场以及安全服务的演进。

为何市场会产生安全服务演进

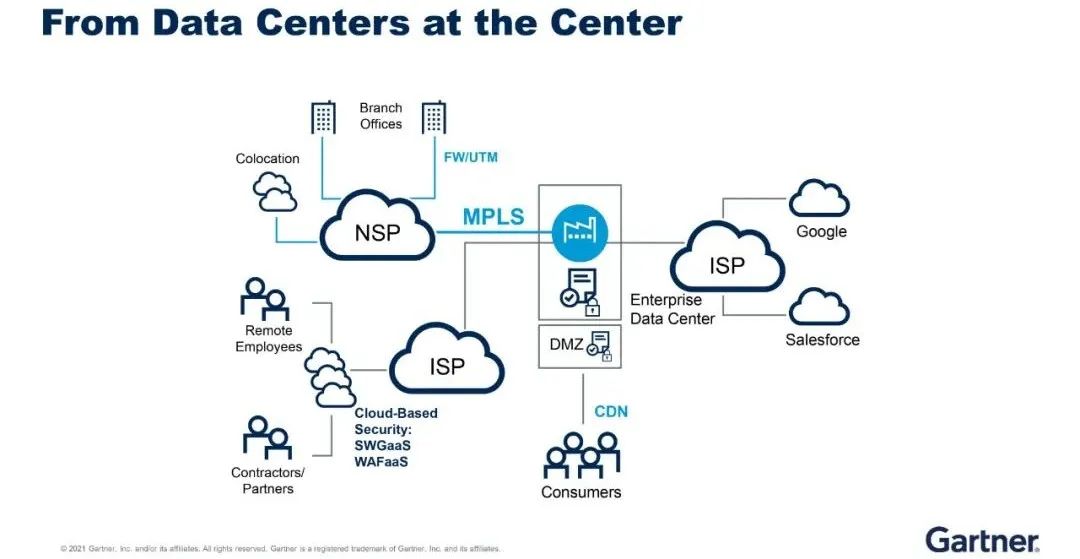

传统企业的数据中心架构(如图一所示)大多为从分支机构上行的一个信息网络连接到总部的数据中心,然后从互联网区再连接到互联网,此外还有“云”上部署的应用。目前,很多中国的数据中心基本为该架构。

图一

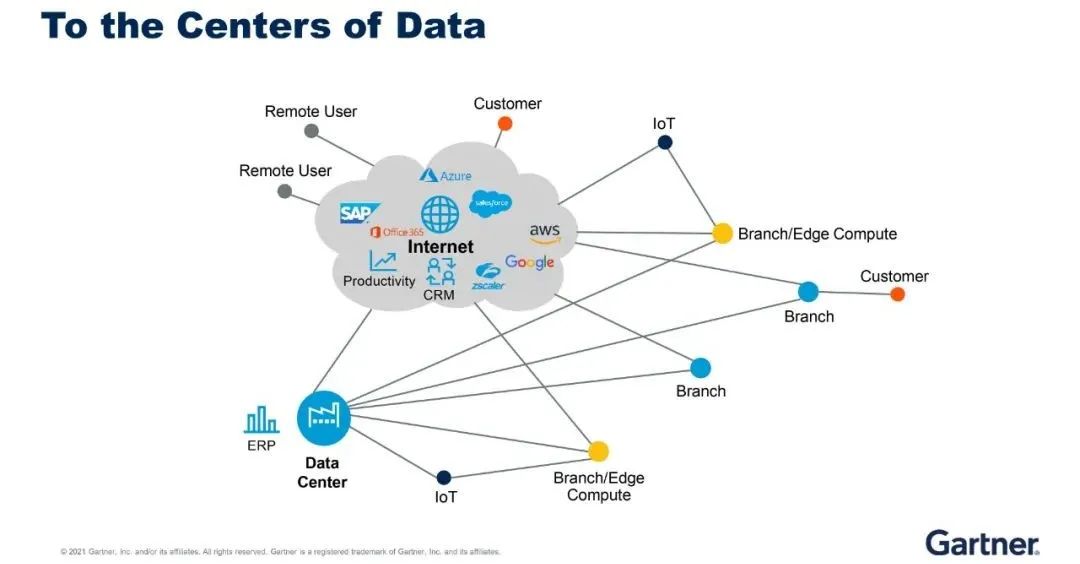

但为何称这样一个从数据中心到互联网再到“云”的架构较为传统?因为企业的应用大多没有“上云”、“上云”的应用基本为互联网应用。随着未来更多的企业应用“上云”,西方“云优先”的市场目前已采用图二所示的架构——数据中心内存在很多应用,且传统应用迁移至云、企业的数据中心愈发强大。企业分支机构的员工在访问数据中心应用时,不仅可以访问数据中心应用,还能访问数据中心以外以及迁至云上的应用。因此,每家分支机构具有两条线——一条代表通往数据中心,另一条代表通往云上的SaaS类应用。

图二

我们亦可把图二描绘成另一个场景——企业员工或客户通过多种数字化接触访问不同的数据和应用。数字化接触可以是手机、物联网或触摸屏。在此情况下,保证“访问安全”对企业而言至关重要,因为所有数字化接触都会接入互联网,但企业不可能在每一家分支机构或“云”上都部署一套边缘栈。若用传统数据中心的方式来管理目前新型广域网及应用外迁到“云”的这样一个现实场景的话,企业就需要很多套边缘栈安全设备、防火墙来管理不同的安全边界。然而,现在的安全边界已不在数据中心,而是外扩到各种各样的边缘、云场景之中,因此企业需要新的网络安全架构。

针对数字化接触,企业需要具备基于“策略”(policy-based)的接入方式,即通过基于策略的接入到各种分布式的边缘、再到互联网边缘、最后到互联网或企业的核心应用。因此,SaaS其实是面对分布式边缘所定义的全新安全及网络架构。

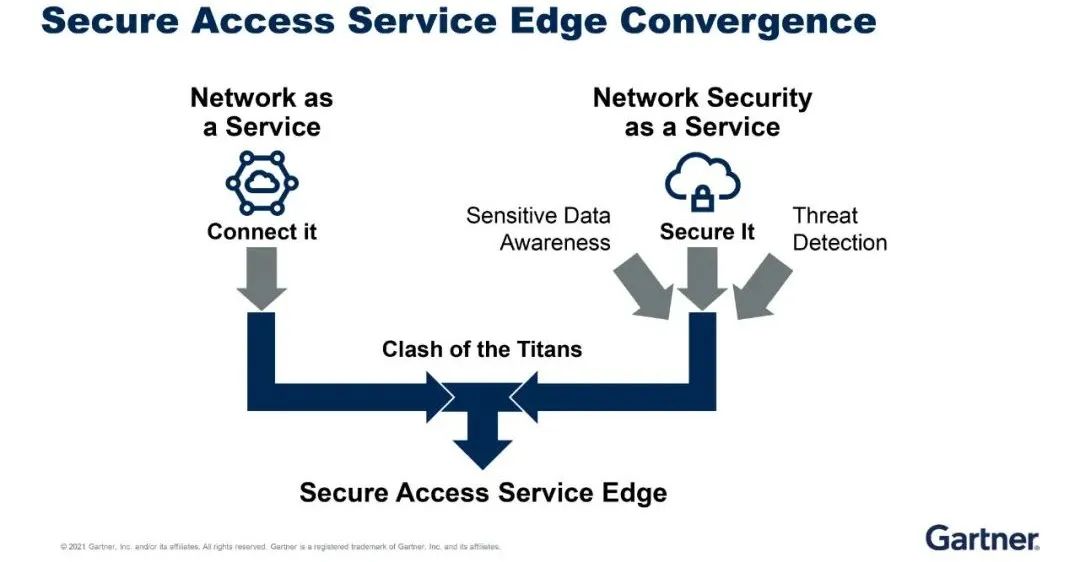

图三

当前的SD-WAN是非常重要的技术改进推动力。其在管理各种各样下层网络的同时,还可作为软件被灵活部署在所有硬件之上。这当中的SD-WAN就变为了广域网的边缘,若广域网下层架构发生改变,很多互联网的出口不只在数据中心、会在众多分支机构或边缘的接入应用中,此时企业下层的网络会有很多的非信任外部网络,因此企业需要具备针对所有数据化接触的安全策略来加以保护。如图三所示,网络安全接入服务保护所有的网络接入,广域网的边缘与安全服务兼容、成为了一个新的“安全服务接入边缘”融合架构。

当企业不清楚访问流量是否存在风险时,应当考虑CASB——CASB是云接入服务的中介。企业数据可能存放在数据中心或云上,当公有云上的SaaS服务要访问数据时,企业可以用CASB来管理风险,即所有访问先经过CASB“大门”、SaaS应用与访问相互集成,读取的数据返至CASB应用、再返至授权数据,通过全程监控保护数据安全。若用户访问企业专用应用,亦可用同样方式进行保护。企业可以用CDN进行加速、SD-WAN进行连接,同时使用CASB、SWG等保护访问安全。从这个角度来看,将网络模块与安全模块融合成一个安全接入服务平台即是SASE。SASE包含五个核心模块:SD-WAN、Firewall as aservice(FWaaS)、SWG、CASB和零信任网络接入。现在不少安全厂商具备两至三个模块,但鲜有具备全模块者。

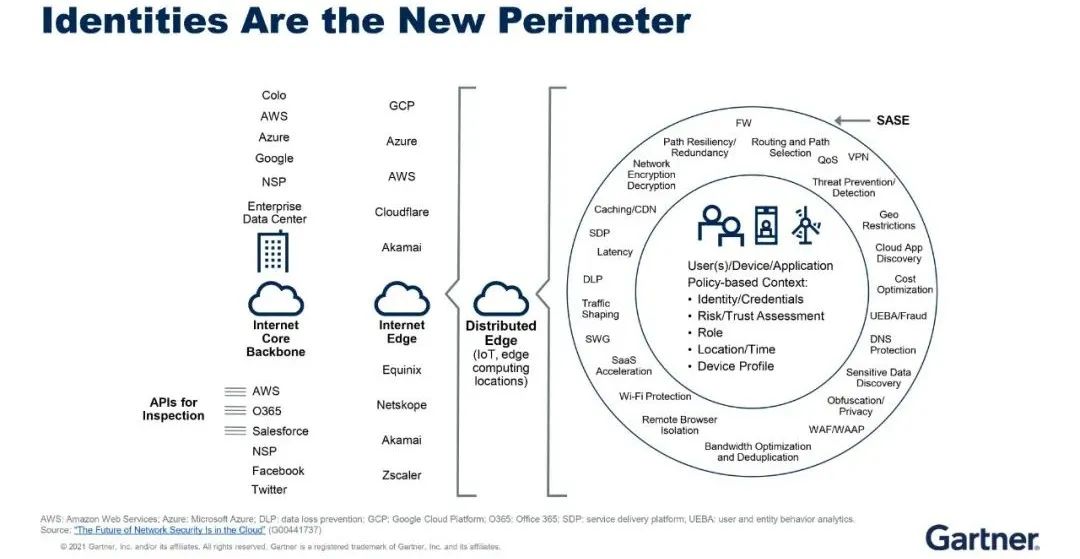

图四

图四展示了SASE中的各种技术,Gartner认为这些技术在未来十年会相互融合至SASE模块中。目前,安全产品非常碎片化,不同产品具有自己的管理和控制界面,对企业使用而言不够友好,所以这时就需要出现一个把这些碎片化的安全接入服务融合成一个安全接入服务的平台。其实,SASE接入不单是基于公有云的互联网接入方式,也会有很多接入到企业级私有数据中心。

企业如何部署安全服务架构

Gartner预测,至2023年,20%的企业会部署来自同一家厂商的SWG、CASB、零信任网络接入及分支机构防火墙能力。2019年,Gartner观察到该领域的用户低于5%。这代表安全厂商可以通过SASE来扩展自己的市场份额,SASE是一个非常重要的营收增长机会。

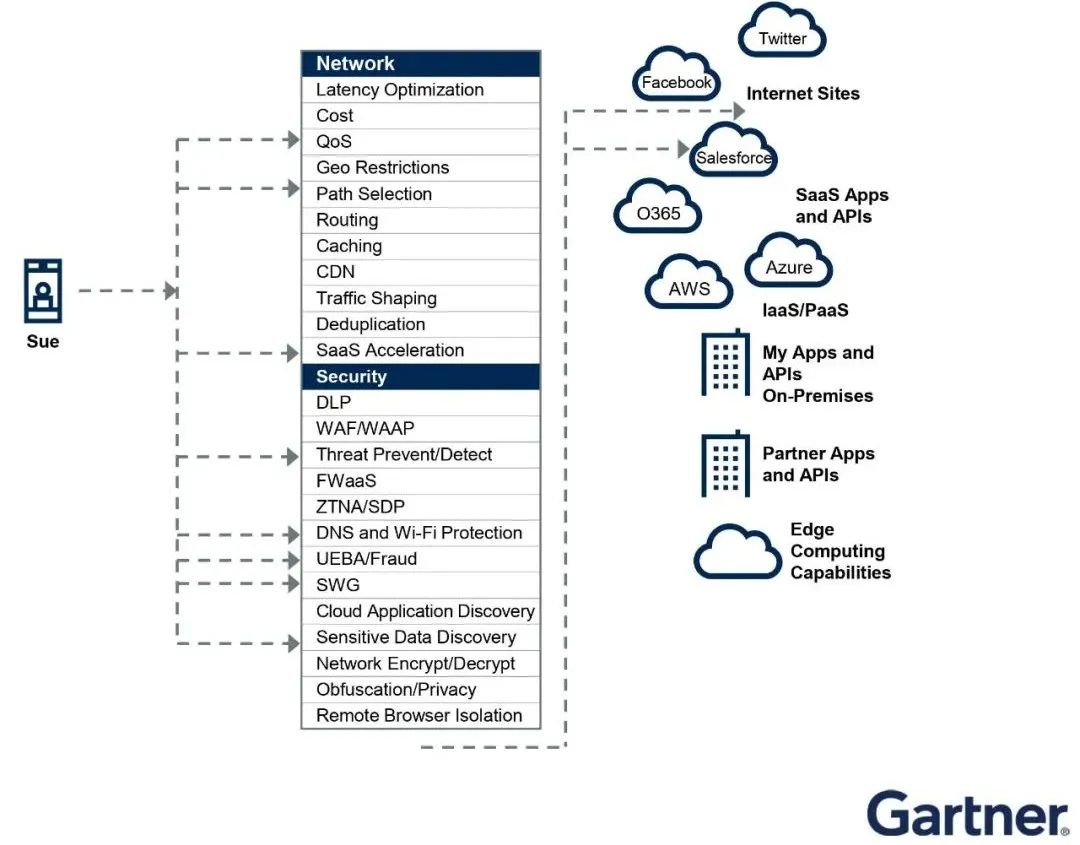

图五

从终端用户角度来看,SASE目前具有三个场景。首先是企业管理员工IT设备(见图五),员工使用自己的电脑或手机接入云上的应用。此时企业可以通过SWG实现DNS保护、敏感信息保护等,即员工的访问是通过相关SASE工具接入到SASE接入点,然后从SASE接入点代理再访问互联网应用以及企业内部资源。

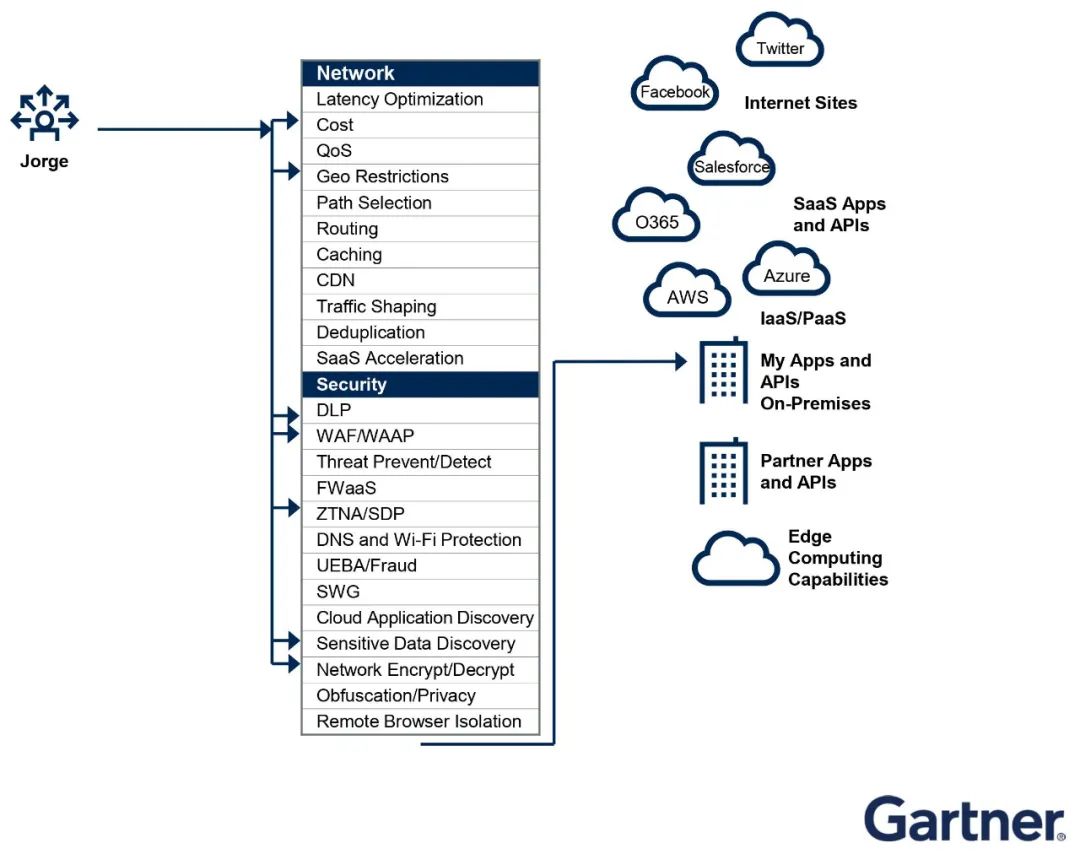

图六

第二个场景(见图六)是企业外部人员访问内部资源。企业外部人员的设备是非管理设备,因为其设备中没有访问工具,所以只能实现从SASE接入点到其它地方QoS的网络功能。另外,因为需要接入到SASE代理接入点,相关的DLP等功能会就绪。一旦外部人员接入SASE时,SASE就会提供安全接入保护,而网络功能也是在接入SASE后才能提供。

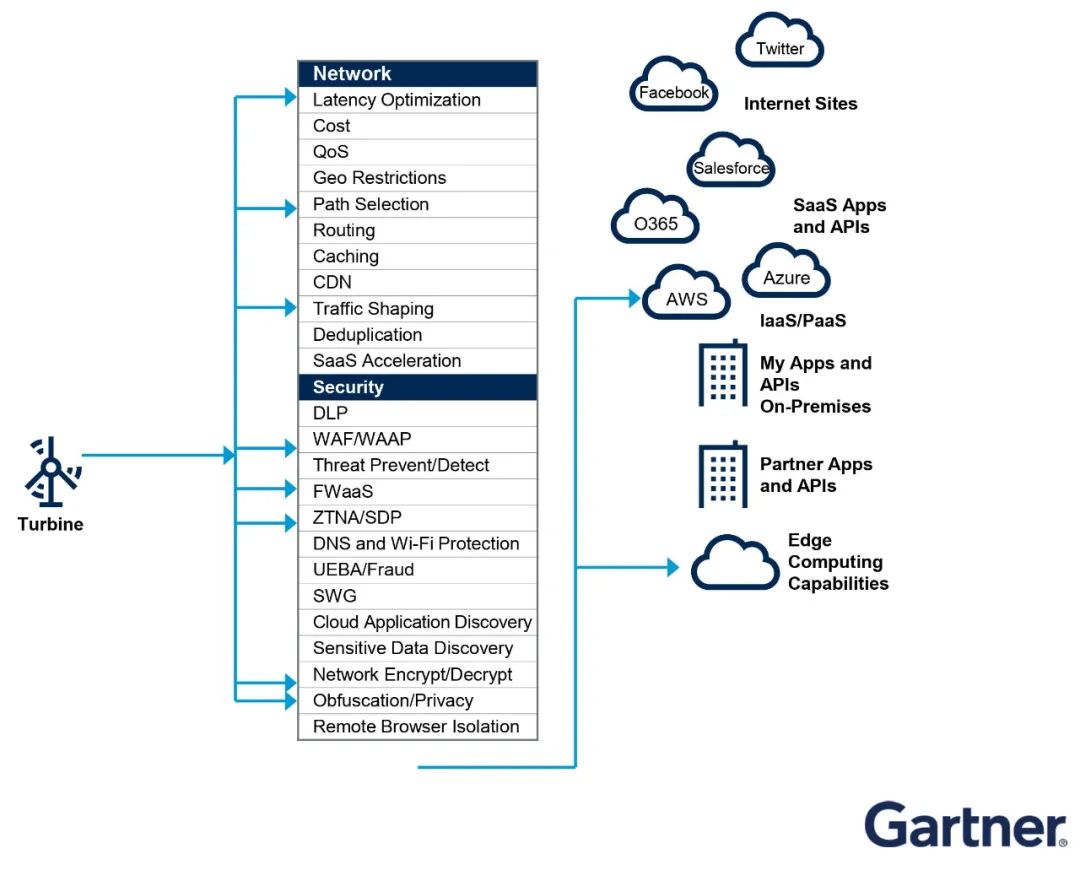

图七

第三个场景(见图七)关于物联网。风电物联网存在一个汇聚点,即物联网边缘的汇聚点,在这之中可以收集、分析数据。边缘的汇聚点可以部署SASE,如SD-WAN,所以接入到边缘的SASE可以延伸到风电厂、延伸到各个物联网和边缘计算,接入到企业的内部应用。

一些目前使用SASE的企业也在考虑是否需要把自己的数据中心连接到SASE中,或是把自己的数据中心与公有云托管的VPC进行打通以及打通后用户的访问路径。用户可以是合作伙伴、员工或客户,他们的访问可以通过SASE进行,因为零信任网络接入的安全是先授权认证、再分派访问权限。SASE接入点一定是广泛分布性的,若接入点在上海或者广州、相距较远时,网络时延就变成大问题,所以低时延在国内非常重要,需要更多的分布式接入点加以保证。

关于分支机构应用的优化。目前中国很多企业分支机构的应用基本放在分支机构的小型数据中心内。SASE会使分支机构架构得到改变,越来越多的分支机构会从“重分支”变成“轻分支”,同时在“云”上会更多部署分支机构的应用。“轻分支”基本上是SD-WAN,因为很多的SD-WAN自带防火墙、一个SD-WAN就能解决问题。通过SD-WAN连接到最近的公有云VPC,分支机构公有云直接部署在VPC上。用户直接访问VPC应用时需要授权验证,所以企业需要SASE。SASE对于分支机构的用户来讲,先访问就近的SASE接入点,通过SD-WAN访问再接入到相关的公有云、VPC办公室。

中国厂商如何抓住机会

Gartner预计全球SASE市场将在2024年达到110亿美元,大中华地区市场规模大约为7亿6千9百万美元(见图八)。SASE的核心功能包含SD-WAN、SWG、CASB、ZTNA、FWaaS,Line rate operation,但对中国来讲,略有不同。

图八

如图九所示,中国目前CASB的需求很少,因为中国的SaaS应用大部分是消费者级别的应用,真正的企业级SaaS应用目前在中国仍有不足。很多企业级SaaS应用存在很多安全漏洞、没有CASB保护,因此很多大型企业不敢把自己的数据直接放至其中。正因为这些企业用户不是很多,所以CASB目前在中国是一个未被开发的市场。从SASE服务的起步阶段来讲,CASB在中国并不是核心模块,更多的是SWG、零信任网络安全、SD-WAN等。随着企业级PaaS及SaaS应用的增多,CASB在中国的趋势会逐渐与全球同步。

图九

Gartner认为云原生架构对厂商实现SASE服务非常重要。对于很多企业用户来讲,SASE接入点的部署最好离自己要近、同时要延伸到自己的数据中心之内。企业在部署SaaS接入点时需要采用更加灵活的方式以便同时部署在云上和第三方数据中心内。云原生架构可以为企业部署SaaS服务提供更加灵活的方式和更灵活的交付。分布式的多边云部署对北上广深这类核心城市或各省省会城市的接入点非常重要。因为时延的优化在中国是非常重要的“卖点”。SASE产品会变得更加容器化、微服务化,以此更好部署在其他的硬件平台或自己提供的硬件平台之上。

总结而言,终端用户需考虑、研究SASE架构和整体广域网及网络安全方面的架构转型。虽然中国疫情控制很好,但是物联网、5G带来的数字化转型非常巨大,所以将来需考虑能否将数字化接触反映到企业应用上。很多企业应用及企业数据很可能都放到“云”上,虽然目前传统方式是主流,但越来越多的企业进行IT规划时,已在考虑部分的数据外迁,所以SASE是企业敏感数据外迁后的重要保护手段。另一方面,SASE需要整个广域网的架构做出改变,如建立分支机构的本地接入互联网、考虑SD-WAN厂商是否有SD-WAN防火墙等。厂商越多,企业的管理复杂度越高,所以企业需要做出战略性变化。企业级的SaaS应用一定要考虑SASE保护。公有云上的数据如没有安全工具保护,会存在数据泄漏或丢失的风险,而CASB这类工具可以把未知风险降低。“SASE保护”不一定需要全部五个模块,企业在设计SASE部署战略时,需要明晰用到哪些模块,如此,在选择安全厂商时才能更得心应手。同时,厂商需清楚自己是何种厂商。管理服务提供商需考虑如何快速切入SASE市场,因为切入SASE市场能够为其快速提供新的业务增长,如帮助海外SASE厂商进入中国,或帮助国内SASE服务厂商建立接入点、提供相关的服务。技术提供商需考虑SASE的产品战略,还要考虑如何做到云原生的SASE。