新的“Karakurt”网络犯罪团伙专注于数据盗窃和勒索

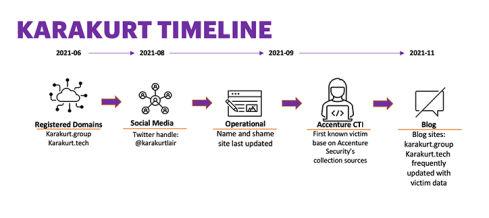

埃森哲研究人员详细介绍了一个名为 Karakurt 的复杂的出于经济动机的威胁行为者的活动。该团体的活动于 2021 年 6 月首次被发现,但该团体在 2021 年第三季度更加活跃。2021 年 6 月,该团伙注册了托管其泄密网站、karakurt[.]group 和 karakurt[.]tech 的域名,而在 8 月,该团伙注册了一个名为“karakurtlair”的 Twitter 帐户。.

该组织专注于数据盗窃和勒索,但研究人员指出,它没有使用勒索软件。

2021 年 9 月至 2021 年 11 月期间,该组织打击了多个行业的 40 多名受害者。

攻击者几乎完全专注于数据泄露和勒索,并没有使用勒索软件来锁定受害者的文件。

“埃森哲安全已经确定了一个新的威胁组织,即自称为 Karakurt 黑客团队,已经影响了多个地区的 40 多名受害者。威胁组织是出于经济动机,本质上是机会主义的,到目前为止,与其他大型游戏狩猎方法相比,它似乎以较小的公司或公司子公司为目标。” 阅读埃森哲发布的分析。“根据迄今为止的入侵分析,威胁组织只关注数据泄露和随后的勒索,而不是更具破坏性的勒索软件部署。”

大多数已知受害者 (95%) 位于北美,而其余 5% 位于欧洲。

对与该威胁参与者相关的攻击链的分析表明,它主要利用 VPN 凭据来获得对目标网络的初始访问权限。

在最初的攻击中,该组织通过使用流行的后开发工具 Cobalt Strike 获得了持久性。在最近的攻击中,该组织开启了 VPN IP 池或 AnyDesk 软件以建立持久性并避免检测。

一旦获得对目标网络的访问权限,该组织就会使用各种工具来提升权限,包括 Mimikatz 或 PowerShell 来窃取包含 Active Directory 数据的ntds.dit。

但是,大多数攻击中的威胁组会使用先前获得的凭据提升权限。

对于数据泄露,该组织利用 7zip 和 WinZip 进行压缩,以及使用 Rclone 或 FileZilla (SFTP) 将数据上传到 Mega.io 云存储。

该报告包括针对该威胁行为者观察到的 MITRE ATT&CK 策略和技术以及建议的缓解措施,