蓝牙共存漏洞威胁全球数十亿WiFi设备

达姆施塔特大学、布雷西亚、CNIT和安全移动网络实验室的研究人员近日发表了一篇论文(链接在文末),证明可以通过设备的蓝牙组件提取密码并操纵WiFi芯片上的流量。

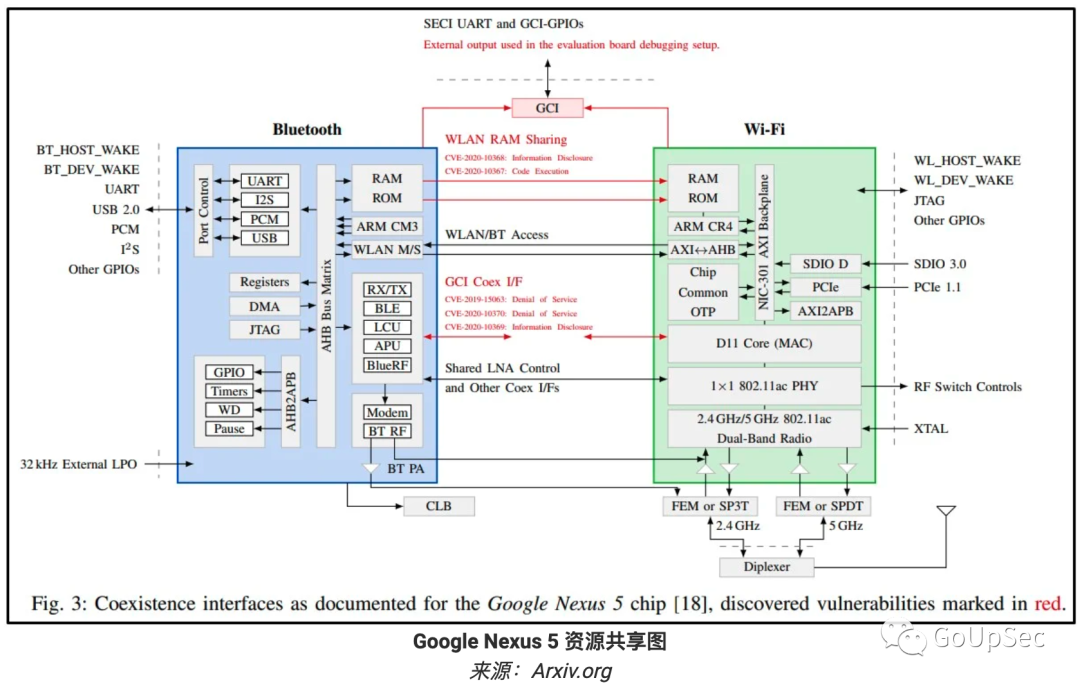

智能手机等现代消费电子设备的SoC具有独立的蓝牙、WiFi和LTE组件,每个组件都有自己专用的安全实现。

但是,这些组件通常共享相同的资源,例如天线或无线频谱。这种资源共享可使SoC更节能,提高数据带宽降低通信延迟。

这种基于性能的设计恰恰成了无线芯片的“阿喀琉斯之踵”,正如研究人员在最近发表的论文中指出的那样,攻击者可以将这些共享资源用作跨无线芯片边界发起横向提权攻击的桥梁。

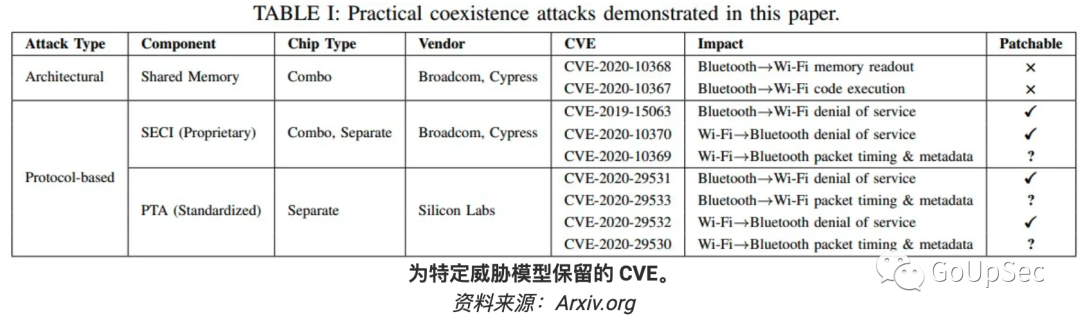

这些攻击包括代码执行、内存读取和拒绝服务。

无线芯片架构和协议中的先天缺陷

为了利用这些漏洞,研究人员首先需要在蓝牙或WiFi芯片上执行代码。虽然这并不常见,但过去安全业界已经发现了影响蓝牙和WiFi的远程代码执行漏洞。

一旦研究人员在一个芯片上实现了代码执行,他们就可以使用共享内存资源对设备的其他芯片进行横向攻击。

在论文中,研究人员解释了他们如何执行OTA(空中)拒绝服务、代码执行、提取网络密码以及读取来自Broadcom、Cypress和Silicon Labs芯片组的敏感数据。

这些漏洞被分配了以下CVE:

- CVE-2020-10368:WiFi未加密数据泄露(架构)

- CVE-2020-10367:Wi-Fi代码执行(架构)

- CVE-2019-15063:Wi-Fi拒绝服务(协议)

- CVE-2020-10370:蓝牙拒绝服务(协议)

- CVE-2020-10369:蓝牙数据泄露(协议)

- CVE-2020-29531:WiFi拒绝服务(协议)

- CVE-2020-29533:WiFi数据泄漏(协议)

- CVE-2020-29532:蓝牙拒绝服务(协议)

- CVE-2020-29530:蓝牙数据泄露(协议)

上述某些漏洞只能通过更新硬件来修复,因为固件更新无法修补所有已识别的安全问题。

例如,任何类型的安全更新都无法解决依赖物理内存共享的缺陷。

在其他情况下,缓解数据包计时和元数据缺陷等安全问题会导致数据包协调性能严重下降。

数十亿设备受影响,如何补救?

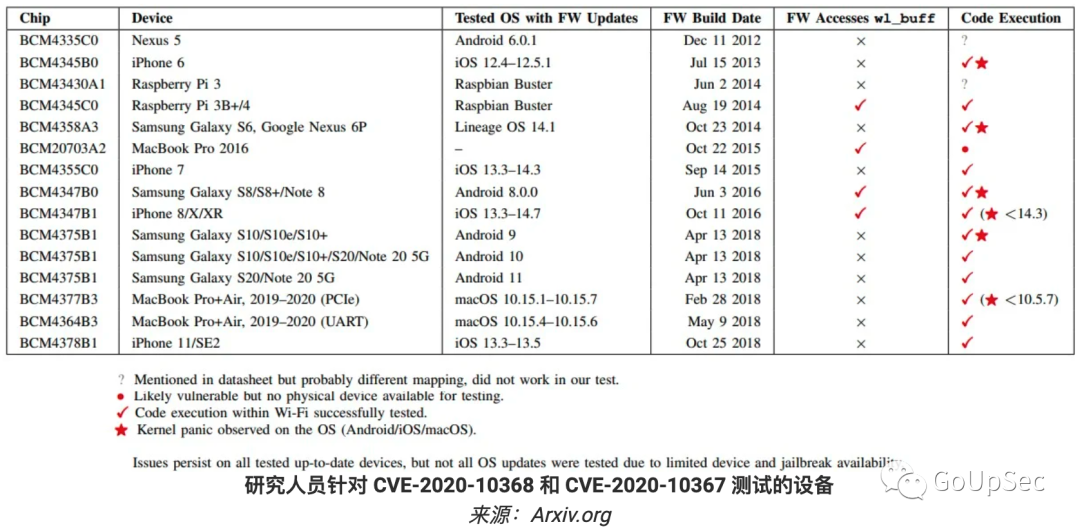

研究人员研究了由Broadcom、Silicon Labs和Cypress制造的芯片,这些芯片已经存在于数十亿电子设备中。

所有漏洞都已负责任地报告给芯片供应商,有些漏洞已在可能的情况下发布了安全更新。但大量设备没有获得补丁,要么是因为设备的技术支持过期,要么是因为固件补丁实际上不可行。

截至2021年11月,在报告第一个共存漏洞两年多后,包括代码执行在内的共存攻击仍然适用于最新的博通芯片。同样,这凸显了这些问题在实践中解决的难度。

Cypress在2020年6月发布了一些修复程序,并在10月更新了状态如下:

- 声称导致代码执行的共享RAM功能仅“由用于测试手机平台的开发工具启用”,计划在未来移除对此的堆栈支持。

- 击键信息泄漏被称为无需补丁即可解决,因为“可以通过其他方式识别键盘数据包”。

- DoS防御尚未解决,但正在开发中。为此,“Cypress计划在WiFi和蓝牙堆栈中实施监控功能,以使系统能够响应异常流量模式。”

不过,研究人员表示,芯片厂商的漏洞修复速度缓慢,共存攻击中最危险的问题在很大程度上仍未得到修复。

“通过蓝牙芯片进行空中攻击,当前补丁无法缓解。只有接口Bluetooth daemon→Bluetooth芯片被加固,但蓝牙芯片→WiFi芯片代码执行的共享RAM接口未被加固。重要的是守护进程→芯片接口从来没有被设计为可以抵御攻击。”论文指出。

“例如,在最近的补丁之前,可以通过芯片固件中的UART接口溢出(CVE-2021-22492)绕过初始补丁,至少三星在2021年1月应用了该补丁。此外,在写入蓝牙RAM时通过此接口已在iOS设备上禁用,iOS14.3上的iPhone7仍将允许另一个命令在RAM中执行任意地址。”

鉴于曝光的漏洞很多难以通过补丁修复,建议普通用户采取以下简单措施保护个人信息:

- 删除不必要的蓝牙设备配对;

- 从设置中删除未使用的WiFi网络;

- 在公共场所使用蜂窝网络而不是WiFi。

论文链接:

https://arxiv.org/pdf/2112.05719.pdf

(来源:@GoUpSec)