腾讯安全威胁情报中心推出11月必修安全漏洞清单

腾讯安全威胁情报中心今天推出2021年11月份必修安全漏洞清单,所谓必修漏洞,就是运维人员必须修复、不可拖延、影响范围较广的漏洞,不修复就意味着被黑客攻击入侵后会造成十分严重的后果。

腾讯安全威胁情报中心参考“安全漏洞的危害及影响力、漏洞技术细节披露情况、该漏洞在安全技术社区的讨论热度”等因素,综合评估该漏洞在攻防实战场景的风险。当漏洞综合评估为风险严重、影响面较广、技术细节已披露,且被安全社区高度关注时,就将该漏洞列为必修安全漏洞候选清单。

腾讯安全威胁情报中心会定期发布安全漏洞必修清单,以此指引政企客户安全运维人员修复漏洞,从而避免重大损失。

以下是2021年11月份必修安全漏洞清单:

01Microsoft Exchange Server远程执行代码漏洞

概述:

微软已在2021年11月补丁(2021.11.10)公开披露了Exchange 远程代码执行漏洞(CVE-2021-42321)风险,该漏洞为高危漏洞,CVSS评分8.8,攻击者可利用该漏洞在exchange执行任意代码。目前监测到到该漏洞的POC已在互联网公开,风险较大。

MicrosoftExchange Server 是一个消息与协作系统。Exchange server可以被用来构架应用于企业、学校的邮件系统或免费邮件系统。它还是一个协作平台,Exchange Server提供了电子邮件、会议安排、团体日程管理、任务管理、文档管理、实时会议和工作流等丰富的协作应用,所有应用都可以通过Internet浏览器来访问。

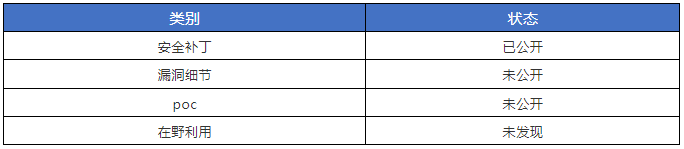

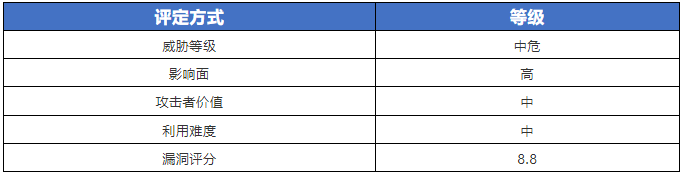

漏洞状态:

风险等级:

影响版本:

MicrosoftExchange Server 2019 Cumulative Update 11

MicrosoftExchange Server 2016 Cumulative Update 22

MicrosoftExchange Server 2019 Cumulative Update 10

MicrosoftExchange Server 2016 Cumulative Update 21

修复建议:

根据影响版本中的信息,排查并升级到安全版本,官方下载链接为:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42321

或者使用Windows升级服务更新11月补丁。

02VMware Spring 代码注入漏洞

概述:

2021 年 11 月 22 日,VMware 发布安全公告披露了Spring Cloud Netflix漏洞(CVE-2021-22053)风险,漏洞威胁等级:高危,CVSS评分7.5。

Vmware VMwareSpring Cloud Netflix是美国威睿(Vmware)公司的一个服务。通过自动配置和绑定到SpringEnvironment和其他Spring编程模型习语,为SpringBoot应用程序提供NetflixOSS集成。

VMware SpringCloud Netflix存在安全漏洞,该漏洞源于使用`spring-cloud-netflix-hystrix-dashboard`和`spring-boot-starter-thymeleaf`的应用程序公开了在解析视图模板期间执行请求URI路径中提交的代码的方法。当在/hystrix/monitor上发出请求时;[用户提供的数据],hystrix/monitor后面的路径元素将作为SpringEL表达式进行计算,这可能导致代码执行。

当在`/hystrix/monitor;[user-provided data]` 发出请求时,`hystrix/monitor`后面的路径元素会被评估为 SpringEL 表达式,这可能会导致代码执行。

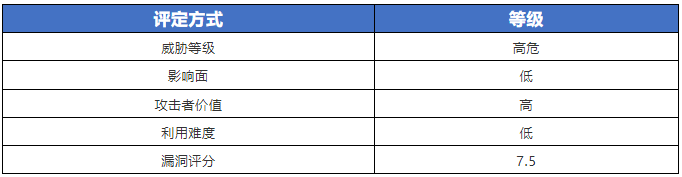

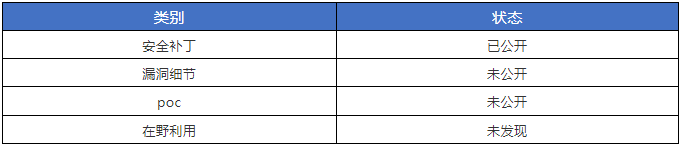

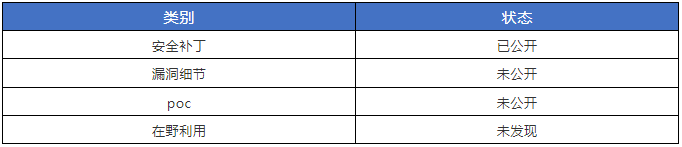

漏洞状态:

风险等级:

影响版本:

2.2.10.RELEASE之前的版本受影响

修复建议:

根据影响版本中的信息,排查并升级到安全版本2.2.10.RELEASE+。

03VMware vCenter Server任意文件读取漏洞

概述:

2021 年 11 月 25 日,腾讯安全监测发现VMware 发布安全公告披露了vCenter Server及Cloud Foundation任意文件读取漏洞(CVE-2021-21980)风险,漏洞威胁等级:高危,CVSS评分7.5。

vCenter Server是VMware的集中式管理实用程序,用于从单个集中位置管理虚拟机,多个ESXi主机和所有从属组件。

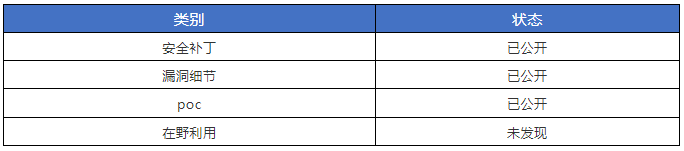

漏洞状态:

风险等级:

影响版本:

VMwarevCenter Server (vCenter Server) 6.5

VMwarevCenter Server (vCenter Server) 6.7

VMwareCloud Foundation (Cloud Foundation) 3.x

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

VMwarevCenter Server (vCenter Server) 7.0

VMwareCloud Foundation (Cloud Foundation) 4.x

https://customerconnect.vmware.com/downloads/details?downloadGroup=VC65U3R&productId=614&rPId=74057

04西门子(Siemens)安全漏洞

概述:

2021年11月11日,腾讯安全监测发现Siemens官网发布公告披露了SiemensAPOGEE

MBC、APOGEE MEC、APOGEE PXC Compact、APOGEE PXC Modular、Capital

VSTAR、Nucleus NET、Nucleus ReadyStart、Nucleus Source Code、TALON TC

Compact 和 TALON TC Modular产品中的一个高危漏洞(CVE-2021-31886),该漏洞源于FTP服务器未正确验证“USER”命令的长度,导致基于堆栈的缓冲区溢出。这可能会导致拒绝服务条件和远程代码执行,漏洞威胁等级:高危,CVSS评分9.8。

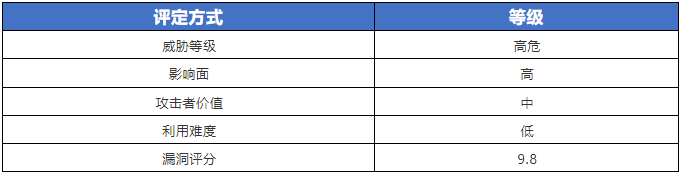

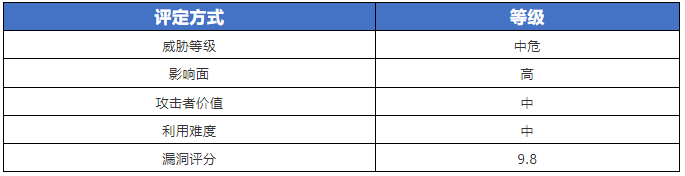

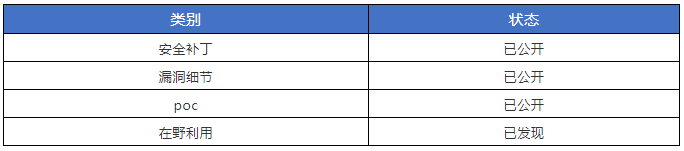

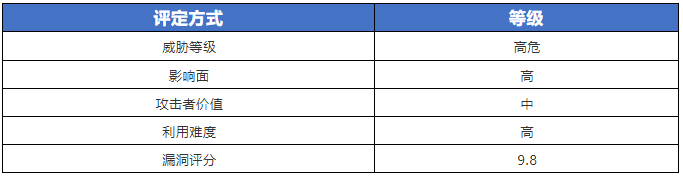

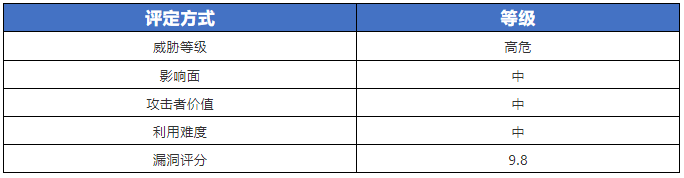

漏洞状态:

风险等级:

影响版本:

APOGEEMBC (PPC) (BACnet) 所有版本

APOGEEMBC (PPC) (P2 Ethernet) 所有版本

APOGEEMEC (PPC) (BACnet) 所有版本

APOGEEMEC (PPC) (P2 Ethernet) 所有版本

APOGEEPXC Compact (BACnet) 所有版本

APOGEEPXC Compact (P2 Ethernet) 所有版本

APOGEEPXC Modular (BACnet) 所有版本

APOGEEPXC Modular (P2 Ethernet) 所有版本

CapitalVSTAR 所有版本

NucleusNET 所有版本

NucleusReadyStart V3 < V2017.02.4

NucleusSource Code 所有版本

TALON TCCompact (BACnet) 所有版本

TALON TCModular (BACnet) 所有版本

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

https://cert-portal.siemens.com/productcert/pdf/ssa-044112.pdf

05VMware vCenter Server权限提升漏洞

概述:

2021 年 11 月 11 日,腾讯安全监测发现VMware官网发布公告披露了vCenter Server存在权限提升漏洞,漏洞威胁等级:高危,CVSS评分8.8。

VMware vCenterServer是美国威睿(Vmware)公司的一套服务器和虚拟化管理软件。该软件提供了一个用于管理VMware Sphere环境的集中式平台,可自动实施和交付虚拟基础架构。vCenterServer存在权限许可和访问控制问题漏洞,对vCenter Server具有非管理访问权限的攻击者可能会利用此问题将权限提升到更高权限组。

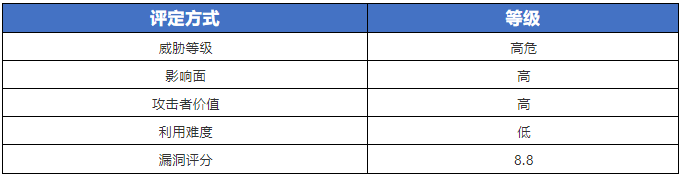

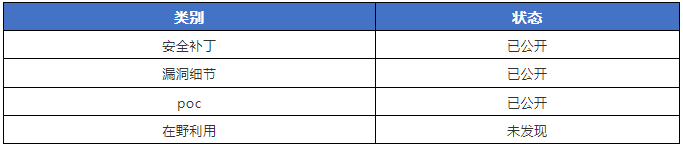

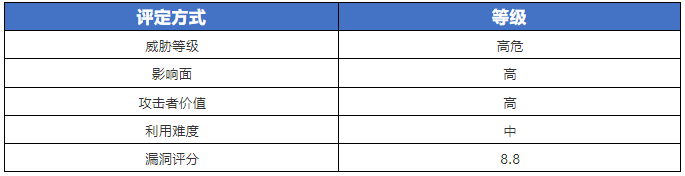

漏洞状态:

风险等级:

影响版本:

vCenterServer 6.5

vCenterServer 6.7

vCenterServer 7.0

CloudFoundation (vCenter Server) 4.x

CloudFoundation (vCenter Server) 3.x

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

安装补丁KB86292,地址如下:

https://kb.vmware.com/s/article/86292

06Linux Kernel TIPC远程代码执行漏洞

概述:

2021 年 11 月 04 日,腾讯安全监测发现SentinelLabs的研究人员披露了Linux Kernel的 TIPC 模块中的一个堆溢出漏洞(CVE-2021-43267),漏洞CVSS评分:9.8。

透明进程间通信(Transparent Inter-process Communication,缩写为TIPC)是一种用于进程间通信的网络通信协议,原本是为集群间通信特别设计的。它允许设计人员能够创建可以和其它应用快速可靠地通信应用,无须考虑在其它需要通信的应用在集群环境中的位置。

攻击者可以远程或本地利用此漏洞以执行任意代码,获取内核权限,从而攻击整个系统。

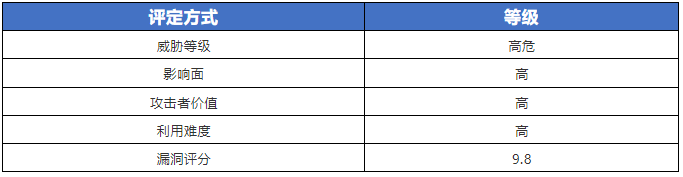

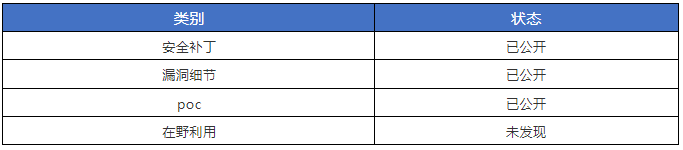

漏洞状态:

风险等级:

影响版本:

5.10-rc1~ 5.14.16

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

Linuxkernel更新到最新版本5.14.16

https://www.kernel.org/

07Cisco Policy Suite 安全漏洞

概述:

2021 年 11 月 04 日,腾讯安全监测发现Cisco官网发布公告披露了Cisco Policy Suite SSH 子系统存在安全漏洞,漏洞威胁等级:高危,CVSS评分9.8。

CiscoPolicySuite是美国思科(Cisco)公司的一个套件,提供云原生策略、计费和用户数据管理功能。CiscoPolicySuite存在安全漏洞,该漏洞源于CiscoPolicySuite基于密钥的SSH认证机制中跨安装重用静态SSH密钥造成的。攻击者可利用该漏洞通过从他们控制的系统中提取密钥。

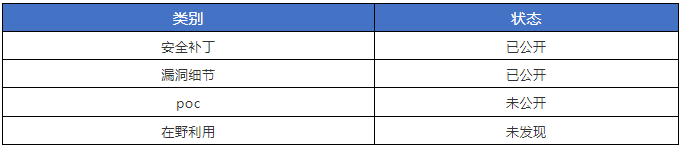

漏洞状态:

风险等级:

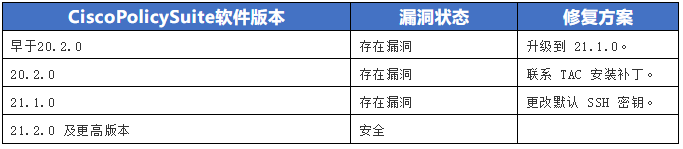

影响版本:

CiscoPolicySuite21.2.0之前版本

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

更改默认 SSH 密钥方法如下:

第1步:

要生成新密钥,请在安装程序 VM(集群管理器)上执行以下命令:

/var/qps/install/current/scripts/bin/support/manage_sshkey.sh--create

第2步:

更新CPS 虚拟机和安装程序虚拟机(集群管理器)上的密钥:

/var/qps/install/current/scripts/bin/support/manage_sshkey.sh--update

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cps-static-key-JmS92hNv

08Jenkins 安全漏洞

概述:

2021 年 11 月 04 日,腾讯安全监测发现jenkins官网发布公告披露了Jenkins存在安全漏洞,包含:CVE-2021-21685 Jenkins访问控制漏洞, CVE-2021-21686 Jenkins目录遍历漏洞, CVE-2021-21687Jenkins访问控制漏洞, CVE-2021-21688 Jenkins访问控制漏洞, CVE-2021-21689 Jenkins访问控制漏洞,CVE-2021-21690 Jenkins缓解绕过, CVE-2021-21691 Jenkins访问控制漏洞, CVE-2021-21692 Jenkins访问控制漏洞,CVE-2021-21693 Jenkins访问控制漏洞, CVE-2021-21694 Jenkins特权提升漏洞, CVE-2021-21695 Jenkins访问控制漏洞。漏洞威胁等级:高危,CVSS评分8.8 – 9.8。

Jenkins是Jenkins开源的一个应用软件。一个开源自动化服务器Jenkins提供了数百个插件来支持构建,部署和自动化任何项目。

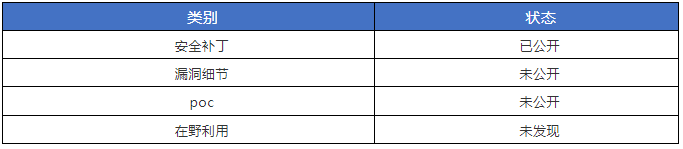

漏洞状态:

风险等级:

影响版本:

Jenkinsweekly 版本小于等于2.318

JenkinsLTS 版本小于等于2.303.2

SubversionPlugin 版本小于等于2.15.0

修复建议:

根据影响版本中的信息,排查并升级到安全版本:

Jenkinsweekly升级到2.319

JenkinsLTS 升级到 2.303.3

SubversionPlugin 升级到2.15.1

https://www.jenkins.io/security/advisory/2021-11-04/#SECURITY-2423

09GlobalProtect 远程代码执行漏洞

概述:

2021 年 11 月 10 日,腾讯安全监测发现PaloAlto官网发布公告披露了PaloAlto-GlobalProtect存在安全漏洞,漏洞威胁等级:高危,CVSS评分9.8。

PaloAltoNetworksGlobalProtect是美国PaloAltoNetworks公司的一套网络防护软件。该软件可提供防火墙监控及威胁预防等功能。

攻击者可利用该漏洞中断系统进程,并可能以root权限执行任意代码。

漏洞状态:

风险等级:

影响版本:

PAN-OS8.1.17之前的PAN-OS8.1版本

修复建议:

根据影响版本中的信息,排查并升级到安全版本: PAN-OS 8.1.17

https://security.paloaltonetworks.com/CVE-2021-3064