新型"PseudoManuscrypt"间谍软件针对数千计的工业系统

研究人员追踪了新的间谍软件——被称为“PseudoManuscrypt”,因为它类似于Lazarus高级持续威胁(APT)组织的“Manuscrypt”恶意软件——仅今年一年就感染了195个国家/地区的35,000多台计算机。

卡巴斯基研究人员在周四的一份报告中表示,从1月20日到11月10日,在受恶意软件攻击的所有计算机中,至少有7.2%是工程、楼宇自动化、能源、制造、建筑、公用事业和水资源管理部门组织使用的工业控制系统(ICS)的一部分,这些部门主要位于印度、越南、和俄罗斯。大约三分之一(29.4%)的非ICS计算机位于俄罗斯(10.1%)、印度(10%)和巴西(9.3%)。

Manuscrypt,又名NukeSped,是一系列恶意软件工具,过去曾被用于间谍活动。其中一个例子是2月份与Lazarus相关的鱼叉式网络钓鱼活动,该活动使用Manuscrypt恶意软件家族的“ThreatNeedle”工具集群来攻击国防公司。

假冒盗版安装程

PseudoManuscrypt背后的运营商正在使用伪造的盗版软件安装程序档案将间谍软件下载到目标系统上。

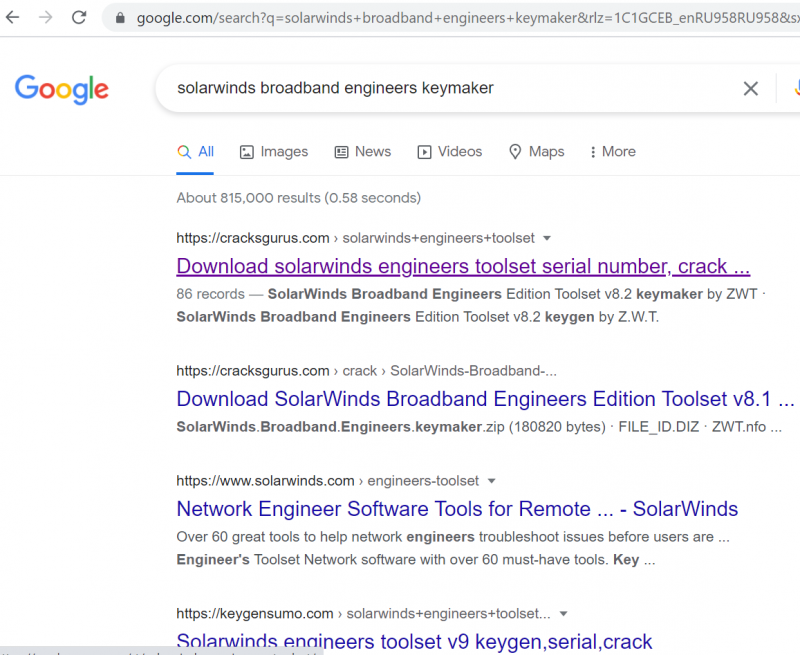

虚假安装程序用于“ICS专用软件,例如用于创建MODBUS主设备以从PLC[可编程逻辑控制器]接收数据的应用程序,以及更多通用软件。尽管如此,这些软件仍在OT网络上使用,例如用于网络工程师和系统管理员的SolarWinds工具的密钥生成器,”研究人员说。

他们怀疑威胁行为者正在从恶意软件即服务(MaaS)平台上获取虚假安装程序,除了PseudoManuscrypt以外,该平台还将它们提供给多个恶意活动的运营商。

但是,卡巴斯基还分享了他们通过Google搜索找到的虚假安装程序列表的屏幕截图(如下所示)。

卡巴斯基概述了该模块的两个变体,它们都配备了高级间谍软件功能。其中一个版本是通过臭名昭著的Glupteba僵尸网络实现的:这是一个由受损的Windows和物联网(IoT)设备组成的100万人的僵尸网络,谷歌威胁分析小组(TAG)在本月早些时候破坏了该网络。

研究人员表示,与Glupteba的结合是PseudoManuscrypt可能起源于MaaS平台的一条线索,因为僵尸网络的主要安装程序“也通过盗版软件安装程序分发平台进行分发”。

具有完整间谍软件功能的上海系统

研究人员说,这两种模块变体都具有强大的间谍软件功能。PseudoManuscrypt的主模块有一个完整的工具包,可以通过各种方式进行间谍活动,其中包括:

- 窃取VPN连接数据

- 记录击键

- 抓取屏幕截图并拍摄屏幕视频

- 使用系统的麦克风来窃听和录音

- Filch剪贴板数据

- 窃取操作系统事件日志数据——这也使得窃取远程桌面协议(RDP)身份验证数据成为可能。

换句话说,它可以完全接管受感染的系统,研究人员说:“本质上,PseudoManuscrypt的功能为攻击者提供了对受感染系统的几乎完全控制。”

这是Bender上的APT吗?

从全球系统的35,000次攻击中我们可以看出,这是一种奇怪的混杂APT:这种广泛的传播并不表明它具有针对性。研究人员指出:“如此多的被攻击系统并不是Lazarus组织或APT攻击的整体特征。”

PseudoManuscrypt活动攻击了他们所谓的“大量工业和政府组织,包括军工综合体和研究实验室的企业”。

与Manuscrypt的相似之处

卡巴斯基的ICS-CERT团队于6月首次检测到PseudoManuscrypt系列攻击,当时该恶意软件触发了旨在发现Lazarus活动的防病毒检测。然而,鉴于数以万计的非典型、无目标的攻击,线索并没有全部指向Lazarus。

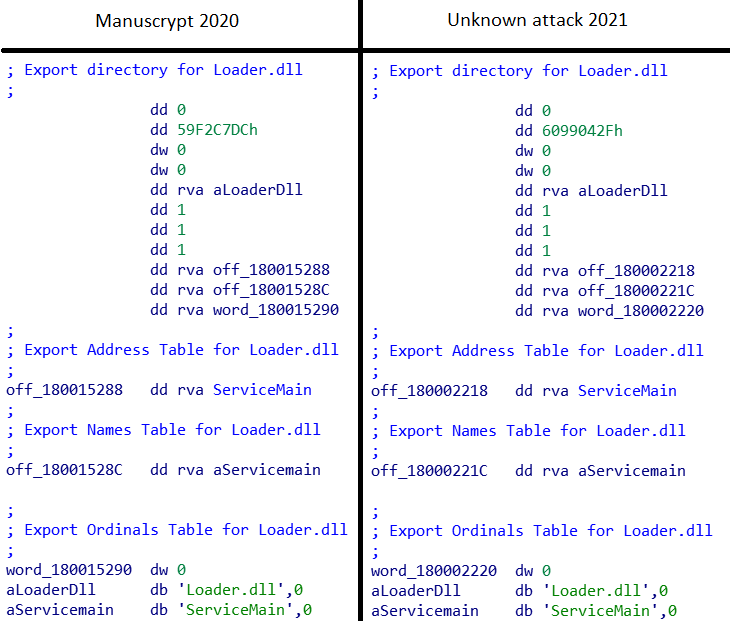

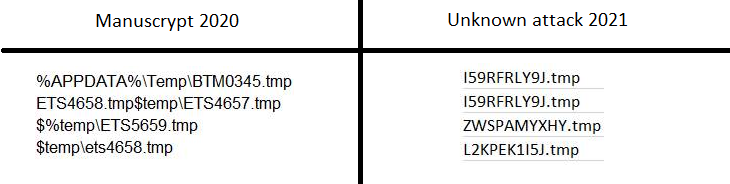

然而,卡巴斯基随后发现了新的PseudoManuscrypt和Lazarus的Manuscrypt恶意软件之间的相似之处。

研究人员解释说,PseudoManuscrypt恶意软件从系统注册表加载其负载,并使用每个受感染系统特有的注册表位置对其进行解密。

“这两个恶意程序都从系统注册表加载有效载荷并对其进行解密;在这两种情况下,CLSID格式中的特殊值用于确定有效载荷在注册表中的位置。”“两个恶意程序的可执行文件的导出表几乎相同。”

这两个恶意软件也使用类似的可执行文件命名格式。

卡巴斯基指出,这两种恶意软件之间的另一个共同点是,一些受PseudoManuscrypt攻击的组织与Lazarus ThreatNeedle活动的受害者有业务和生产联系。

卡巴斯基发现,关于PseudoManuscrypt活动的地理范围,近三分之一//(29.4%)目标的非ICS计算机位于俄罗斯(10.1%)、印度(10%)和巴西(9.3%),这与ICS计算机的分布情况类似。

他们总结道:“受到攻击的系统数量很多,我们没有看到对特定工业组织的明确关注。”“然而,事实上,全球有大量ICS计算机(仅根据我们的遥测就有数百台——实际上很可能更多)在这次活动中受到攻击,这无疑使它成为一种值得负责车间系统的安全及其持续运行的专家关注的威胁。”

执行流程

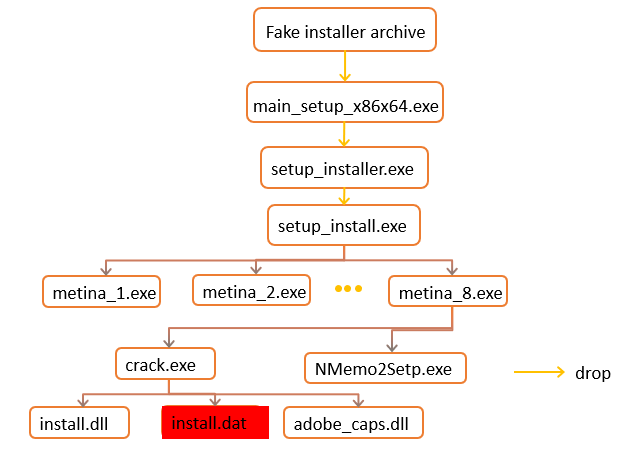

卡巴斯基研究人员在其ICS-CERT网站上进行了详细深入分析,称PseudoManuscrypt安装的执行流程有许多可能的变体,恶意软件安装程序会下载并执行其他恶意程序的负载,包括间谍软件、后门程序、加密货币挖掘程序和广告软件。

同样,在每个阶段,他们都看到了大量不同的dropper安装和模块下载,不同的模块旨在窃取数据,每个模块都有自己的命令和控制(C2)服务器。

以下是卡巴斯基发现的两种变体之一的执行流程:一种使用Glupteba僵尸网络的基础设施和恶意软件安装程序。

研究人员指出了BitDefender描述的PseudoManuscrypt安装程序的另一个变体,该变体于2021年5月17日使用链接:

hxxps://jom[.]diregame[.]live/userf/2201/google-game.exe下载。

卡巴斯基说:“值得注意的是,在不同时间,该链接可用于下载来自不同家族的恶意软件。”

令人头疼

卡巴斯基在总结其报告时表示,工业实体成为具有经济动机的对手和网络间谍活动的诱人目标,这早已不是新闻了。“工业组织是网络犯罪分子最为觊觎的目标,无论是为了经济利益还是情报收集都是如此。”该文章指出,2021年“Lazarus和APT41等知名APT组织对工业组织产生了浓厚的兴趣”。

APT41-又名Barium、Winnti、Wicked Panda和Wicked Spider-是一个与某民族过偶家有关的威胁组织,以民族国家支持的网络间谍活动以及金融网络犯罪而闻名。

但卡巴斯基表示,无法确定PseudoManuscrypt活动是“追求犯罪的雇佣军目标还是与某些政府的利益相关的目标”。尽管如此研究人员说:“被攻击的系统包括不同国家知名组织的计算机,这一事实使我们将威胁级别评估为‘高’。”

他们补充说:“大量工程计算机受到攻击,包括用于3D和物理建模的系统,数字孪生的开发和使用提出了工业间谍问题,这可能是此次战役的目标之一。”

参考及来源:

https://threatpost.com/pseudomanuscrypt-mass-spyware-campaign/177097/