豆瓣等106个App被下架,原因查到了

在被工信部信息通信管理局通报存在“超范围收集个人信息”等问题一个多月后,豆瓣等APP因未及时整改被下架处理。

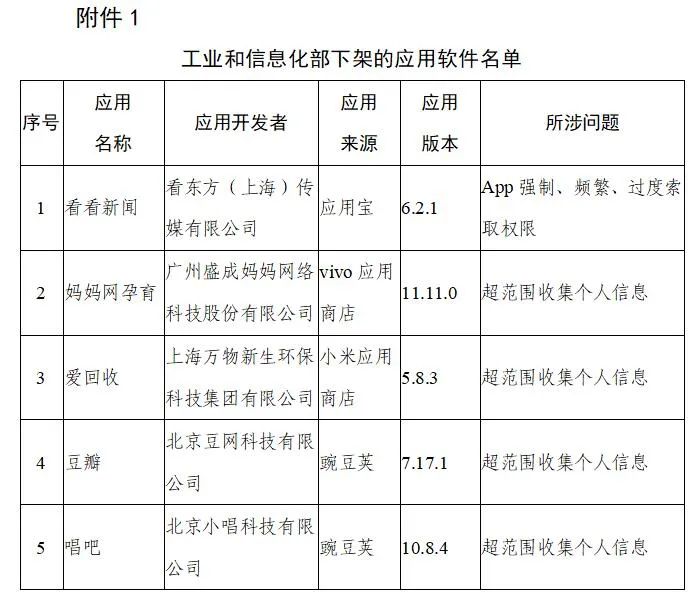

12月9日,工信部发布《关于下架侵害用户权益APP名单的通报》。通报显示,今年以来,工信部持续推进APP侵害用户权益专项整治行动,加大常态化检查力度,先后三次组织对用户反映强烈的重点问题开展“回头看”。

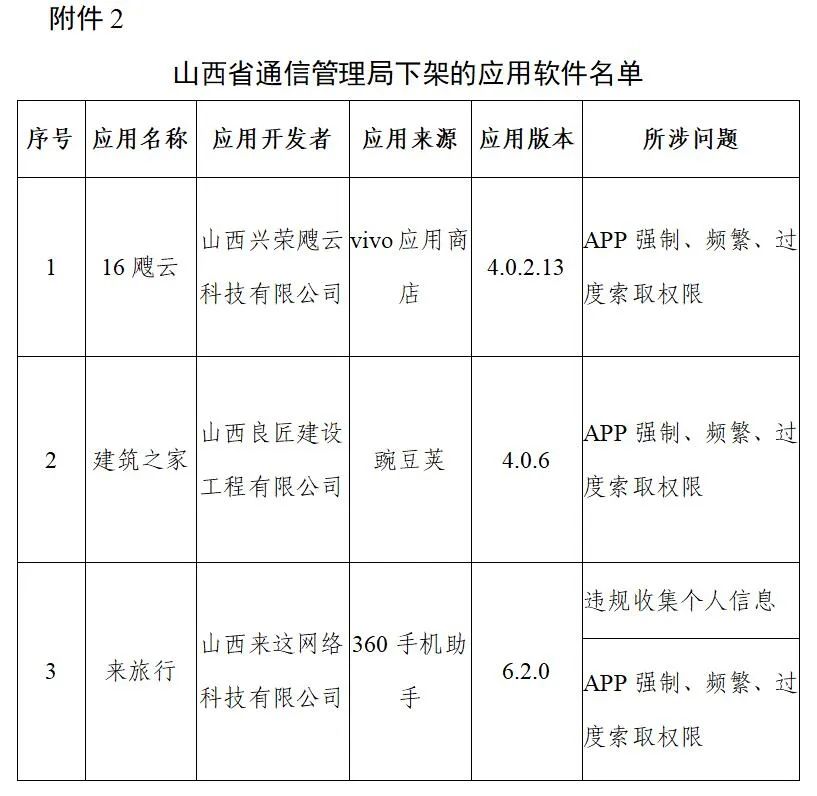

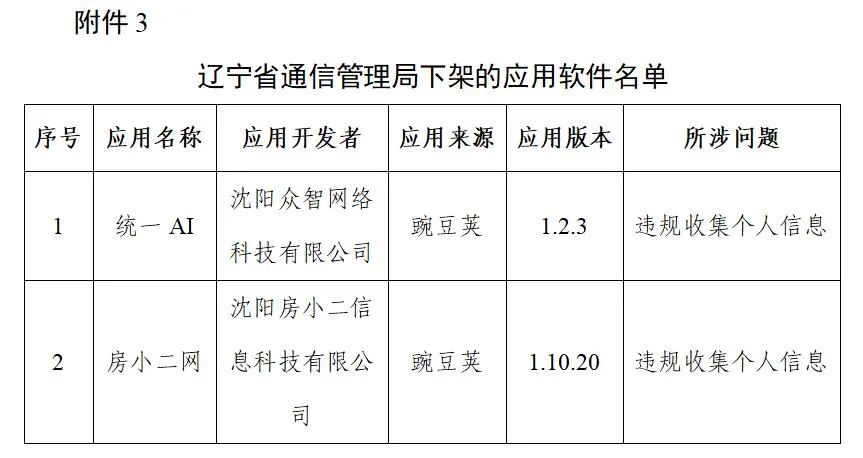

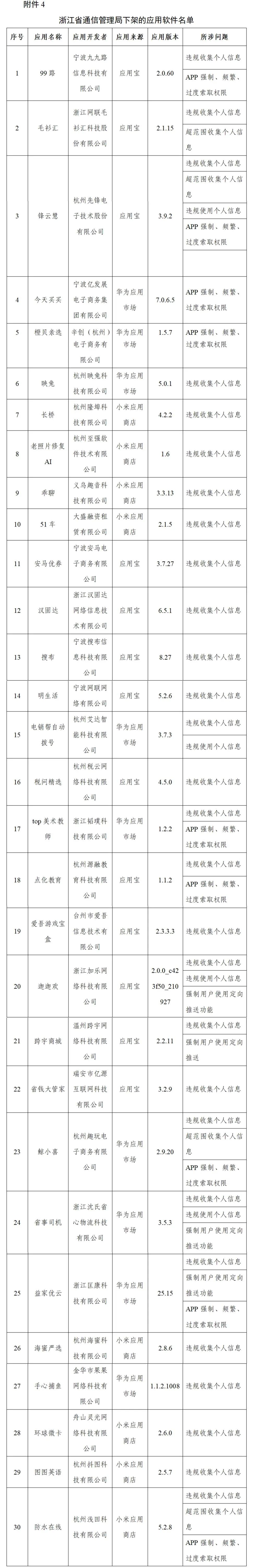

11月3日,工信部针对APP超范围、高频次索取权限,非服务场景所必需收集用户个人信息,欺骗误导用户下载等违规行为进行了检查,并对未按要求完成整改的APP进行了公开通报。截至目前,尚有5款APP未按要求完成整改。各通信管理局按照工信部统筹部署,积极开展APP技术检测,截至目前尚有101款APP仍未完成整改。

依据《个人信息保护法》《网络安全法》等相关法律要求,工信部组织对上述共计106款APP进行下架,相关应用商店应在本通报发布后,立即组织对名单中应用软件进行下架处理。针对部分违规情节严重、拒不整改的APP,属地通信管理局应对APP运营主体依法予以行政处罚。

依据《个人信息保护法》《网络安全法》等相关法律要求,工信部组织对上述共计106款APP进行下架,相关应用商店应在本通报发布后,立即组织对名单中应用软件进行下架处理。针对部分违规情节严重、拒不整改的APP,属地通信管理局应对APP运营主体依法予以行政处罚。

澎湃新闻注意到,在5款未按工信部信息通信管理局要求完成整改的APP中,由北京豆网科技有限公司开发的知名社交类APP“豆瓣”赫然在列。

一个多月前,11月3日,工信部信息通信管理局发布《关于APP超范围索取权限、过度收集用户个人信息等问题“回头看”的通报(2021年第11批,总第20批)》称,今年以来,工信部持续加大对APP侵害用户权益的整治力度,先后三次组织对重点问题开展“回头看”。前期,重拳整治了APP违规调用通信录、位置信息以及弹窗信息骚扰用户等问题。

通报称,近期,针对用户反映强烈的APP超范围、高频次索取权限,非服务场景所必需收集用户个人信息,欺骗误导用户下载等违规行为进行了检查,共发现38款APP存在问题。各通信管理局按照工业和信息化部统筹部署,积极开展APP技术检测,截至目前尚有17款APP未按时限要求完成整改,上述55款APP应在11月9日前完成整改,逾期不整改或整改不到位的,工业和信息化部将依法依规进行处置并予以行政处罚。

其中,QQ音乐、小红书、探探、58同城、豆瓣等APP当时均因“超范围收集个人信息”被工信部通报。