企业正在输掉勒索软件战争

勒索软件攻击者正在积极利用已知的常见漏洞和暴露(CVE) ,抢在供应商安全团队发布补丁前发起攻击。不仅如此,勒索软件攻击者还使攻击变得更加复杂、成本高昂且难以识别和阻止,以比企业更快的速度针对潜在目标的漏洞采取行动。

Ivanti与Cyware最新发布的两个勒索软件报告显示,企业识别勒索软件的速度与勒索软件攻击速度之间存在越来越大的差距。这两项研究都对企业在识别和阻止勒索软件攻击方面的落后程度进行了严格的评估。

危险的“已知漏洞”

勒索软件攻击者正在以越来越快的速度扩展他们的攻击武器库,并迅速采用新技术。2021年第3季度勒索软件指数更新显示,勒索软件组织在第3季度通过12个新的漏洞关联扩大了他们的攻击库,是上一季度的两倍。攻击者正在采用更新、更复杂的攻击技术,包括木马即服务和投放器即服务 (DaaS)。此外,在过去的一年里,随着更高级的网络犯罪分子希望招募不太先进的团伙作为其勒索软件网络的一部分,更多的勒索软件代码在网上泄露。

勒索软件仍然是2021年增长最快的网络攻击之一。仅在2021年第三季度,与勒索软件相关的已知漏洞数量就从266个增加到278个。被积极利用以发起攻击的流行漏洞也增加了4.5%,总数达到140个。此外,Ivanti的索引更新在第三季度发现了5个新的勒索软件种群,使全球勒索软件种群的总数达到151个。

勒索软件组织正在利用已知的CVE漏洞,在业界将CVE添加到国家漏洞数据库(NVD)并发布补丁之前发现并利用零日漏洞:2021年之前增加的258个CVE 现在都与勒索软件攻击相关联。大量遗留CVE被利用进一步说明勒索软件攻击者善于利用旧的CVE漏洞实施攻击。今天业界跟踪的所有漏洞中,有92.4%与勒索软件有关。

威胁情报“信息梗塞”

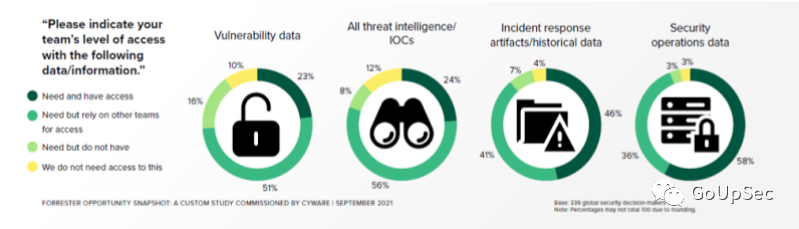

根据Cyware委托Forrester进行的研究,71%的安全领导者表示,他们的团队需要访问威胁情报、安全运营数据、事件响应和漏洞数据。然而,65%的人发现今天为安全团队提供综合的数据访问是一项挑战。

如今,64%的企业无法跨职能共享威胁情报数据,从而限制了跨部门共享的安全运营中心(SOC)、事件响应和威胁情报的数量。下图说明了企业在提供实时威胁情报数据方面的落后程度。企业和勒索软件攻击者之间的知识差距正在扩大,攻击者利用已知CVE漏洞的速度加快了这一差距。

上图:只有23%的企业向其安全团队提供漏洞数据,以识别潜在的勒索软件攻击和破坏企图。相比安全团队,勒索软件攻击者在知道CVE中定义的哪些系统和配置最容易受到攻击方面占据上风。他们正在创建更复杂、更复杂的勒索软件代码,以利用长期存在的系统漏洞。(图片来源:Cyware和 Forrester)

企业无法访问实时威胁情报数据,这导致勒索软件攻击者能够快速实施更复杂、更具挑战性的攻击,同时要求更高的赎金。美国财政部的金融犯罪执法网络(FinCEN)于2021年6月发布了一份报告,发现 2021年前六个月与勒索软件相关的可疑活动报告(SAR)中报告的可疑活动达到了5.9亿美元,超过了2020 年的4.16亿美元。FinCEN还发现,在过去三年中,10个主要的勒索软件团伙已支付了52亿美元的比特币。现在平均赎金为4500万美元,比特币是首选的支付货币。

漏洞的漏洞

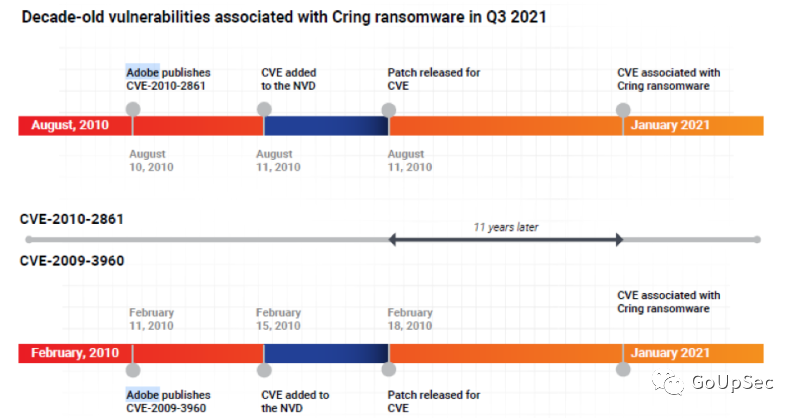

2021年第3季度勒索软件指数聚焦报告说明了勒索软件攻击者如何研究长期存在的CVE,以找到可利用的遗留系统安全漏洞,而这些漏洞通常未被保护不足的企业发现。一个例子是HelloKitty勒索软件如何使用CVE-2019-7481,这是一个通用漏洞评分系统(CVSS)得分为7.5的CVE。此外,索引指出Cring勒索软件家族增加了两个存在十多年的漏洞(CVE-2009-3960)和(CVE-2010-2861)。虽然有补丁程序可用,但企业仍然容易受到勒索软件攻击,因为他们尚未修补遗留应用程序和操作系统。

例如,最近在运行过时版本的微软Windows操作系统的ColdFusion服务器上发生了一次成功的勒索软件攻击。下面比较了两个CVE的时间线,说明了Cring勒索软件自现身以来的十多年里是如何实施攻击的:

上图:2021年第三季度勒索软件指数聚焦报告包括对CVE-2009-3960的评估,因为它最近与Cring勒索软件相关联,进一步说明了勒索软件攻击者如何通过挖掘CVE以利用长期存在的漏洞。(图片来源:Ivanti)

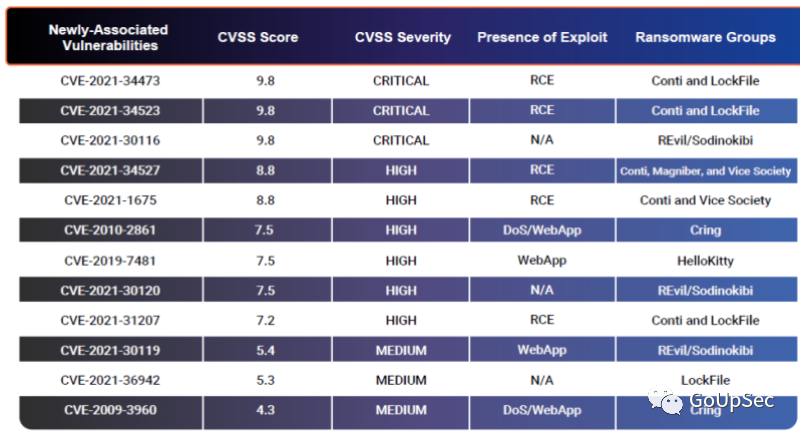

截至2021年第三季度,有278个CVE或漏洞与勒索软件相关,这个数据量化了威胁的快速增长。此外,现在有12个漏洞与7个勒索软件种群相关。本季度发现的新漏洞之一是继第二季度CVE-2021-30116中定义的零日漏洞之后,Kaseya Unitrends Service中的一个零日漏洞,在今年7月3日由REvil组织在大规模供应链攻击中被利用。

2021年7月7日,Kaseya承认了这次攻击,并于7月9日将该漏洞添加到NVD。7月11日发布了相同的补丁。不幸的是,就在Kaseya的安全团队准备为其系统发布补丁(在2021年4月了解该漏洞之后)前夕,该漏洞已经被REvil勒索软件利用。下表提供了按CVSS分数排名的12个CVE新关联漏洞的见解。知道自己存在与这些CVE相关的漏洞的企业需要加快在漏洞数据、威胁情报、事件响应和安全运营数据方面的工作。

上图:2021年第三季度勒索软件指数聚焦报告为企业提供了CVE的热门列表,以评估其风险级别。(图片来源:Ivanti)

结论

由于勒索软件攻击者更快地将新技术应用到他们的武器库中并发起攻击,攻防的平衡正在向勒索软件攻击者倾斜。因此,如果企业想要及时阻止勒索软件攻击,就需要更加紧迫地对威胁情报、补丁管理以及最重要的零信任安全进行标准化。