VMware统一端点管理控制台存高危漏洞

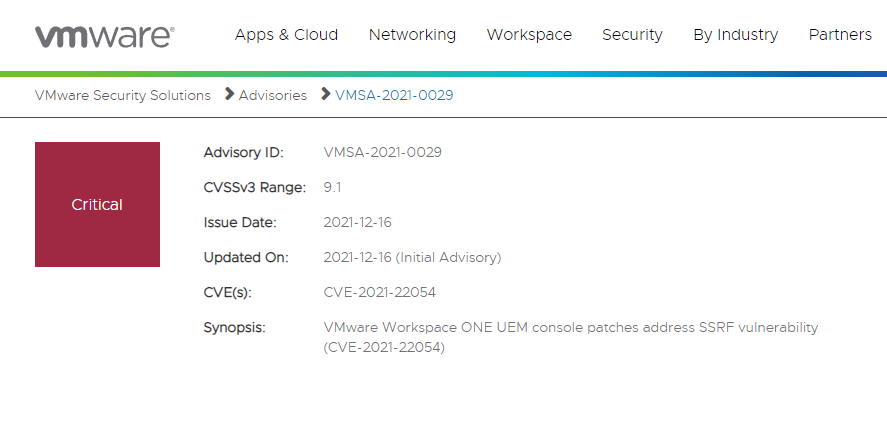

VMware统一端点管理控制台(Workspace ONE UEM)中存关键服务器端请求伪造(SSRF)漏洞,该漏洞CVSSv3评分9.1/10,VMware官方认定属于高危漏洞。

此漏洞跟踪为CVE-2021-22054,是一个服务器端请求伪造 (SSRF) 漏洞,影响多个ONE UEM控制台版本,VMware已经发布针对性安全补丁。

具有UEM网络访问权限的攻击者可以利用该漏洞访问管理控制台中的敏感数据,攻击者可以通过向易受攻击的软件发送未经身份验证的请求,可以在低复杂度的攻击中远程利用此漏洞,而无需用户交互。

“VMware Workspace ONE UEM控制台包含一个服务器端请求伪造(SSRF)漏洞。VMware已评估此问题的严重性处于“危急”严重性范围内,最高CVSSv3 基本分数为9.1。” VMware发布的分析公告对此描述。“具有UEM网络访问权限的恶意行为者可以在未经身份验证的情况下发送他们的请求,并可能利用此问题来访问敏感信息。”

都能涉敏了那么很快应该会被利用喽?!毕竟没打补丁的会有很多,因此本文目的只为传递给更多用户,督促速度修复漏洞。

以下是受影响的版本列表:

受影响的版本解决版本号2109Workspace ONE UEM 补丁 21.9.0.13 及以上2105Workspace ONE UEM 补丁 21.5.0.37及以上2102Workspace ONE UEM 补丁 21.2.0.27及以上2101Workspace ONE UEM 补丁 21.1.0.27 及以上2011Workspace ONE UEM 补丁 20.11.0.40及以上2010Workspace ONE UEM 补丁 20.10.0.23 及以上2008Workspace ONE UEM 补丁 20.8.0.36及以上2007Workspace ONE UEM 补丁 20.7.0.17 及以上

可用的解决方法

如果您无法立即部署上表中的修补版本之一,VMware还提供短期缓解措施来阻止利用尝试。临时解决方法要求您按照下面的网址概述的步骤编辑UEM web.config文件,并重新启动已应用此解决方法的所有服务器实例。VMware还提供了验证该变通办法能否成功阻止使用CVE-2021-22054漏洞利用的攻击的步骤。

当前不在修补版本上的本地环境的短期缓解措施:

- 识别环境中安装了 UEM Console 应用程序的所有 Windows 服务器

- 使用远程桌面或物理访问获取对服务器的管理员级别访问权限。

- 使用您喜欢的文本编辑器修补Workspace ONE UEM文件。该文件默认位于{Install-Drive}\AirWatch\Default Website文件夹中。注意:可以有多个system.webServer部分。请按照下面的xpath了解需要应用更改的确切位置。添加以下重写规则的rules值:

- (xpath: /configuration/system.webServer/rewrite/rules)

注意:在环境中安装了UEM控制台应用程序的每台Windows服务器上重复此操作。

保存上述更改后重新启动 IIS。使用变通方法修补所有服务器实例后,继续执行“如何验证变通方法”。如果配置文件没有system.webServer部分,以下是完整部分的示例:

如何验证解决方法

当请求具有“url”查询参数时,解决方法是阻止对 BlobHandler.ashx 端点的任何访问。应用变通方法后,任何具有阻止模式的请求都应导致 404 Not Found 响应。要测试解决方法,请打开浏览器并导航到以下网址

https:///airwatch/blobhandler.ashx?url=testhttps:///catalog/blobhandler.ashx?url=testhttps:///airwatch/blobhandler.ashx?param1=test&url=testhttps:///catalog/blobhandler.ashx?param1=test&url=test

响应应显示 :404 Not Found

注意:如果您的服务器配置为根据404响应自动重定向,您可能会看到重定向到控制台登录页面。

更改的影响与变通方法

- 应用程序图标不会显示在用于搜索公共应用程序的控制台屏幕上。

- IIS 重置将导致登录到正在修补服务器实例的管理员注销。管理员应该能够在不久之后重新登录。

- 不会对受管设备产生影响

VMware管理员们迅速修补Workspace ONE UEM中此高危漏洞。

我们在此敦促中国VMware管理员们应迅速修补Workspace ONE UEM中此高危漏洞,毕竟威胁参与者可能会滥用该漏洞来访问敏感信息。

目前美国网络安全和基础设施安全局(CISA)发布公告敦促用户积极修复。

公告地址:

https://www.vmware.com/security/advisories/VMSA-2021-0029.html

修复方法:

https://kb.vmware.com/s/article/87167