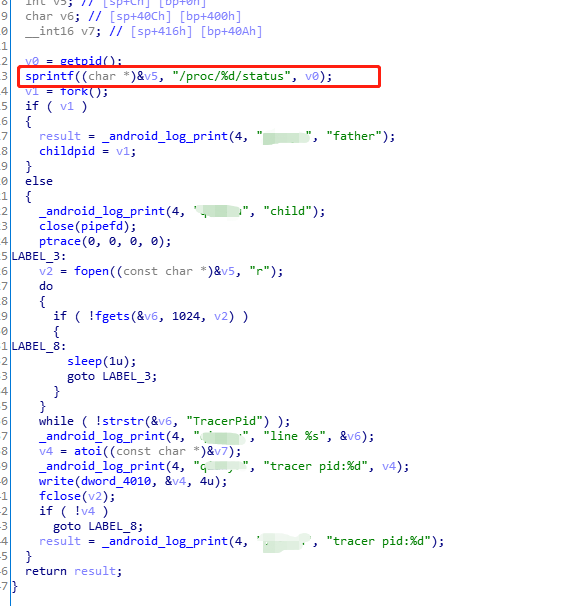

0x01 文件名端口检测关键词

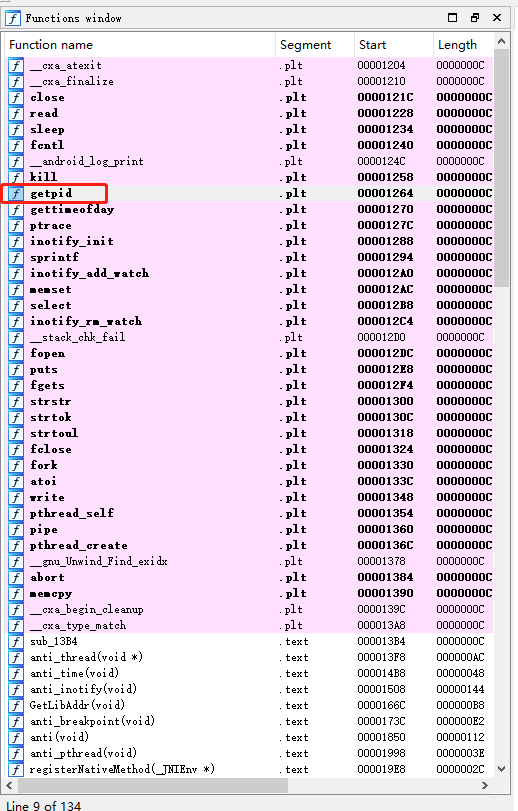

从代码中看到,相关反调试离不开关键函数与关键词,其中最为重要的就是getpid(),但是在文件名检测的时候必须指定路径,因此,关键词成为了“tmp”,因此,在分析的时候抓住像“debug”等这些关键词,也可以进行过反调试的一个入手点。

0x02 追踪相关数据

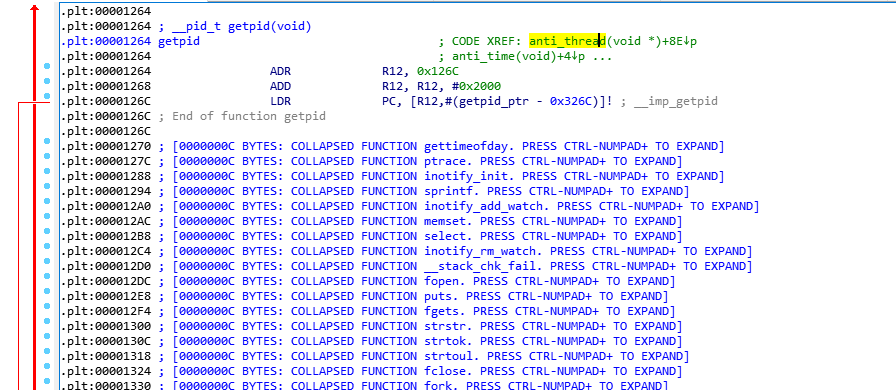

找到pid的位置,然后进行跳转,这时候可以看到的是,使用该函数的位置是调用,既然是调用,那么就需要用到交叉引用的手段进行分析,即ctrl+x

这时候起步就算是完成了。

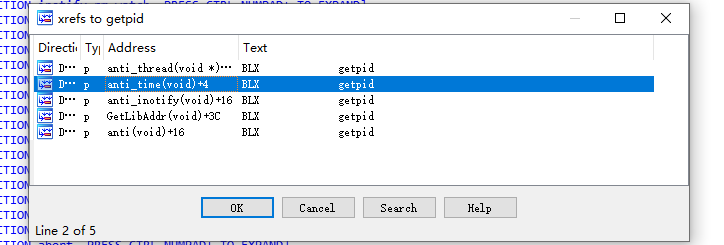

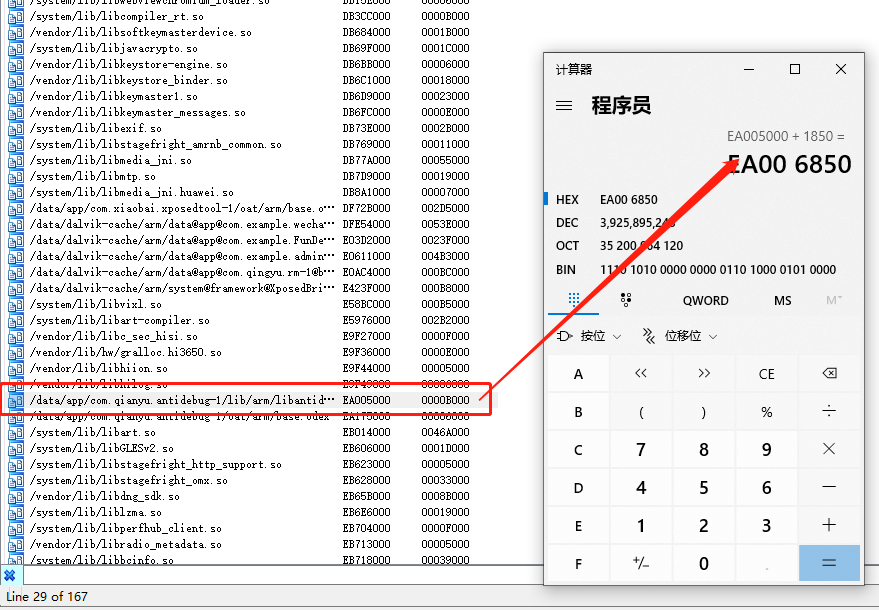

0x03 定位

确定相关位置,寻找到函数的利用点:

相关的点就在status这里了,那么接下来就是进入到动态反调试阶段

0x04 反-反调试

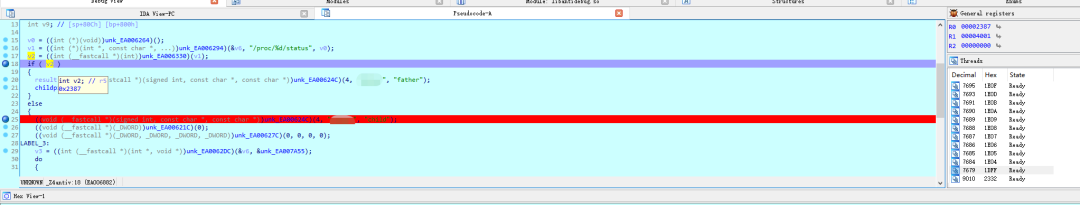

要进行反-反调试的阶段首先进入到反调试中:

然后断下的断点后到了判断处:

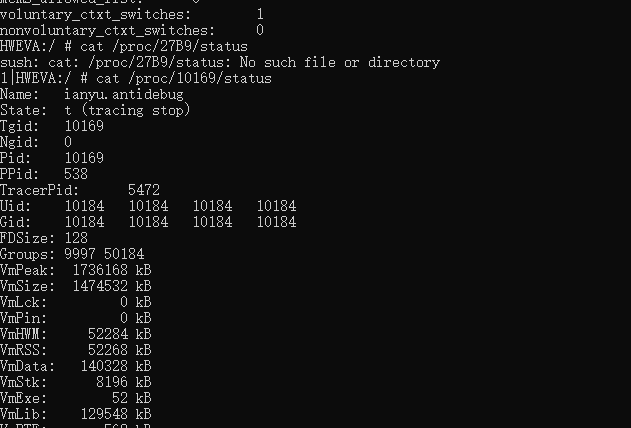

2387是我们判断的数据,然后r0寄存器也是2387,这时候打开相关的位置:

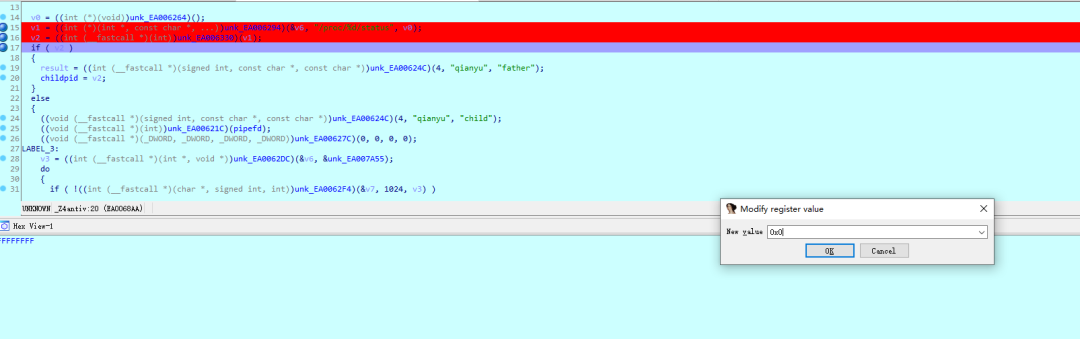

发现结果是5472,等到出现5472的寄存器,最后将其置0即可:

Andrew

Andrew

007bug

007bug

Anna艳娜

Anna艳娜

Andrew

Andrew

安全侠

安全侠

Anna艳娜

Anna艳娜

ManageEngine卓豪

ManageEngine卓豪

X0_0X

X0_0X

安全侠

安全侠

安全侠

安全侠

ManageEngine卓豪

ManageEngine卓豪