windows下利用cmd开启3389端口

一颗小胡椒2021-12-15 06:33:25

开启 3389 的 cmd 命令

方法一:

测试环境 Windows 2003 server

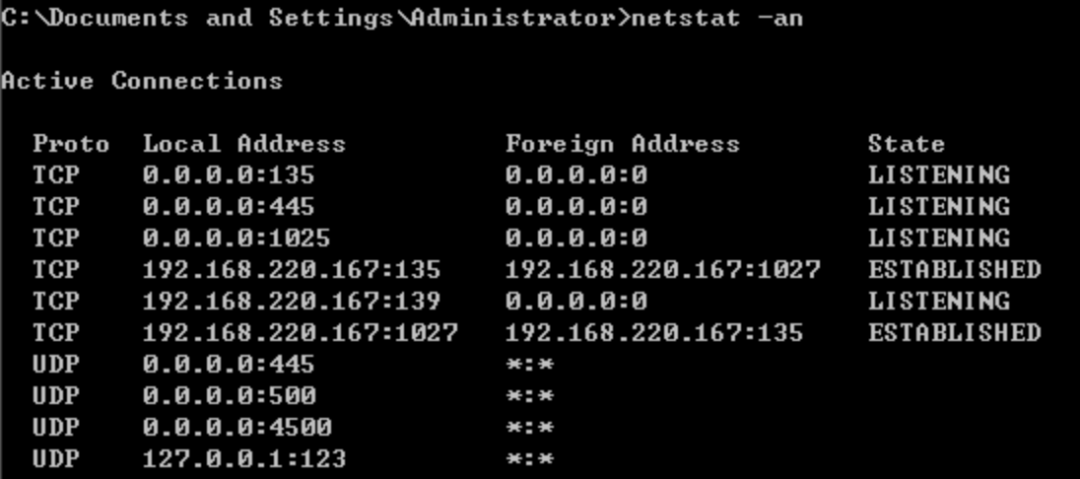

查看开启的端口

没有开启 3389 端口

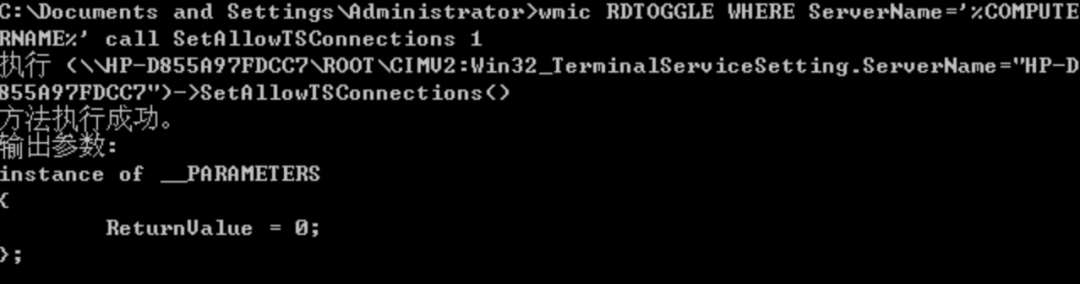

执行语句

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

执行结果

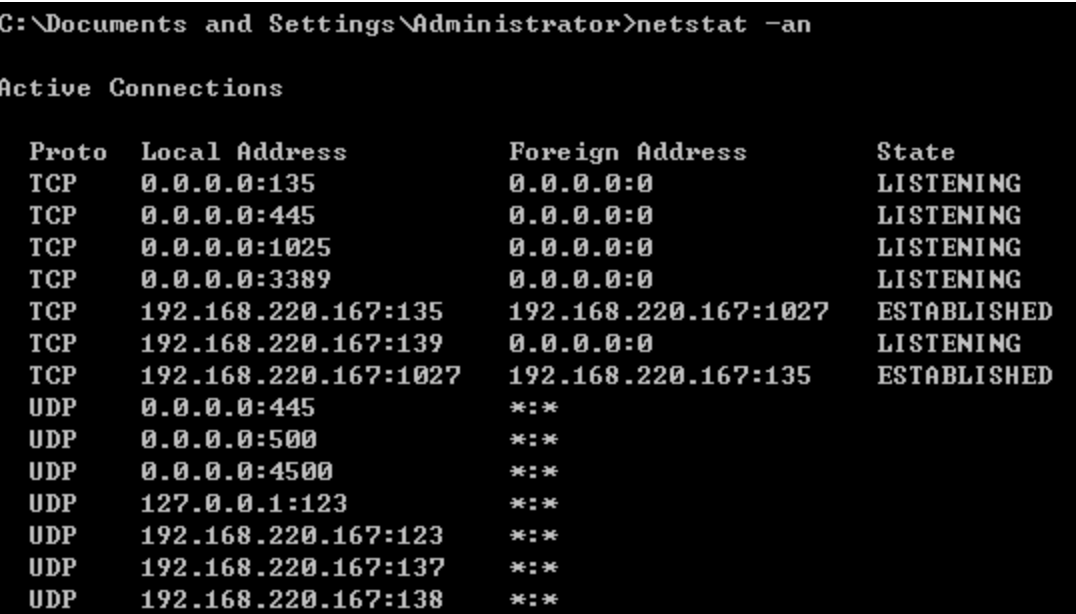

在查看下端口

3389已经被开启了

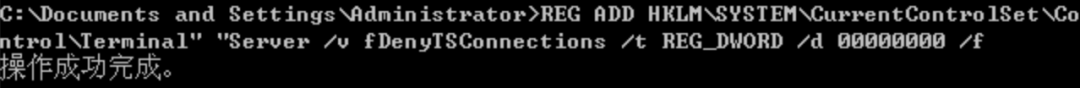

方法二:

测试环境:Windows 2003 server

关闭之前开放的 3389 端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

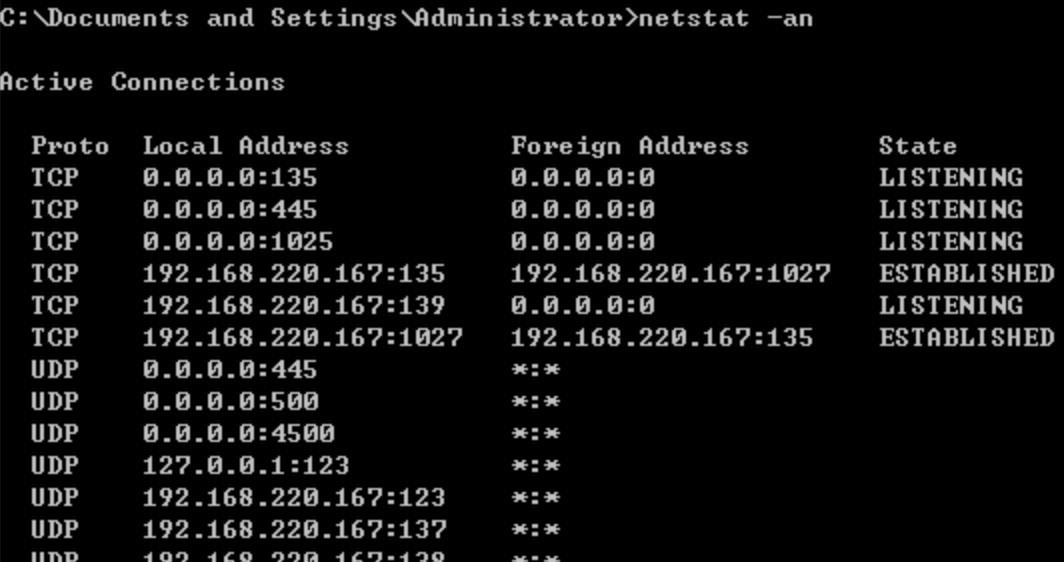

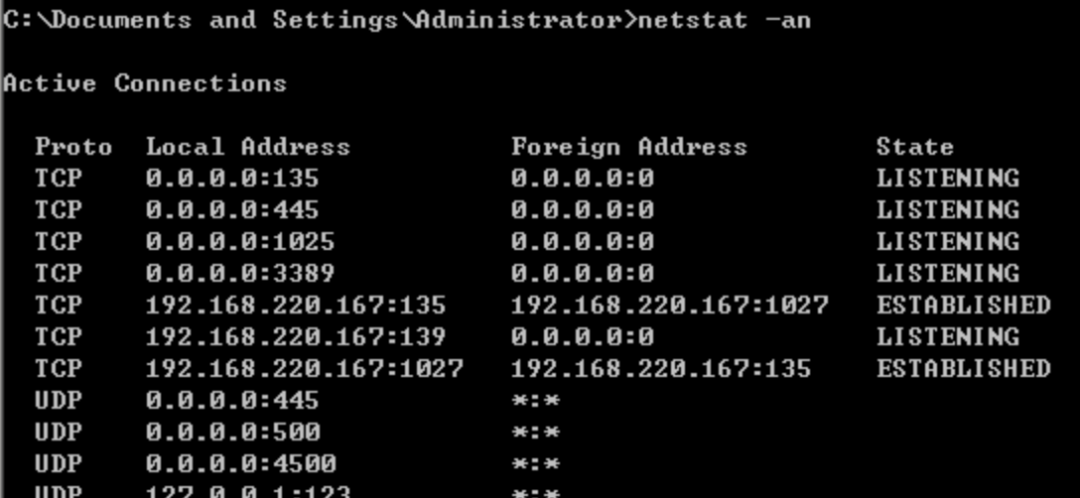

查看端口开放情况

3389端口开放成功

原文链接:https://www.cnblogs.com/edcsong/p/11798796.html

一颗小胡椒

暂无描述