如何在具有 Flex Capacity 功能的 SSD 隐藏区域中植入恶意软件

韩国研究人员设计了一系列针对固态驱动器 (SSD) 的攻击,这些攻击可能允许绕过安全解决方案在特定内存位置植入恶意软件。

这些攻击针对具有灵活容量功能的驱动器,并允许在 SSD 的隐藏区域(称为过度配置)中植入恶意代码。此内存位置用于优化基于 NAND 闪存的存储系统的性能。

“美光 Flex Capacity 功能旨在通过让 IT 管理员能够调整其 SSD 以满足特定工作负载特征(例如性能、容量和耐用性)来释放存储介质的真正功能。”

操作系统及其上运行的任何应用程序都无法看到过度配置,这意味着安全软件无法检查其内容以寻找恶意代码。

许多存储设备可以实时改变 OP 区域的大小以优化性能。更大尺寸的OP区域可以保证更好的性能。例如,OP 区域最多可设置为 50%。通过改变可由用户或固件管理器更改的 OP 区域来创建无效数据区域。但是,攻击者可以使用生成无效数据区域的固件管理器来减小 OP 区域的大小。这种攻击可能导致信息泄露攻击。

“假设黑客可以访问存储设备的管理表,黑客就可以不受任何限制地访问这个无效数据区。” 阅读研究论文。“不需要特殊的取证设备,作为计算机用户,黑客可以访问NAND闪存的这些无效数据区域。根据敏感信息存储在无效数据区,计算机用户或多或少会对此感到震惊”

专家指出,SSD厂商通常不会为了节省资源而擦除无效数据区,他们只是断开映射表的链接以防止恶意访问。

据研究人员指出,对 NAND 闪存的取证分析可以检索六个月以上未删除的数据。

在第二种攻击模型中,称为 TEMPERING ATTACK MODEL,用户可以对隐藏区域执行任意操作,包括植入恶意软件。

具有固件和闪存转换层权限的用户可以在将存储的秘密信息存储在用户区后随后使其无效。该信息不会从用户区物理删除,只会删除映射表条目。

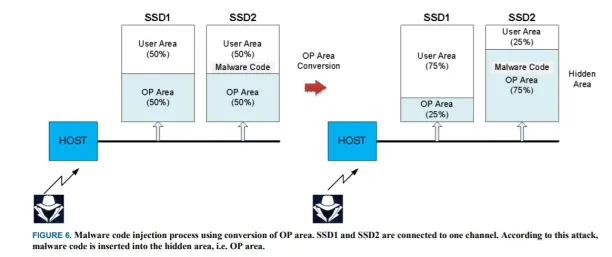

“黑客可能会在OP区域隐藏恶意代码,即恶意代码。在图中,为了简化描述,假设两个存储设备SSD1和SSD2连接到一个通道。每个存储设备都有 50% 的 OP 区域。黑客将恶意代码存储到SSD2后,立即将SSD1的OP面积缩小到25%,将SSD2的OP面积扩大到75%。此时,恶意软件代码包含在SSD2的隐藏区域中。获得 SSD 访问权限的黑客可以通过调整 OP 区域的大小随时激活嵌入的恶意软件代码。” 阅读研究论文。“由于普通用户在频道上保持着100%的用户区域,因此黑客的这种恶意行为并不容易被发现。”

研究人员还提供了针对上述攻击的建议。为了防止信息泄露,可以擦除OP区域,而对于第二种攻击,建议实时监控OP区域的任何VALID/INVLID DATA RATE MONITORING。

无效数据比率的激增可能代表恶意活动的指标。

专家还建议保护 SSD 管理应用程序免受未经授权的访问。