拒绝“自废武功” 流量解密编排助力某大型央企实战攻防演习

“老张,核心应用系统的流量60%是加密的,这事儿怎么弄?”在今年某大型央企的国家级实战攻防演习沟通会上,张翀斌(老张)听到大家都在讨论这个事情的时候,还显得有些懵:加密流量这么多了吗?其他企业也这样吗?带着疑问的老张,拨通了其他客户项目组负责人的电话,你们那里加密流量多吗?

在进行了简单调研之后,他得出了一个结论:网络安全越重视,做得越好的政企单位,加密流量比例越高。

在9月13日奇安信流量解密编排器的发布会现场,北京冬奥组委技术部高级专家、奇安信集团副总裁张翀斌分享了这样一个故事。显然,针对加密流量的威胁检测已经成为政企机构安全防护绕不开的坎儿。

不解密行吗?

加密流量的本意是防止在传输过程中被攻击者监听或者窃取数据,因为即便拿到了也看不懂。就像一个不懂摩斯密码的人代替情报员去监听敌方密码通信,就像读天书一般。

当然,这个效果对网络攻击流量也同样适用,再厉害的检测设备看着读不懂的密文也会武功尽废。

“我们项目团队做了大致估算,在目前加密流量占据主流的情况下,如果不对流量进行特殊处理,安全设备的加密流量检测能力估计要下降80%。”

尤其是综合类的安全运营平台如NGSOC,作为这家央企内部安全运营的核心枢纽,需要对业务系统、中间件、安全设备等的日志和流量做到应接尽接,除了配置预先设置的检测规则之外,还需要威胁建模工程师根据实际业务场景搭建新的检测模型,开发检测规则。

这个过程必须要解密后的流量,否则后续的威胁建模、关联分析根本无从谈起。

那不解密就不能做检测、不能做防御了吗?

有一点需要明确的是,解密的过程需要消耗大量的CPU资源,往往会给业务系统带来较大的延迟,对软硬件的性能也有很高的要求。

所以,这些年也诞生了一些不解密的检测方法,利用机器学习对网站域名、证书、程序指纹等进行特征识别,发现加密流量中的恶意攻击。

不过这种方法不仅误报率无法控制,而且有很大的局限性。

“网络安全本来就是动态的,攻击者一定想办法让可以提取的特征行为越来越少,从而无法发现攻击行为。”张翀斌说,对于防守方而言,这不是“自废武功”吗?

只有高性能解密就行了吗?

但在这家央企做流量解密,并不是一件非常容易的事情。

这是一家有着600多家下属单位,产权层级最多到8级, 19万员工,分布在全球31个国家地区,网络拓扑复杂的让人有些抓狂……

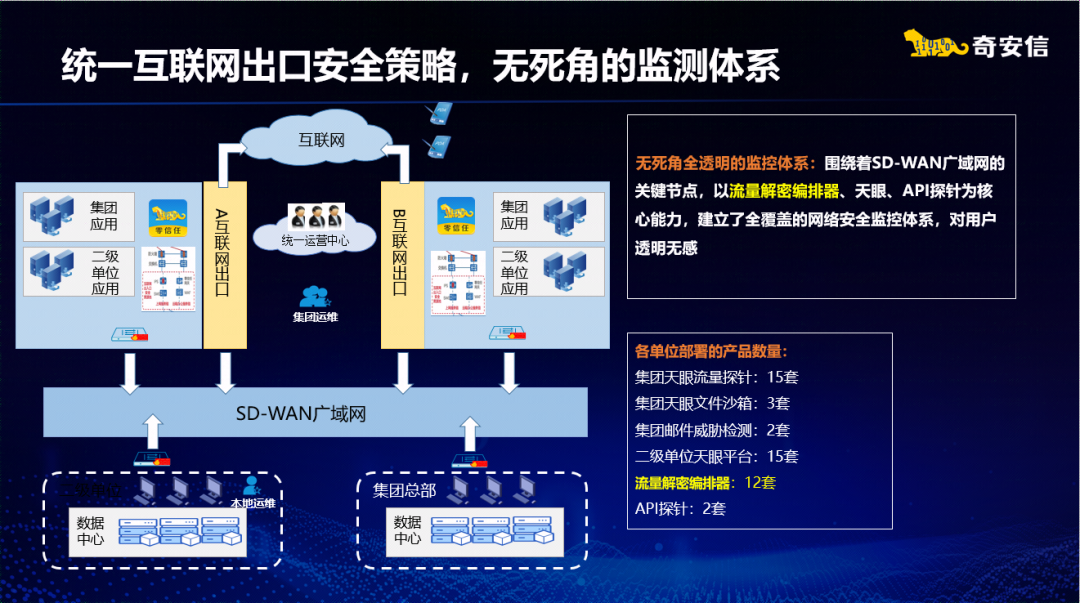

“好在两年多以前,该单位就做了很多工作,建立了覆盖全国90%的二级企业及部分三级企业的SD-WAN广域网,提供全网统一互联网出口服务,统一的云平台网络访问服务,对访问流量进行统一安全管理。”张翀斌说,即便是这样,这仍然是一个相当庞大的工程。

在张翀斌的心里,网络安全监测体系必须要满足两个要求:

第一,不能有死角,网络空间的“摄像头”要遍布全网;

第二,不能是“半盲”,也就是说不能只看明文流量,还要对密文流量进行解密检测。

第一个问题其实还相对好办,只要能把相应的设备部署到既定位置即可。

但要做到第二点,需要对集团下属企业实现统一的安全监测与防护,抓住SD-WAN统一互联网出口及核心网络区域,全量梳理加密流量路径,在互联网出口区、云下托管IDC区、商密云区域等多个方向需要对加密流量进行识别与监测。

这是要在每一台设备上,都把复杂的解密过程都来一遍么?

从投入产出的角度来看,这么做显然十分不划算,不仅会导致CPU资源的大量浪费,还会导致业务系统延迟大幅增大。

显然,只会解密对这样一家大型央企而言,还远远不够。

一次解密多次检测能行吗?

“这事儿还得你们来帮忙。”张翀斌紧急联系了奇安信边界安全团队,他们最新推出了流量解密编排器,想必不在话下。

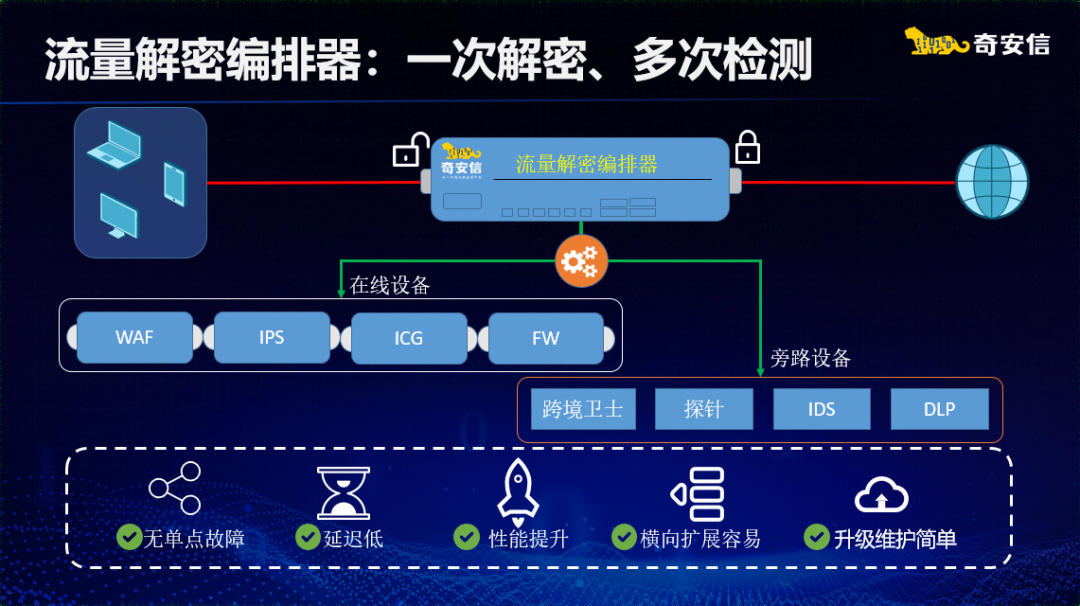

奇安信研发的流量解密编排器,基于自主研发的鲲鹏网络操作系统和专用的解密芯片,具备超高的SSL解密性能。产品可采用透明模式进行部署,整体过程对用户透明无感知。

与此同时,奇安信流量解密编排器支持服务链编排功能,所有经过的流量按照业务实际安全需求进行编排,性能高效、配置简单灵活。

借助流量解密编排器强大的安全编排能力,奇安信根据该央企的业务安全需求,规划设计了链和串接链。

旁路链可以将所有解密后的依次发送给旁路安全检测设备,如HTTPS解密后的流量发送给天眼全流量威胁检测探针、IDS等,以实现对高级威胁检测以及API资产管理与安全监测;

串接链可将HTTPS解密后流量通过服务链接口按照服务链网元组顺序依次发送给FW、IPS、WAF等。这些设备看到的都是明文,可直接进行安全检测,从而大大降低网元工作负载。从网元回到编排器的流量还会重新加密转发出去。

基于流量解密编排器,该央企实现了一次解密、多次明文检测能力,大大提高了安全设备处理效率,以及全栈网络安全检测与防护能力。

“边界安全团队在客户的各条骨干网络上,共计部署了12套流量解密编排器设备。”通过上述方案,在原有统一安全监测与运营的基础上,解决了加密流量无法监控与防护的问题。虽然集团广域网流量大、用户多、范围广,但是由于实施了互联网收敛工作,全集团统一互联网出口,大大缩小了暴露面,也降低了安全防护的成本,对于重要时期的安全保障工作,具备了更加可靠的安全运行能力。

“流量解密编排器好不好用我最有发言权了。”张翀斌说,作为带队参加过无数次攻防演习和重大活动网络安全保障工作的一线老兵,他有着最直观的用户体验

从统计数字上来看,整个攻防演习期间,通过流量解密编排器解密的攻击流量会话数多达6700 多万次,检测到的各种攻击类型共计49类。

“没有流量解密编排器,其实我们一线团队会相当‘轻松’,不过第二天就等着被通报了。”张翀斌笑着说,“很简单,我们要看告警,如果检测设备看不懂密文流量怎么告警?那不就等着被打穿了。”

面对这么多的攻击,只要有1次成功了而我们没有发现,对张翀斌带领的团队而言都是不可接受的。张翀斌解释说:“因为我们追求的目标是‘零失分’。”