TA505黑客使用TeslaGun面板管理ServHelper后门攻击

网络安全研究人员对一个被称为TA505的金融威胁组织使用的先前未记录的软件控制面板进行了深入研究。

瑞士网络安全公司PRODAFT在与《黑客新闻》分享的一份报告中表示:“该集团经常改变其恶意软件攻击策略,以应对全球网络犯罪趋势”。“它机会主义地采用新技术,以便在更广泛的网络安全行业流行之前获得对受害者的影响力”。

TA505还以邪恶公司、金德雷克、杜达尔、因德里克蜘蛛和SectorJ04的名义被追踪,是臭名昭著的Dridex银行特洛伊木马背后的一个激进的俄罗斯网络犯罪辛迪加,近年来与一系列勒索活动有关。

据说这也与2021 9月份出现的树莓罗宾攻击有关,恶意软件和Dridex之间的相似性被发现。

与该组织相关的其他著名恶意软件家族包括FailureDammyy、中微子僵尸网络和代号为ServHelper的后门,其中一种变体能够下载名为FailuredGrace的远程访问特洛伊木马。

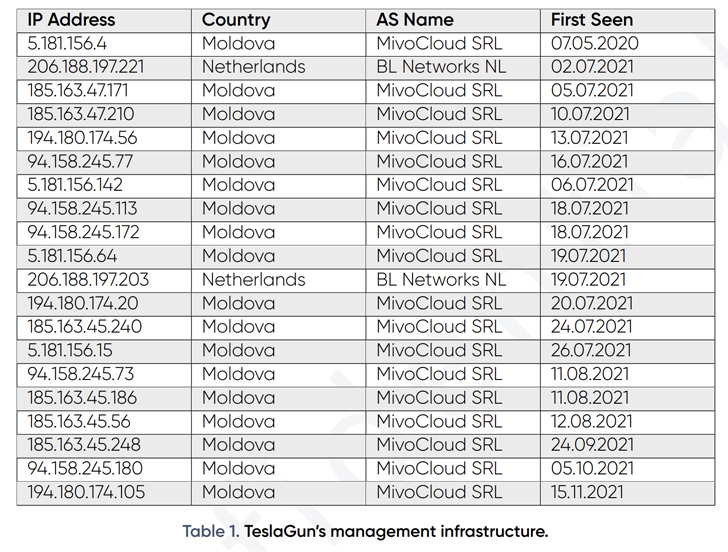

该控制面板被称为TeslaGun,据说被敌方用来管理ServHelper植入物,作为指挥和控制(C2)框架来控制受损机器。

此外,面板提供了攻击者发出命令的能力,更不用说向go中的所有受害者设备发送单个命令或配置面板,以便在新受害者添加到面板时自动运行预定义命令。

研究人员说:“TeslaGun面板具有务实、简约的设计。主仪表板仅包含受感染的受害者数据,每个受害者的通用评论部分,以及过滤受害者记录的几个选项”。

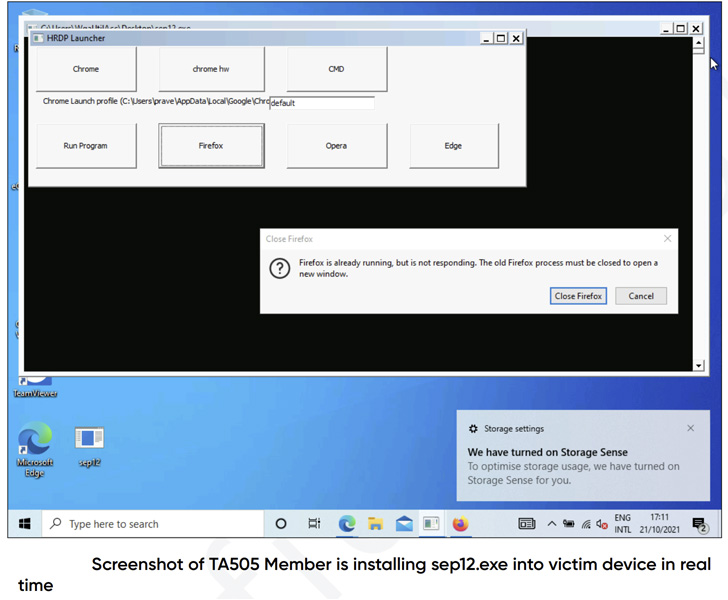

除了使用面板,已知威胁参与者还使用远程桌面协议(RDP)工具通过RDP隧道手动连接到目标系统。

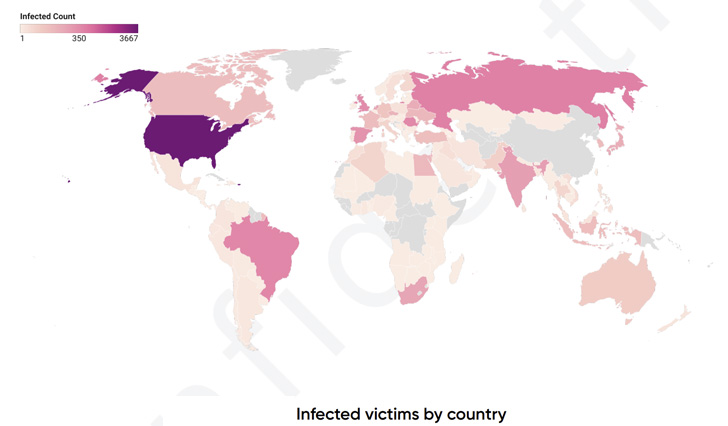

PRODAFT对TeslaGun受害者数据的分析表明,自2020年7月以来,该组织的网络钓鱼和有针对性的活动已达到至少8160个目标。这些受害者中的大多数位于美国(3667),其次是俄罗斯(647)、巴西(483)、罗马尼亚(444)和英国(359)。

“很明显,TA505正在积极寻找在线银行或零售用户,包括加密钱包和电子商务账户,”研究人员指出,并引用了TeslaGun小组中敌对团体的评论。

美国卫生与公众服务部(HHS)警告称,该组织通过旨在窃取知识产权和勒索软件的数据过滤攻击,对卫生部门构成了重大威胁。

“邪恶公司拥有一系列功能强大的工具可供使用,”该机构的卫生部门网络安全协调中心(HC3)在上个月晚些时候发布的一份咨询中表示。

“这些软件是在内部开发和维护的,但通常与商品恶意软件、以土地为生的技术和为合法和合法安全评估而设计的通用安全工具一起使用”。