智能设备可以被劫持来远程跟踪你的身体运动和活动

如果你的智能手机、平板电脑、智能冰箱、智能电视和其他智能设备足够智能,可以让你的生活更轻松,那么黑客也可以利用它们的智能行为窃取数据、侵犯你的隐私或监视你,如果没有适当的安全措施。

配音封面这次袭击是由华盛顿大学Paul G. Allen计算机科学学院的四名研究人员开发的。它的功能非常强大,可以记录一个人通过墙所做的事情。

CovertBand跟踪系统使用内置麦克风和扬声器—;可以在智能手机、笔记本电脑、平板电脑、智能助手和其他智能设备中找到—;作为接收反射声波的接收器,跟踪音频源附近任何人的运动。

下面是隐蔽带攻击的工作原理:

这种攻击方式涉及远程劫持智能设备,播放嵌入重复脉冲的音乐,这些脉冲跟踪设备附近和墙壁上的位置、身体运动和活动。

要做到这一点,攻击者首先会诱使受害者在他们的智能设备上安装不需要根的第三方Android应用程序。

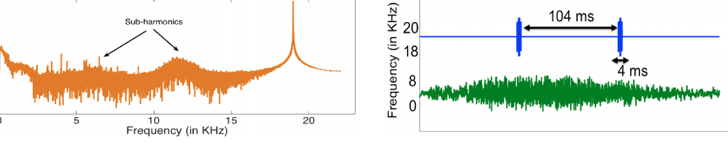

安装后,恶意应用程序会秘密使用AudioTrack API播放18-20 kHz的声音信号,并屏蔽这种高频声音,该应用程序通过播放歌曲或其他音频片段来“掩盖”乐队的脉冲,这些音频片段起到声纳的作用。

这些声波随后会从人和物体上反弹,并被麦克风接收。

然后,该应用程序使用AudioRecord API在两个麦克风上同时记录信号,以实现2D跟踪。然后,攻击者通过蓝牙在笔记本电脑上接收记录的数据,进行离线处理。

由于攻击只需要访问扬声器和麦克风,攻击者可以利用受害者家中已有的许多智能设备来监视毫无戒备的目标

研究人员说:“远程对手可能通过应用商店中的特洛伊木马应用程序或远程攻击来破坏这些[智能]设备之一,可以使用我们的方法远程收集个人家庭活动的信息。攻击者还可以找到更隐蔽的方法来执行此类攻击。”。

“例如,具有语音控制的流媒体音乐应用程序拥有执行我们的攻击所需的所有权限(扬声器和麦克风)。举个简单的例子,攻击者可以利用嵌入在音乐应用程序中的广告库来确定播放广告时用户是否在手机附近。”

隐蔽带攻击的视频演示

研究人员展示了隐蔽带攻击如何可能使攻击者区分不同类型的人的动作,即使他们处于不同的身体位置和方向。

研究人员的实验特别关注两类运动:

- 直线运动—;当主体走直线时。

- 周期运动—;当受试者保持大致相同的姿势(仰卧在地板上),但进行定期锻炼时。

根据研究论文[PDF],这些运动可以通过观察光谱图来区分,但足以导致潜在的隐私泄露。

“例如,(1)模拟情报界成员可能感兴趣的信息,例如跟踪房间内目标的位置;(2)可用于推断性活动,保护的重要性可能因目标的文化和文化规范而有所不同,也可能因目标的公众知名度而有所不同,例如名人地位或政治地位,”研究论文写道。

情报机构如何利用秘密地带

在解释不同场景的同时,研究人员还解释了间谍机构如何使用此类工具泄露有关目标隐蔽活动的信息,即使存在背景或隐蔽噪音。

想象一下,一个间谍“爱丽丝”进入一个外国,并租了一个酒店房间,与一个“鲍勃”相邻,她打算秘密监视他。

由于爱丽丝不能使用专用的监视硬件进入该国,她只需使用CovertBand攻击就可以通过墙壁对受试者进行2D跟踪,“她可以在手机上运行,这样可以避免引起鲍勃的怀疑。”

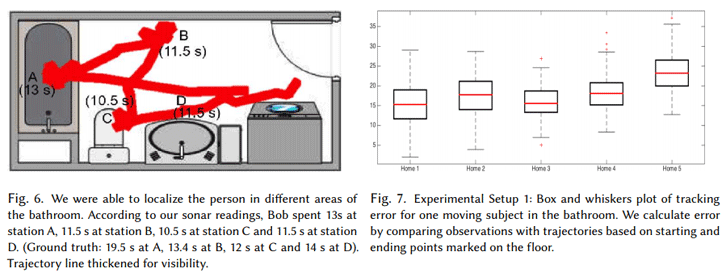

为了证明这一点,研究人员展示了这样一个场景:鲍勃假装在浴室里做常规动作,而爱丽丝用CovertBand跟踪他的动作。

他们能够确定鲍勃在浴室里走来走去,坐在马桶上刷牙的时间可能不到20秒。

“我们将扬声器设置在浴室门外15厘米处,进行了四次试验,在试验期间,鲍勃花了不到20秒的时间做以下每一项:淋浴、在秤上擦干、坐在马桶上、刷牙。在试验期间,浴室风扇打开,我们听不到鲍勃在做我做的任何活动“在浴室里,”研究报告写道。

研究人员相信,他们的攻击可以被改进,使之能够感知更微妙的动作,比如手、手臂甚至手指的运动,从而在没有直接路径的情况下获得分辨率和准确性。

对大多数人来说,保护自己免受此类攻击涉及不切实际的防御措施,比如播放自己的18-20 kHz信号来干扰隐蔽频带,但这可能会让宠物和孩子感到不适,或者让没有窗户的家隔音。

研究人员希望,了解此类袭击的后果可能会促使科学家制定切实可行的对策。