MooBot 恶意软件针对D-Link 路由器进行攻击

据外媒网站披露,在新一轮的攻击浪潮中,被称为 “MooBot ” 的 Mirai 恶意软件僵尸网络变种再次出现。它针对易受攻击的 D-Link 路由器,混合使用新旧漏洞,进行网络攻击。

去年12月,Fortinet 分析师发现了 MooBot 恶意软件团伙,当时该团伙正在针对某厂商摄像头中存在的一个漏洞实施DDoS 攻击。

恶意软件以D-Link 设备为目标进行攻击

近期,研究人员发现MooBot 恶意软件更新目标范围,从报告来看,MooBot 目前主要针对 D-Link 路由器设备中存在的几个关键漏洞。

漏洞详情

1、CVE-2022-28958: D-Link 远程命令执行漏洞;

2、CVE-2022-26258: D-Link 远程命令执行漏洞;

3、CVE-2018-6530: D-Link SOAP 接口远程代码执行漏洞;

4、CVE-2015-2051: D-Link HNAP SOAPAction Header 命令执行漏洞;

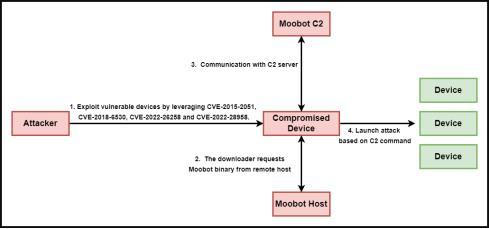

通过利用漏洞的低攻击复杂性,MooBot 恶意软件幕后操作者在目标上远程执行代码,并使用任意命令获取恶意软件二进制文件。

MooBot 的最新攻击概述(unit单元)

恶意软件从配置中解码出硬编码地址后,新捕获的路由器会立即被注册在攻击者的 C2 上。此外,unit 单元在报告中提出的 C2 地址与 Fortinet 的写法不同,侧面证明了攻击者的基础设施有了更新。

被捕获的路由器会参与针对不同目标的定向 DDoS 攻击,具体怎样操作取决于 MooBot 团伙希望实现的目标。不过通常情况下,攻击者往往会向其他人出售 DDoS 服务。

为了防止攻击者利用漏洞,设备供应商已经发布了安全更新来解决上述漏洞,但是并不是所有的用户都更新了补丁。因为有2个补丁是今年3月和5月份才发布的,应该还有一些用户没有更新补丁。

D-Link 设备遭受攻击后,用户可能会感觉到网速下降、反应慢、路由器过热或莫名其妙的DNS配置变化,这些都是僵尸网络感染的常见迹象。

安全建议

为了防止MooBot 造成危害,建议用户更新D-Link 路由器上应用可用的固件。如果用户使用的是就设备,那么将其配置为防止远程访问管理面板。用户如果感觉已经遭到了网络入侵,那么应该从相应的物理按钮执行重置,比如更改管理密码,然后立即安装供应商提供的安全更新。

不管是什么设备,平时使用的时候一定要注意固件升级,有漏洞的设备一定要及时打补丁升级,或者换成更安全。网络威胁无处不在,在平时一定要提高警惕,注意做好防范措施,才能避免攻击者利用漏洞发起网络攻击。