美军大规模网络战联演,韩国首次加入

1、美军大规模网络战联演韩国首次加入

当地时间24日,据韩国国防部发布消息称,韩国军队当天开始首次参加美国主导的“网络旗帜”多国联合网络攻防演习,演习将持续至10月28日。韩国国防部说,韩军网络作战司令部派出18人参加这场在美国弗吉尼亚州举行的演习。除美国和韩国,还有英国、加拿大、澳大利亚、新西兰等总计25个国家参加。

美军网络司令部2011年起每年举办“网络旗帜”多国网络战联演。据韩联社报道,“网络旗帜”联演由战术层面的网络安全攻防演习和研讨会两部分组成,参演方将共享有关信息并找出最有效的应对方法,验证效果,以熟练掌握识别、分析、共享、消除、阻止网络威胁等作战程序。

美国总统约瑟夫·拜登今年5月访问韩国期间,与韩国总统尹锡悦商定,两国“就关键和新兴技术及网络安全深化和拓宽合作”。

韩国国家情报院今年4月第二次参加北大西洋公约组织合作网络防御卓越中心(CCDCOE)主办的全球最大规模国际网络安全攻防演习“锁盾”。5月,这一韩国情报机构正式加入设在爱沙尼亚首都塔林的CCDCOE,成为该组织第一个亚洲成员。

2、古巴勒索软件附属机构针对乌克兰政府

乌克兰计算机应急响应小组 (CERT-UA) 警告古巴背景勒索软件组织攻击该国关键基础设施网络。

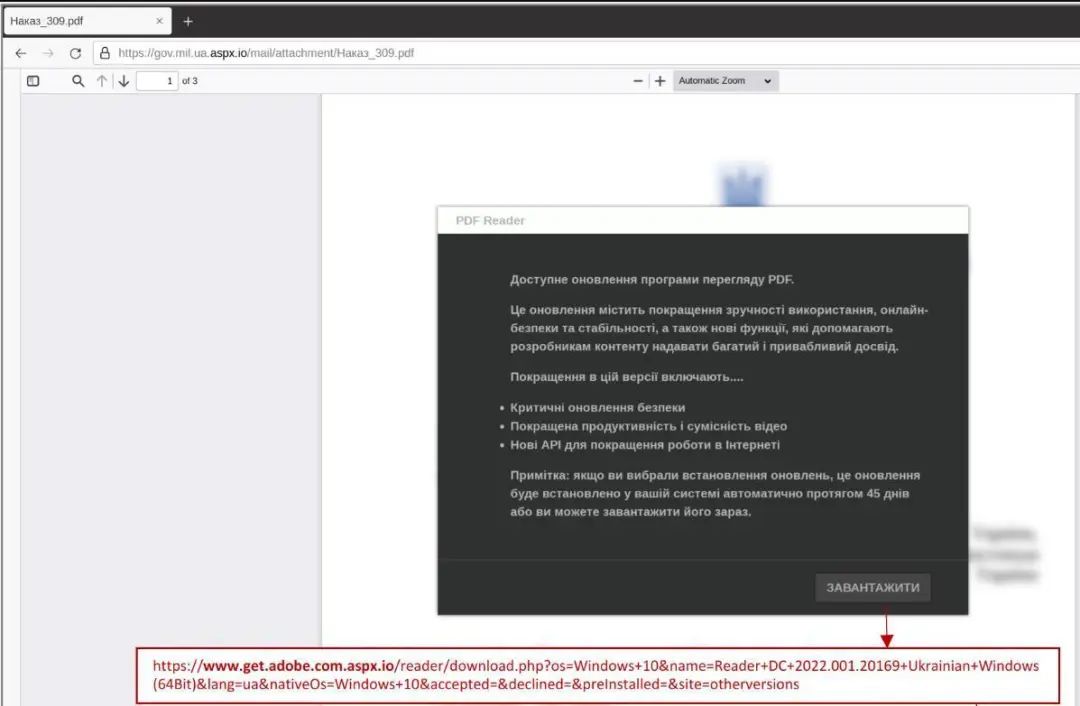

10 月 21 日,乌克兰 CERT-UA 发现了一波冒充乌克兰武装部队总参谋部新闻服务的网络钓鱼活动。网络钓鱼邮件包括一个指向第三方网站的链接,用于下载名为“Наказ_309.pdf”的文档。该网页旨在诱使读者更新软件(PDF阅读器)以阅读文档,单击“下载”按钮后,名为“AcroRdrDCx642200120169_uk_UA.exe”的可执行文件将下载到机器上。运行上述可执行文件将解码并运行“rmtpak.dll”DLL 文件,即ROMCOM RAT。

研究人员分析称,ROMCOM RAT与古巴背景黑客组织Tropical Scorpius(又名UNC2596)有关联。

3、英国汽车经销商硬刚LockBit拒付6000万美元勒索赎金

Pendragon在英国拥有200多家汽车经销商,其销售汽车包括保时捷、法拉利等。

近日,Pendragon Group遭到 LockBit 勒索软件团伙的网络攻击,被LockBit 勒索软件团伙狮子大开口,提出了 6000 万美元的勒索赎金。据悉,LockBit 勒索软件以加密数据及盗取的数据为要挟,要求汽车经销商Pendragon Group支付6000万美元的勒索赎金。

目前,该公司相关负责人士已明确表示拒付赎金,并向英国执法部门以及该国数据保护办公室报告了这一事件。

4、Emotet Botnet分发自解锁密码保护Rar文件

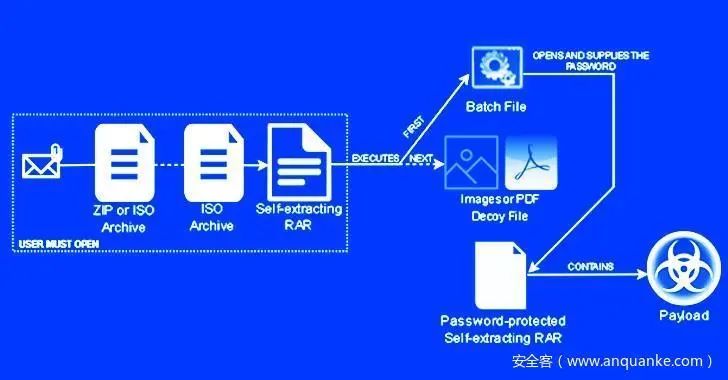

近日,有安全研究人员检测到了Emotet 僵尸网络的新一波恶意垃圾邮件活动,在此次的垃圾邮件攻击活动中,其利用受密码保护的存档文件将 CoinMiner 和 Quasar RAT等恶意文件 投放到受感染的系统上。

在垃圾邮件中,以发票为主题 ZIP 文件诱饵包含一个嵌套的自解压 (SFX) 存档,第一个存档充当启动第二个存档的渠道。相比于传统的网络钓鱼攻击活动,此次的攻击活动中则通过批处理文件自动提供密码来解锁有效负载,提高中招率。

5、黑客暗网市场兜售260万个Carousell账户信息

据外媒报道,一个据信从电商平台Carousell盗取的帐户数据库正在暗网和黑客论坛上出售。

据悉,该数据库包含260万个账户信息,售价为1000美元。Carousell上周五表示,在迁移系统时被入侵,195万名用户的个人资料数据遭泄露。他们的数据在一次系统迁移中引入了一个漏洞,并被第三方用来获得未经授权的访问,该漏洞目前已经被修复。黑客于10月12日上传了2 GB的数据库,以及包含1000个用户数据的样本文件。

截至上周六,黑客透露已售出两份。

6、Apple发布安全更新修复漏洞CVE-2022-42827

近日,Apple在发布的安全更新中,修复了可能已被积极利用的漏洞(CVE-2022-42827)。

CVE-2022-42827,是一个越界写入漏洞,由软件在当前内存缓冲区边界之外写入数据引起,可能导致数据损坏、应用程序崩溃或代码执行。受影响设备包括iPhone 8及以上机型、iPad Pro所有型号、iPad Air第3代及以上机型等。Apple通过改进边界检查修复了iOS 16.1和iPadOS 16中的漏洞,这是该公司自年初以来修复的第9个零日漏洞。