索取巨额赎金成为勒索攻击新常态 政企亟需提升四方面安全能力

2022年8月11日,有网友爆料称某国内家电巨头工厂多处电脑感染勒索病毒,导致所有内部系统无法登陆,所有文件无法打开,被勒索要求7天汇1000万美金到指定账户;

2022年8月29日,国内多家安全厂商发布预警,称8月28日起,国内某企业财务病毒0day漏洞可能遭到大规模勒索利用,已出现多起使用该病毒的企业勒索病毒攻击案例,有被勒索用户反馈,中了勒索病毒后要求是支付0.2个比特币(约27439元人民币);

2022年8月31日,全球最大的图书馆书籍和电子资源分销商美国图书馆供应商Baker & Taylor公司披露,一周前曾遭到勒索病毒攻击,目前仍在努力恢复各业务系统。 ……

仅仅是8月份,国内外有关勒索攻击的重大事件频频曝出,凸显了当前网络安全的严峻形势。

勒索病毒,缘起数字货币

勒索病毒,是伴随数字货币兴起的一种新型病毒木马,通常以垃圾邮件、服务器入侵、网页挂马、捆绑病毒等多种形式进行传播,通过劫持用户的系统或数据资产,实现敲诈勒索的目的。

早期的勒索病毒通常通过隐藏目录,加密C盘文件名,或者给用户系统设置开机密码等方式进行勒索。这种情况下,只需要显示文件或者去掉开机密码即可对勒索病毒破解。同时,这一阶段的勒索病毒赎金通常是汇入银行账户中,追踪溯源较为方便,这也导致勒索病毒无法大规模使用。但是比特币为代表的虚拟货币的出现,为勒索病毒的大规模扩散提供了基础。虚拟货币的匿名性特征保证了勒索犯罪无法通过支付上进行追溯,因此犯罪分子开始重拾勒索病毒这一犯罪手段。

此时,勒索病毒已不再是通过隐藏目录这么简单的手段进行勒索了。主流的勒索方式已经变为通过加密数据或锁定系统的方式进行勒索。而近期发生的多起勒索攻击事件,则是明显带有针对性的商业攻击,勒索者在加密系统的同时,又宣布公开重要数据,这让受害者承受巨大的数据泄露压力,使得受害者被迫支付赎金的可能性大幅提高。且受害者在承受着支付赎金后的数据仍有可能被公开的不确定性的同时,又面临监管机构对其数据泄露进行处罚的的压力,这在未来将会成为政府或企业面对勒索病毒攻击的“新常态”。

勒索病毒攻击案例剖析

案例一:某日,奇安信应急响应团队接到某客户应急响应请求,内网数百台机器被勒索,要求进行溯源分析。通过攻击溯源分析发现攻击路径如下:

① 终端A (x.x.x.60)使用者从非官方渠道下载带有病毒的恶意程序,导致终端A (x.x.x.60)被攻击者控制;

② 攻击者利用终端A(x.x.x.60)向内网终端B(x.x.x.44)上传远控木马及端口扫描工具,获取终端B(x.x.x.44) 权限;

③ 终端B(x.x.x.44)对域控服务器C(x.x.x.52)进行SMB暴力破解,成功获取域控服务器C(x.x.x.52)权限;

④ 攻击者继续利用域控服务器C(x.x.x.52)为跳板,对域控服务器D(x.x.x.208)进行SMB暴力破解并成功后,利用CVE-2021-42287域服务权限提升漏洞获取管理员权限;

⑤ 攻击者利用域控服务器D(x.x.x.208)管理员权限向内网下发勒索病毒文件,最终导致大量机器被加密。

从这起勒索攻击过程分析看,终端可随意下载软件而不受限制,域控服务器作为重要集权类设备,但是安全监控和保护不到位,安全运行过程中,安全监控、设备维护、分析研判等岗位未设置或未发挥作用,最终导致内网被勒索失陷。

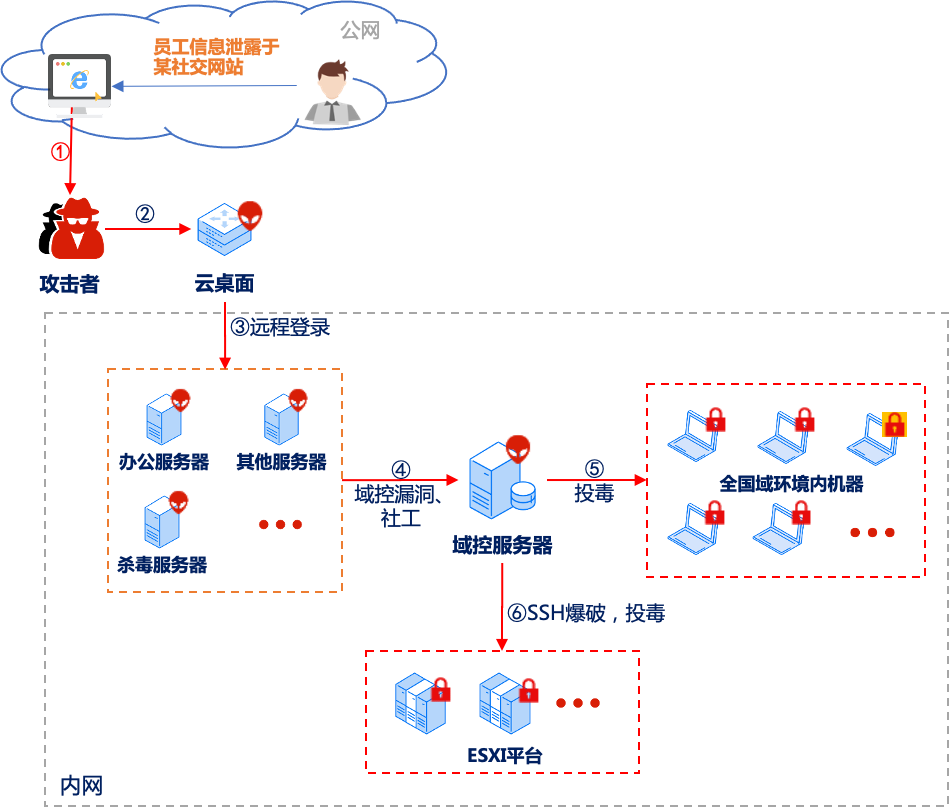

案例二:某单位突然发现内部生产网业务系统瘫痪,通过拨打95015应急响应电话请求支援,经过应急团队排查发现企业遭受勒索病毒攻击,通过分析攻击路径如下:

① 该公司员工身份证、常用密码及工作邮箱等关键敏感信息泄露于多个社交网站,被某国外恶意组织发现,攻击组织利用员工邮箱和常用密码,成功登录该公司互联网边界云桌面;

② 攻击组织通过公司云桌面,获取到多个域账号信息,并对多个办公服务器、虚拟化平台进行远程登录,在成功定位到域控服务器后,攻击组织利用域控漏洞以及社工密码等方式,获取到域控服务器账户凭证和密码;

③ 攻击组织对域控服务器配置计划任务,以定时执行加密任务的方式向全国域环境中机器投放Hive勒索病毒,同时,攻击组织通过对ESXI平台进行SSH爆破,在获取到ESXI平台权限后,进行人工投毒,最终,该企业内部上千台服务器被加密,业务瘫痪。

从这起勒索攻击过程分析看,员工敏感信息遭到泄露,密码重用或复用情况严重,域控服务器安全监控和保护不到位,安全运行未发挥有效作用,最终导致业务瘫痪。

勒索病毒排查思路

通过分析勒索病毒已知的攻击手段和攻击方式,并采取措施进行专项排查并整改,能够有效避免已知勒索病毒攻击事件的发生。

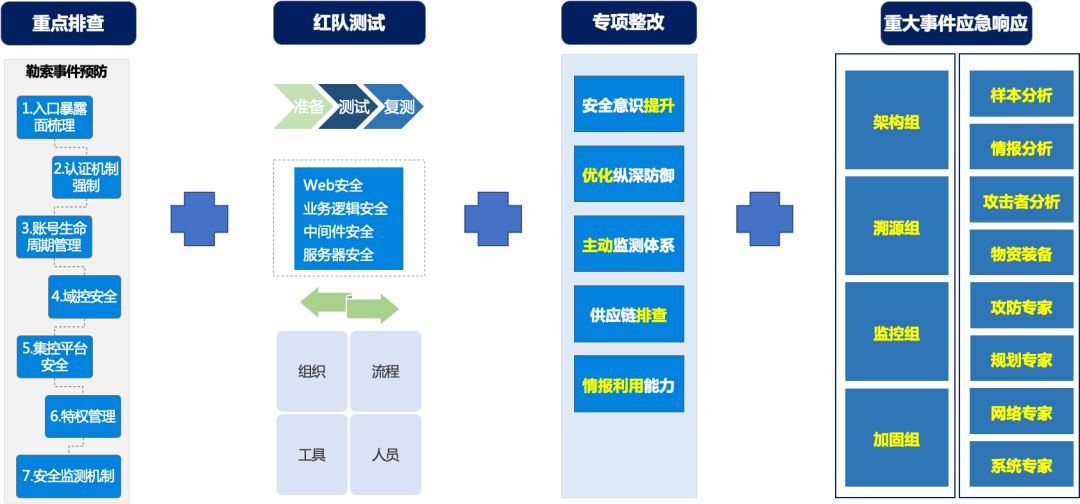

① 开展重点排查,通过对互联网入口暴露面梳理、账号生命周期管理、域控安全、集权平台安全、特权账号及访问管理、安全监测记录与分析、应急恢复能力验证等方面,开展重点排查;

② 开展红队评估,针对重要系统、人员、软件、硬件、设备、数据等执行模拟攻击,发现系统、技术、人员、基础架构和数据中的存在的隐患和风险;

③ 开展专项整改,针对重点排查和红队评估发现的问题和隐患,通过提升人员安全意识、优化纵深防御、优化主动监测体系等手段进行重点加固和加强,提升对勒索病毒的防护能力。

④ 开展重大事件应急响应,建立单位重大事件专项演练组织和机制,并配备专项资源进行协助。

防治勒索攻击 期待强化四方面能力建设

目前,面对日益猖狂的勒索攻击,奇安信推出勒索攻击防护解决方案,帮助政企单位加强自身网络安全防护建设,建立起完善的安全防护措施,构建自适应安全防御体系,实现对勒索病毒的有效检测和防护,保证内部网络及信息系统的安全。

在奇安信整体的勒索攻击解决方案中,将注重强化以下四方面的能力建设:

一、防御能力

该能力将通过一系列策略集、产品和服务,通过减少被攻击面来提升攻击门槛,并在受影响前拦截攻击动作;

该能力指从网络入口到需要防御的目标均设置防御节点的方式,具体的能力来自奇安信的智慧防火墙、终端安全管理系统、终端安全准入系统、服务器安全管理系统构成。

二、检测能力

用于发现逃过防御网络的攻击,从而降低威胁造成的“停摆时间”以及其他潜在的损失;

该能力主要通过在内部网络中部署奇安信天眼新一代安全感知系统,进行检测能力建设。可进行自动化挖掘获悉安全威胁,并根据专属威胁情报提升安全性。同时,天眼还能为后期研判与溯源提供重要依据。

三、响应能力

目 标是实现高效调查和补救被检测分析功能(或外部服务)查出的安全事件,以提供入侵认证和攻击来源分析,并产生新的预防手段来避免未来的安全事件;

该能力将通过产品之间的联动响应以及应急响应服务机制,实现响应能力建设。奇安信天擎&天眼、防火墙&天眼联动响应,可构建终端、网络层的多级深层次的安全防御能力,带来的安全事件应急响应机制的建立,将对安全事件进行检测、分析、协调、处理,保护资产安全属性的活动,并协同建立有效的防御策略来抵御网络安全威胁。

四、预测能力

通过对外部黑客行动的学习,主动锁定对现有系统和信息具有威胁的新型攻击,并对漏洞划定优先级和定位。该情报将反馈到预防和检测功能,从而构成整个处理流程的闭环。

该处能力将通过奇安信云端海量数据的分析成果定期同步至方案中涉及到产品,实现对APT攻击、勒索病毒、新型木马、特种免杀木马的规则化描述。同时通过威胁情报解读定期推送分享服务,向政企单位分享APT攻击行为和事件情报、攻击团伙情报、恶意代码和漏洞利用情报、攻击团伙活跃态势情报等,建立预测预警能力。

奇安信解决方案中心专家认为,全面的勒索防御体系也并不是某一款单一安全产品就能完全解决的。威胁面不断加大的今天,安全产品也需要形成联动,并结合全面的安全服务,形成覆盖“边界+终端+云端”,基于威胁情报的多层次智慧检测、防御措施,并最终形成“自动化+人工响应”的有效处置机制,才能建立更强的安全优势。