硬编码密码使黑客入侵Foscam“IP摄像头”变得更容易

总部位于中国的制造商Foscam的两款IP摄像头中发现的漏洞允许攻击者接管摄像头、查看视频源,在某些情况下,甚至可以访问连接到本地网络的其他设备。

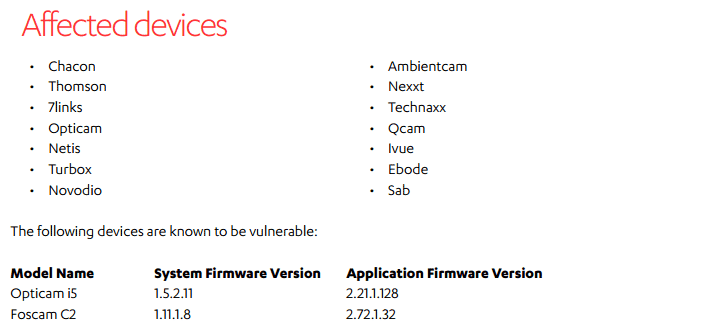

安全公司F-Secure的研究人员在两款相机型号中发现了18个漏洞—;其中一款以Foscam C2和Opticam i5 HD品牌—出售;尽管该公司在几个月前得到了通知,但仍没有修补。

除了Foscam和Opticam品牌,F-Secure还表示,使用Foscam内部组件的其他14个品牌可能存在漏洞,包括Chacon、7links、Netis、Turbox、Thomson、Novodio、Nexxt、Ambientcam、Technax、Qcam、Ivue、Ebode和Sab。

IP摄像头中发现的缺陷包括:

- 不安全的默认凭据

- 硬编码凭证

- 隐藏和未记录的Telnet功能

- 远程命令注入

- 分配给编程脚本的权限不正确

- 防火墙泄漏有关凭据有效性的详细信息

- 持久性跨站点脚本

- 基于堆栈的缓冲区溢出攻击

更改默认凭据对您没有帮助

通常,用户总是被建议更改其智能设备上的默认凭据,但在这种情况下,Foscan在摄像头中使用硬编码凭据,因此即使用户设置了唯一的密码,攻击者也可以绕过密码。

一份报告[PDF]写道:“用户无法更改制造商硬编码的凭据。如果在互联网上发现并发布密码(这种情况经常发生),攻击者可以访问该设备。由于所有设备都具有相同的密码,蠕虫等恶意软件攻击很容易在设备之间传播。”周三由F-Secure发布。

这些问题可能使攻击者能够执行多种攻击,包括未经授权访问摄像头、访问私人视频、执行远程命令注入攻击、使用受损的IP摄像头进行DDoS或其他恶意活动,以及危害同一网络中的其他设备。

隐藏和未记录的Telnet功能可以帮助攻击者使用Telnet发现“设备和周围网络中的其他漏洞。”

持续远程访问受影响的摄像头

攻击者可以利用三个漏洞,包括内置的文件传输协议服务器(其中包含用户无法更改的空密码)、隐藏的telnet功能和分配给编程脚本的不正确权限,获得对设备的持久远程访问。

F-Secure研究人员说:“FTP用户帐户上的空密码可用于登录。然后,隐藏的Telnet功能可被激活。在此之后,攻击者可以访问控制启动时运行哪些程序的世界可写(非限制)文件,攻击者可以将自己的程序添加到列表中。”。

“这允许攻击者持续访问,即使设备已重新启动。事实上,攻击需要重新启动设备,但也有办法强制重新启动。”

尽管几个月前收到警报,但没有补丁

这家安全公司表示,它在几个月前通知了Foscam的漏洞,但没有收到任何回应。由于安全摄像头制造商迄今尚未修复任何漏洞,F-Secure尚未发布针对这些漏洞的概念验证(PoC)攻击。

据F-Secure称,这些设备的不安全实施和对安全的无知使得Mirai恶意软件去年通过对Dyn DNS提供商发起大规模DDoS攻击,感染了数十万个易受攻击的物联网设备,造成了巨大的互联网中断。

为了保护自己,你需要对物联网(IoT)设备的安全性提高警惕,因为它们比任何人都要愚蠢。

研究人员建议运行这些设备中的一个用户强烈考虑在一个专用的本地网络中运行该设备,该网络无法从外部互联网到达并与其他连接的设备隔离。

作为最佳实践,如果你在家里或工作场所有任何连接互联网的设备,如果它仍然使用默认的凭据,请更改其凭据。但在这种情况下,更改默认密码对您没有帮助,因为Foscam IP摄像头使用的是硬编码凭据。