CVSS不会告诉你漏洞是否存在于15个系统或1500万个系统

美国拉斯维加斯-黑帽大会消息,跟上安全漏洞修补的步伐是具有挑战性的,由于缺乏上下文的CVSS分数、混乱的供应商建议和不完整的修复,确定优先关注哪些漏洞变得比以往任何时候都更加困难。让几乎成为管理员产生虚假的安全感的主要根源。在8月11日黑帽大会上,趋势科技零日倡议(ZDI)的Brian Gorenc和Dustin Childs在他们题为《Calculating Risk in the Era of Obscurity: Reading Between the Lines of Security Advisories》(暗黑时代的风险度量-在安全公告的字里行间捕获信息)的演讲中,抛出了他们的上述观点。

自2005年以来,ZDI已向整个行业的供应商披露了10,000多个漏洞。在此期间,ZDI客户关系经理Childs表示,他注意到一个令人不安的趋势,即补丁质量下降和围绕安全更新的沟通减少。

“真正的问题出现在供应商发布了有缺陷的补丁,或者关于这些补丁的不准确和不完整的信息可能导致企业错误估计其风险,”他指出。“有缺陷的补丁也可以成为漏洞利用者的福音,因为‘N-days’比0-day更容易利用。

CVSS分数和补丁优先级的问题

大多数网络安全团队人手不足且面临压力,“始终保持所有软件版本最新”的口号对于那些根本没有资源全面覆盖的部门并不总是有意义的。这就是为什么根据通用漏洞严重程度量表(CVSS)中的严重等级来优先应用哪些补丁已成为许多管理员的后备方案。

然而,Childs指出,这种方法存在严重缺陷,可能导致资源被花费在不太可能被利用的漏洞上。这是因为CVSS分数没有提供有价值的关键信息。

“很多时候,企业只关注CVSS基础核心来确定修补优先级,”他说。“但是CVSS并没有真正关注可利用性,或者漏洞是否可能在野外被使用。CVSS不会告诉你漏洞是否存在于15个系统或1500万个系统中。它不会告诉你它是否在可公开访问的服务器中。”

他补充说:“最重要的是,它并没有说明这个漏洞是否存在于对您的特定企业至关重要的系统中。”

因此,即使一个错误在CVSS量表上的关键评级为10 分(满分10 分),它的真正影响可能远没有关键标签所表明的那么令人担忧。

“像Microsoft Exchange这样的电子邮件服务器中的未经身份验证的远程代码执行(RCE)漏洞将引起漏洞利用编写者的极大兴趣,”他说。“像Squirrel Mail这样的电子邮件服务器中的未经身份验证的RCE漏洞可能不会引起那么多关注。”

为了填补上下文空白,安全团队经常求助于供应商建议——Childs指出,这些建议有其自身的明显问题:他们经常通过默默无闻来实践安全。

补丁公告缺乏细节

比如,2021年,微软决定从安全更新指南中删除执行摘要,而是通知用户CVSS分数足以确定优先级——Childs抨击了这一变化。

“这种变化消除了确定风险所需的背景,”他说。“例如,信息泄露漏洞是否会转储随机内存或PII?或者对于安全功能绕过,绕过了什么?这些文章中的信息不一致且质量参差不齐。”

除了微软“删除或隐藏用于产生清晰指导的更新中的信息”之外,现在确定基本的“补丁星期二”的信息也变得更加困难,例如每个月修补了多少漏洞。

“现在你必须 自己数,这实际上是我做的最困难的事情之一,”Childs指出。

此外,关于有多少漏洞受到主动攻击,有多少公开已知的信息可用,这些现在都隐藏在公告中。

“例如,本月修补了121个CVE,很难挖掘所有这些CVE以找出哪些受到主动攻击,”Childs说。“相反,人们现在依赖其他信息来源,如博客和新闻文章,而不是来自供应商的权威信息来帮助其确定风险。”

应该指出的是,微软在这一变化上加倍下注。微软安全响应中心的企业副总裁Aanchal Gupta在Black Hat USA 与Dark Reading的对话中表示,该公司有意识地决定限制其最初通过其CVE提供的信息以保护用户。她说,虽然微软CVE提供了有关漏洞严重性以及漏洞被利用的可能性(以及是否被积极利用)的信息,但如何发布漏洞利用信息,微软将审慎做出决定。

Gupta说,目标是让安全管理部门有足够的时间来应用补丁而不危及他们。“如果在我们的CVE中,我们提供了如何利用漏洞的所有详细信息,我们就会有嫌疑对客户进行零日漏洞攻击,”她说。

多数供应商CVE披露缺少细节

微软并不是唯一一个在漏洞披露中提供少量细节的公司。Childs表示,许多供应商在发布更新时根本不提供CVE。

“他们只是说更新修复了几个安全问题,”他解释说。“有多少?严重程度如何?可利用性如何?我们最近甚至有供应商专门对我们说,我们不发布有关安全问题的公共咨询。这是一个大胆的举动。”

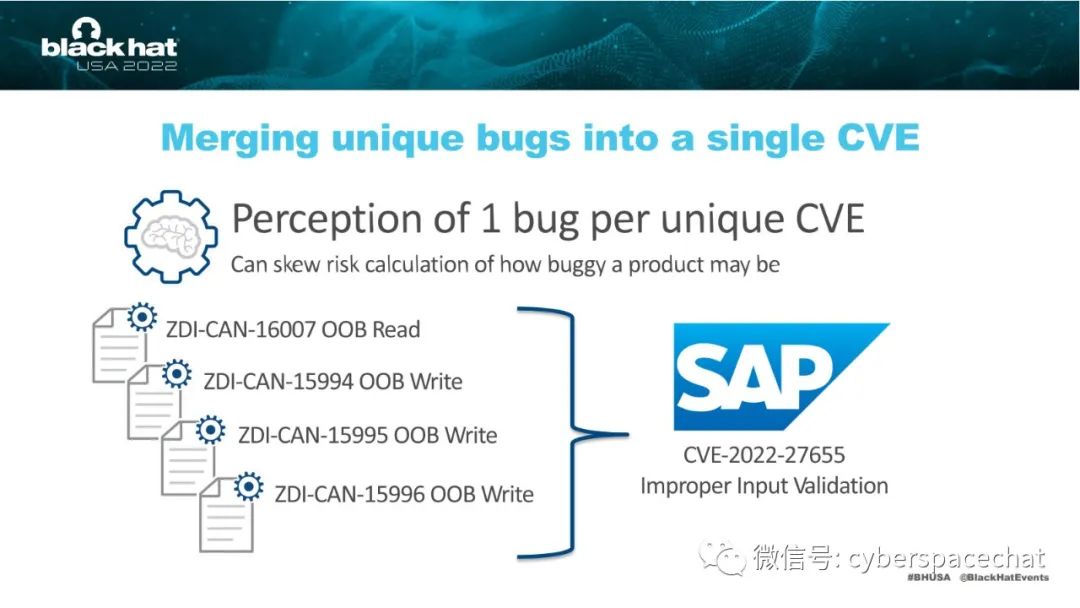

此外,一些供应商将建议置于付费墙或支持合同之后,进一步掩盖了他们的风险。或者,他们将多个漏洞报告合并到一个CVE 中,尽管普遍认为CVE代表一个独特的漏洞。

“这可能会导致你的风险计算出现偏差,”他说。“例如,如果您考虑购买一种产品,并且您看到10个CVE在一定时间内已被修补,您可能会得出这个新产品存在风险的一个结论。但是,如果您知道这10个CVE基于100多个漏洞报告,您可能会得出不同的结论。”

补丁几乎成了安慰剂

除了披露问题之外,安全团队还面临补丁本身的问题。根据Childs的说法,“安慰剂补丁”是一种实际上没有进行有效代码更改的“修复”,这种情况并不少见。

“所以这个漏洞仍然存在并且可以被威胁行为者利用,除非现在他们已经被告知它,”他说。“这可能发生的原因有很多,但它确实发生了——漏洞非常好,我们修补了两次。”

另外经常出现不完整的补丁;事实上,在ZDI程序中,研究人员分析的整整10%到20%的漏洞是补丁错误或补丁不完整的直接结果。

Childs使用了Adobe Reader中整数溢出问题的示例,该问题导致堆分配过小,当向其中写入过多数据时会导致缓冲区溢出。

“我们希望Adobe能够通过将任何超过某个点的值设置为错误来解决问题,”Childs说。“但这不是我们所看到的,在推出后的60分钟内,出现了补丁绕过,他们不得不再次修补。重播不仅适用于电视节目。”

补丁优先级成了用户的难题

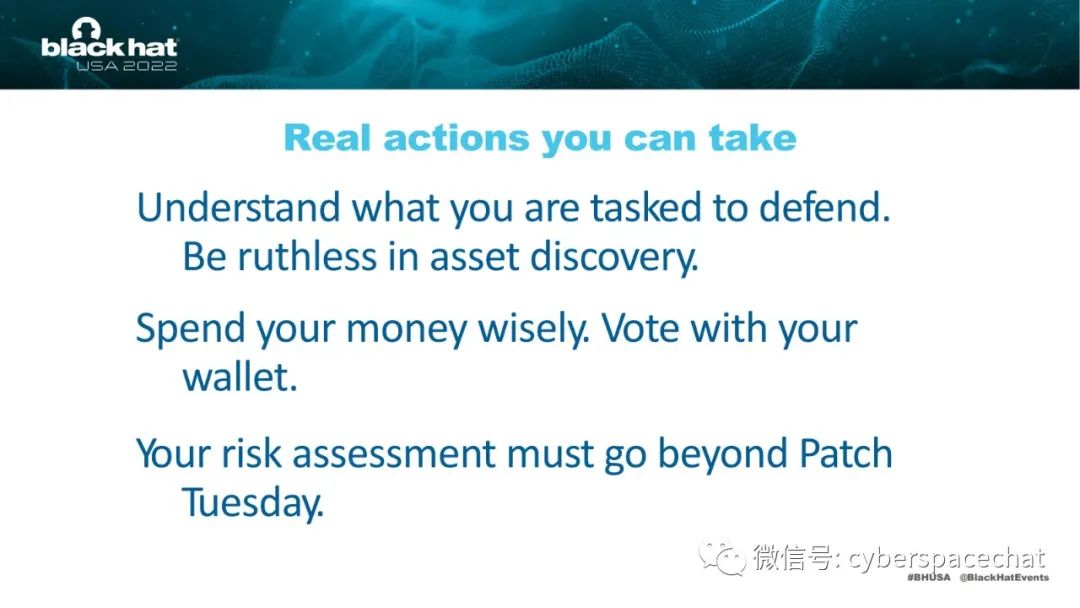

在补丁优先级方面,有效的补丁管理和风险计算归结为确定组织内的高价值软件目标以及使用第三方资源来缩小对任何给定环境最重要的补丁的范围。

然而,漏洞披露后的灵活性问题是组织关注的另一个关键领域。

ZDI高级主管Gorenc表示,网络犯罪分子会立即将具有大型攻击面的漏洞集成到他们的勒索软件工具集或漏洞利用工具包中,希望在公司有时间修补之前将新披露的漏洞作为武器。这些所谓的n-day bug对攻击者来说是更具吸引力,他们平均可以在短短48小时内对bug进行逆向工程。

“在大多数情况下,攻击性社区正在使用具有可用公共补丁的N-day漏洞,”Gorenc说。“对于我们来说,在披露时了解漏洞是否真的会被武器化很重要,但大多数供应商并未提供有关可利用性的信息。”

因此,企业风险评估需要足够动态以改变披露后的情况,安全团队应监控威胁情报来源,以了解漏洞何时集成到漏洞利用工具包或勒索软件中,或者漏洞何时在线发布。

除此之外,企业需要考虑的一个重要时间表是在整个组织中实际推出补丁需要多长时间,以及是否有必要时可以使用的紧急资源。

“当威胁形势发生变化(补丁修订、公开的概念验证和漏洞利用发布)时,企业应该转移资源以满足需求并应对最新风险,”Gorenc解释说。“不仅仅是最新公开和命名的漏洞。观察威胁环境中正在发生的事情,定位你的资源,并决定何时采取行动。”