VirusTotal 揭示了恶意软件攻击中的大多数模拟软件

威胁参与者越来越多地模仿 Skype、Adobe Reader 和 VLC Player 等合法应用程序来滥用信任关系并增加成功进行社会工程攻击的可能性。

VirusTotal 的一项分析显示,其他大多数通过图标模拟的合法应用程序包括 7-Zip、TeamViewer、CCleaner、Microsoft Edge、Steam、Zoom 和 WhatsApp。

VirusTotal在周二的一份报告中说: “我们见过的最简单的社会工程技巧之一就是让恶意软件样本看起来是合法程序。” “这些程序的图标是一个关键特征,用来让受害者相信这些程序是合法的。”

毫无疑问,威胁行为者采用各种方法通过诱骗不知情的用户下载和运行看似无害的可执行文件来破坏端点。

反过来,这主要是通过利用真正的域来绕过基于 IP 的防火墙防御来实现的。一些最常被滥用的域名是 discordapp[.]com、squarespace[.]com、amazonaws[.]com、mediafire[.]com 和 qq[.]com。

总共检测到不少于 250 万个从属于 Alexa 前 1000 个网站的 101 个域下载的可疑文件。

Discord 的滥用已得到充分证明,该平台的内容交付网络 (CDN) 成为与 Telegram 一起托管恶意软件的沃土,同时还为“攻击者提供了一个完美的通信中心”。

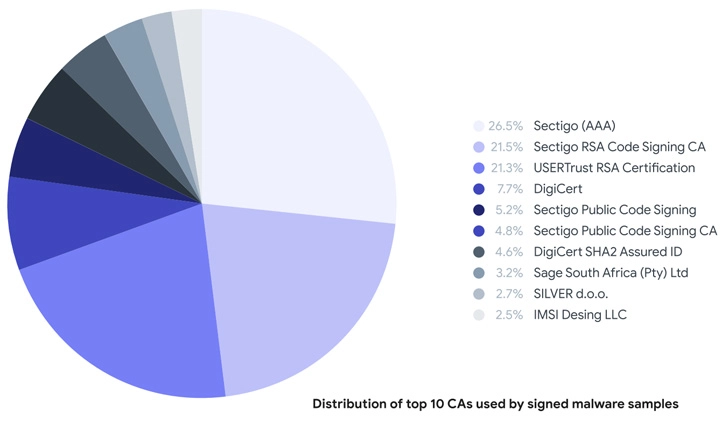

另一种经常使用的技术是使用从其他软件制造商那里窃取的有效证书对恶意软件进行签名的做法。该恶意软件扫描服务表示,自 2021 年 1 月以来,它发现了超过一百万个恶意样本,其中 87% 的恶意样本在首次上传到其数据库时具有合法签名。

VirusTotal 表示,自 2020 年 1 月以来,它还发现了 1,816 个样本,这些样本通过将恶意软件打包在其他流行软件(如 Google Chrome、Malwarebytes、Zoom、Brave、Mozilla Firefox 和 Proton VPN)的安装程序中,伪装成合法软件。

当对手设法闯入合法软件的更新服务器或未经授权访问源代码时,这种分发方法也可能导致供应链攻击,从而有可能以木马二进制文件的形式潜入恶意软件。

或者,合法的安装程序与带有恶意软件的文件一起打包在压缩文件中,在一种情况下,包括合法的 Proton VPN 安装程序和安装 Jigsaw 勒索软件的恶意软件。

那不是全部。第三种方法虽然更复杂,但需要将合法安装程序作为可移植可执行资源合并到恶意样本中,以便在运行恶意软件时也执行安装程序,从而产生软件按预期工作的错觉。

“从整体考虑这些技术时,可以得出结论,攻击者在短期和中期滥用(如被盗证书)的机会主义因素,以及攻击者旨在视觉复制的常规(最有可能)自动化程序以不同的方式应用,”研究人员说。