在WannaCry之前数周,更多黑客组织发现利用SMB漏洞

4月份的数据转储被认为是迄今为止影子代理发布的最具破坏性的版本,因为它公开泄露了大量Windows黑客工具,包括危险的Windows SMB漏洞攻击。

上周WannaCry事件爆发后,安全研究人员发现了多个利用Windows SMB漏洞(CVE-2017-0143)的不同活动,称为永恒的模糊,已经危害了全球数十万台计算机。

我甚至被黑客和情报界的多个消息来源证实,有许多团体和个人出于不同的动机积极利用永恒蓝。

此外,Eternalblue SMB利用(MS17-010)现已被移植到Metasploit,这是一个渗透测试框架,使研究人员和黑客能够轻松利用此漏洞。

网络安全初创公司Secdo是一个事件响应平台,最近在WannaCry全球勒索软件攻击爆发前至少三周,发现了两个使用同一Eternalblue SMB漏洞的单独黑客活动。

因此,如果发现更多黑客组织、国家资助的攻击者、有经济动机的有组织犯罪团伙和灰帽黑客利用Eternalblue攻击大型组织和个人,这并不奇怪。

新发现的两次黑客活动,一次追溯到俄罗斯,另一次追溯到中国,比WannaCry先进得多,因为老练的黑客正在利用Eternalblue安装后门、僵尸网络恶意软件和过滤用户凭据。

据Secdo称,这些攻击可能比WannaCry带来更大的风险,因为即使公司阻止WannaCry并修补SMB Windows漏洞,“后门可能会持续存在,并且可能会使用泄露的凭据重新获得访问权限”到受影响的系统。

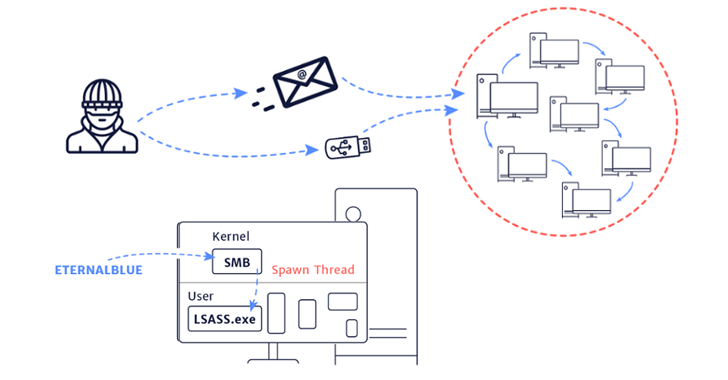

这两个活动都使用类似的攻击流,其中攻击者最初通过不同的攻击向量用恶意软件感染目标机器,然后使用永恒蓝感染同一网络中的其他设备,最后在合法应用程序中注入一个秘密线程,然后通过部署后门或过滤登录凭据来实现持久性。

俄罗斯战役:证件盗窃袭击

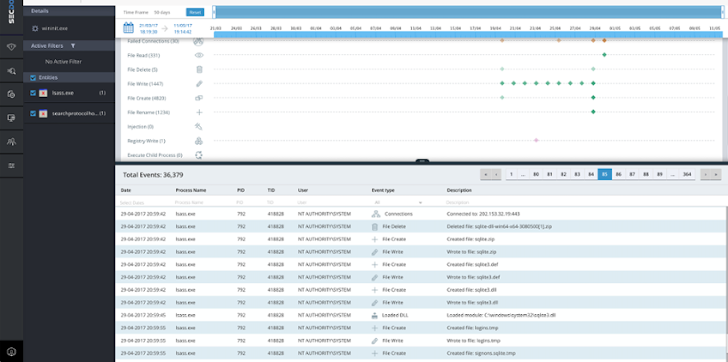

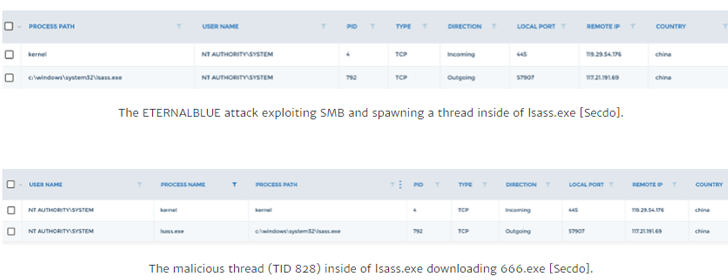

Secdo发现攻击者正在向lsass注入恶意线程。使用永恒蓝的exe进程。

一旦被感染,该线程开始下载多个恶意模块,然后访问SQLite DLL,从Mozilla的FireFox浏览器中检索用户保存的登录凭据。

被盗的凭证随后通过加密的Tor网络发送到攻击者的命令和控制服务器,以隐藏CC服务器。

一旦发送,一个勒索软件变种CRY128,它是臭名昭著的Crypton勒索软件家族的一员,开始在内存中运行,并对受影响系统上的所有文档进行加密。

据Secdo称,“至少有5家最受欢迎的下一代AV供应商和反恶意软件供应商在端点上运行,无法检测和阻止此攻击。这很可能是由于攻击的线程性质”。

这次袭击可追溯到4月底,也就是万纳克里疫情爆发前三周。攻击源于俄罗斯的IP地址(77.72.84.11),但这并不意味着黑客是俄罗斯人。

中国活动:安装Rootkit和DDoS僵尸网络

这场运动也发生在4月底。

使用Eternalblue,会在lsass内部生成恶意线程。exe进程,类似于上述凭证盗窃攻击。

但是,最初的有效负载并没有完全留在内存中,而是连接回端口998(117.21.191.69)上的一个中文命令和控制服务器,并下载一个已知的rootkit后门,该后门基于“Agony rootkit”使其持久化。

一旦安装,有效负载将在受影响的机器上安装一个配备DDoS攻击功能的中国僵尸网络恶意软件。

“这些攻击表明,尽管安装了最新的安全补丁,许多端点仍可能受到威胁,”塞科多总结道。

“我们强烈建议使用能够在线程级别记录事件的解决方案,以便尽快发现、减轻和评估潜在的损害”。

这些恶意活动几周来都没有引起注意,因为与WannaCry不同,这些攻击的目的是不同的,通过实现持久性和窃取凭据来重新获得访问权限,从而长时间保持受影响的系统。

最近的例子是阿德尔库兹“在WannaCry勒索软件攻击爆发前至少两周,一个最近发现的秘密加密货币挖掘恶意软件也在使用Windows SMB漏洞。

这些攻击只是开始,因为像WannaCry这样的攻击还没有完全停止,而且考虑到NSA漏洞的广泛影响,黑客和网络犯罪分子好奇地等待下一个影子代理发布,该版本承诺从下个月开始泄露更多的零天和漏洞。

由于攻击者目前正在等待新的零日攻击,用户几乎无法保护自己免受即将到来的网络攻击。