这一新发现的银行特洛伊木马旨在通过在安卓设备所有者的智能手机上获得管理员权限,从他们的银行账户中窃取资金。

显然,它将吸引许多网络犯罪分子的注意,他们可以重新编译源代码,也可以使用它开发更定制、更高级的安卓银行特洛伊木马。

据俄罗斯反病毒制造商Dr.Web的安全研究人员称,该恶意软件的源代码以及如何使用的信息已发布在网上,这意味着Android设备在未来几天最有可能受到越来越多的网络攻击。

泄露:特洛伊木马源代码+“如何使用”说明

Web博士的研究人员说,他们已经发现了一个利用泄露的源代码在野外开发的银行特洛伊木马,并补充说,该特洛伊木马作为流行应用程序分发,可以直接注入在线可用的APK,也可以在第三方应用商店中发布。

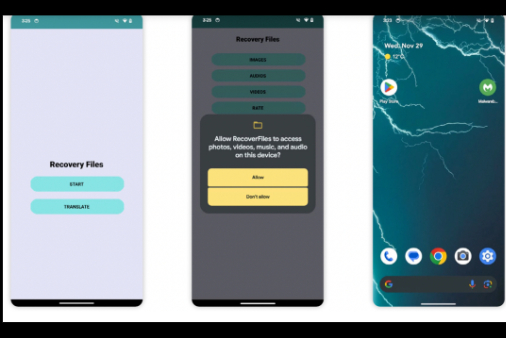

配音银行机器人,特洛伊木马可以在受感染的设备上获得管理员权限。一旦获得完全权限,恶意软件特洛伊木马就会将应用程序图标从手机主屏幕上删除,以诱骗受害者相信它已被删除。

但是,BankBot特洛伊木马在后台仍处于活动状态,等待攻击者的命令和控制(C&C)服务器发出命令。它发现目标仅限于俄罗斯银行的用户。

BankBot能够执行广泛的任务,包括发送和截获短信、拨打电话、跟踪设备、窃取联系人、显示网络钓鱼对话框,以及窃取银行和信用卡详细信息等敏感信息。“和许多其他安卓银行家一样,[BankBot]通过追踪网上银行应用程序和支付系统软件的发布来窃取机密用户信息。Web博士的安全研究人员检查的一个样本控制了三十多个此类程序,”研究人员解释道。“一旦Android.BankBot.149.origin检测到上述任何应用程序已启动,它将加载相关的钓鱼输入表单,以访问用户银行帐户登录和密码信息,并将其显示在受攻击的应用程序顶部”。

你为什么要担心BankBot?

在受害者打开任何手机银行或社交媒体应用程序之前,恶意软件都会隐藏起来。一旦受害者打开一个这样的应用程序,BankBot就会启动一个钓鱼登录覆盖,诱骗受害者重新验证或重新输入他们的支付卡详细信息。

然后,收集的数据被发送回在线服务器,攻击者可以在那里访问窃取的数据。

BankBot可以对Facebook、WhatsApp、Instagram、Twitter、Youtube、Snapchat、Viber、微信、imo、Uber和Google Play Store等应用进行钓鱼认证。

除此之外,BankBot特洛伊木马还可以拦截文本消息,将其发送给攻击者,然后将其从受害者的智能手机中删除,这意味着用户永远无法收到银行通知。

如何保护自己免受此类攻击?

现在,这只是利用公开的源代码开发并被研究人员发现的恶意软件的一部分。有可能有更多这样的恶意软件针对Android设备,但尚未被抓获。

如我之前所建议的,为了防止自己遭受此类攻击,建议您:

- 从第三方应用商店下载APK时一定要格外小心。进入设置→;安全,然后关闭“允许从Play Store以外的源安装应用”。

- 切勿打开未知或可疑来源的附件。

- 切勿点击发送至手机的短信或彩信中的链接。即使电子邮件看起来合法,也可以直接访问原始网站并验证任何可能的更新。

- 始终保持防病毒应用程序的最新状态。

- 不使用时请关闭Wi-Fi,避免出现未知和不安全的Wi-Fi热点。

RacentYY

RacentYY

安全侠

安全侠

FreeBuf

FreeBuf

X0_0X

X0_0X

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

X0_0X

X0_0X

X0_0X

X0_0X

Anna艳娜

Anna艳娜