攻击团伙情报

01 Operation(верность)mercenary:陷阵于东欧平原的钢铁洪流

披露时间:2022年08月10日

情报来源:https://mp.weixin.qq.com/s/cGS8FocPnUdBconLbbaG-g

相关信息:

奇安信威胁情报中心一直在对俄语威胁者以及活跃的地下论坛保持高强度的跟踪,最近我们观察到闻名全球的Conti Group在这半年内使用Exchange漏洞对风险投资公司、奢侈品企业、芯片制造业、外企合资制造业发起定向性攻击活动,这些被攻击的企业都有一个共同的特点:“富有”。

除了Conti Group,我们也观察到其他俄语威胁者通过爆破主流数据库或者利用Nday漏洞的形式植入CobatStrike或者anydesk远程控制软件,等到时机成熟后下发GlobeImposter或者Leakthemall勒索软件,我们将其命名为BruteSql Group。我们在上半年曾经发表过《死灰复燃!新型REvil勒索软件在野攻击活动分析》介绍了REvil勒索软件最新的攻击活动,但是在之后的数月里并没有看到类似的攻击活动,暗网页面也没有更新,攻击团伙转入了不活跃的状态。

02 Bitter组织使用“Dracarys”Android间谍软件

披露时间:2022年08月09日

情报来源:https://blog.cyble.com/2022/08/09/bitter-apt-group-using-dracarys-android-spyware/

相关信息:

研究人员发现,Bitter APT 积极参与桌面和移动恶意软件活动,并使用鱼叉式网络钓鱼电子邮件等技术,利用已知漏洞传递远程访问木马 (RAT) 和其他恶意软件系列。

Bitter最近的攻击表明其武器库中增加了针对Android的一种新恶意软件,名为“Dracarys”,它滥用可访问性服务,在未经用户同意的情况下为自己增加权限,然后注入各种Android应用程序充当间谍软件,窃取短信,安装应用程序,录制音频。Dracarys在所有现有的反病毒软件上都未被检测到,突出了Bitter开发隐蔽恶意软件的能力。

Dracarys Android间谍软件冒充正版应用程序,例如 Signal、Telegram、WhatsApp、YouTube 和其他聊天应用程序,并通过网络钓鱼站点进行分发。在分析过程中,研究人员观察到其中一个网络钓鱼站点仍然存在并分发 Dracarys。网络钓鱼站点模仿真正的 Signal 站点并提供木马化 Signal 应用程序。

03 APT32组织针对我国关基单位攻击活动分析

披露时间:2022年08月06日

情报来源:https://mp.weixin.qq.com/s/u2iEmGMi-SN2G-Isnp2pdg

相关信息:

2022年5月,研究人员于国家某关基单位发现异常外联IP,通过攻击活动中捕获的攻击流量分析,确认此次攻击活动是由境外APT组织APT32所发起。

研究人员利用主机行为监控技术对攻击者攻击活动进行了全周期监控,并对其攻击活动进行阻断。在监控过程中,观察到攻击者活动持续至7月中下旬,时间长达2个月。攻击者针对关基单位负责重点课题的研究员发起APT定向攻击,瞄准文档类资料进行窃取,以窃取机密资料和重要文件为目标。如攻击者窃取成功,将造成严重损失。

通过流量分析,发现国内某核心制造业厂商也同样遭受该组织攻击,并持续处于活跃状态。

04 Lazarus以虚假的工作机会瞄准金融科技

披露时间:2022年08月07日

情报来源:https://www.bleepingcomputer.com/news/security/north-korean-hackers-target-crypto-experts-with-fake-coinbase-job-offers/

相关信息:

臭名昭著的朝鲜Lazarus组织发起了一项新的社会工程活动,黑客冒充Coinbase以针对金融科技行业的员工。

该黑客组织使用的一种常见策略是通过 LinkedIn 接近目标以提供工作机会并进行初步讨论,作为社会工程攻击的一部分。

当受害者下载他们认为是关于工作职位的PDF文件时,他们实际上是在使用PDF图标获取恶意可执行文件。在这种情况下,该文件被命名为“Coinbase_online_careers_2022_07.exe”,该文件在执行时会显示如下所示的诱饵PDF文档,同时还会加载恶意DLL。一旦执行,恶意软件将使用GitHub作为命令和控制服务器来接收命令以在受感染的设备上执行。

05 Lazarus组织针对deBridge Finance加密平台

披露时间:2022年08月08日

情报来源:https://www.bleepingcomputer.com/news/security/debridge-finance-crypto-platform-targeted-by-lazarus-hackers/

相关信息:

疑似来自朝鲜的Lazarus组织试图从deBridge Finance窃取加密货币,这是一种跨链协议,可以在各种区块链之间进行资产分散转移。

攻击者向公司员工发送带有“工资变化”主题的网络钓鱼电子邮件,其中包含一个名为“新薪金调整”的HTML文件,该文件伪装成PDF文件,以及一个伪装成包含密码的纯文本文件的Windows快捷方式文件(.LNK),该LNK文件会执行命令提示符,从远程位置检索有效负载。攻击者以此来诱骗公司员工点击启动恶意软件,该恶意软件从Windows系统收集各种信息,并允许为攻击的后续阶段提供额外的恶意代码。

攻击行动或事件情报

01 黑客利用开放重定向漏洞进行LogoKit网络钓鱼活动

披露时间:2022年08月07日

情报来源:https://resecurity.com/blog/article/logokit-update-the-phishing-kit-leveraging-open-redirect-vulnerabilities

相关信息:

研究人员发现攻击者利用在线服务和应用程序中的开放重定向漏洞绕过垃圾邮件过滤器进行网络钓鱼活动。攻击者会使用高度信任的服务域(如Snapchat)和其他在线服务来创建特殊的URL,然后通过网络钓鱼工具包生成钓鱼邮件。这些攻击中使用的一个工具是LogoKit,该工具此前曾用于针对国际上多家金融机构和在线服务的攻击。

LogoKit基于JavaScript编程语言,可以实时更改(模拟服务的)徽标和登录页面上的文本,从而使攻击者有可能与目标受害者进行交互。一旦受害者导航到该URL,他们的电子邮件就会自动填充到电子邮件或用户名字段中,诱使他们相信他们之前已经登录过该服务。受害者输入密码后,LogoKit会执行AJAX请求,将目标的电子邮件和密码发送到攻击者服务器。

此外,Open Redirect漏洞的使用极大地促进了LogoKit的分发,因为许多(甚至流行的)在线服务并不将此类错误视为关键,甚至在某些情况下不打补丁,为此类工具的滥用提供了便利。

02 P2PPhish团伙针对P2P平台投资者进行钓鱼诈骗

披露时间:2022年08月10日

情报来源:https://mp.weixin.qq.com/s/45cycP3E-ERxSDkyDAfSpg

相关信息:

近日,研究人员监测发现,有不法分子伪装为某部级机构,搭建钓鱼网站实施诈骗。由于该团伙主要通过模仿相关平台域名并以清退为由进行诈骗,因此将其命名为P2PPhish组织。研究人员对其手法及特点展开分析,具体分析如下:

● 该团伙至少于2021年开始通过发布虚假新闻进行引诱受害者点击钓鱼链接实施诈骗活动,主要通过在新闻社交等渠道发布虚假信息,引诱受害者访问其搭建的伪造钓鱼网站,以“官方回款”、“清退回款”等名义实施诈骗,并附加成功案例弹窗吸引受害者;

● 该团伙选择的目标主要是目前市面上暴雷的P2P平台投资者,利用投资者迫切回款的心理进行定向诈骗,骗取个人隐私信息以及所谓的“债权转让金”进行获利;

● 该团伙使用的域名资产大多以中文拼音和缩写命名,迷惑受害者,例如:“qingtui”、“huikuan”、“cbirc”等字符,且其具有较强的反侦察意识,相关域名、管理后台站点均隐藏信息,大量使用香港短租服务器,可以方便销毁清理痕迹;

03 疑似伊朗黑客攻击阿尔巴尼亚政府

披露时间:2022年08月04日

情报来源:https://www.mandiant.com/resources/likely-iranian-threat-actor-conducts-politically-motivated-disruptive-activity-against

相关信息:

研究人员发现了一个名为ROADSWEEP的新勒索软件家族,该家族发布了一个以政治为主题的勒索字条,表明它针对的是阿尔巴尼亚政府。此外,一个名为“HomeLand Justice”的阵线声称对2022年7月18日影响阿尔巴尼亚政府网站和公民服务的破坏性活动负责。相关攻击活动涉及一个以前未知的后门CHIMNEYSWEEP和ZEROCLEAR恶意擦除软件的新变体。

CHIMNEYSWEEP使用Telegram或参与者拥有的基础设施进行命令和控制,能够截屏、列出和收集文件、生成反向shell,并支持键盘记录功能。CHIMNEYSWEEP与ROADSWEEP共享代码,根据观察到的诱饵内容可能早在2012年就已用于针对讲波斯语和阿拉伯语的人。

CHIMNEYSWEEP恶意软件分发数据和诱饵内容、操作的时间安排和政治主题内容,以及ZEROCLEAR擦除器的可能参与表明伊朗威胁行为者可能对此负责。

恶意代码情报

01 恶意软件SmokeLoader针对Windows用户

披露时间:2022年08月08日

情报来源:https://www.fortinet.com/blog/threat-research/smokeloader-using-old-vulnerabilities

相关信息:

研究者最近发现恶意软件SmokeLoader的变体样本,可在其部署链中利用CVE-2017-0199和CVE-2017-11882。SmokeLoader(也称为Dofoil)其主要目的是支持其他恶意软件系列的分发,例如Trickbot。最新的样本使用了zgRAT,与SmokeLoader通常提供的负载相比,这是一种罕见的有效负载。

本次攻击活动中,攻击者使用了主题为敦促收件人查看采购订单并检查与运输时间相关日期的钓鱼邮件,邮件中附有“Purchase Order FG-20220629.xlsx”文件。打开此文件后会看到一个相当标准的像素化图像视图和关于查看受保护内容的虚假Microsoft说明。分析确定该文件是一个富文本文件(RTF),旨在利用CVE-2017-11882在受害者的系统上远程执行代码。另外,在执行恶意代码时会尝试连接到某个URL,连接成功将从远程位置拉取文件“Vymxn_Zfbgctbp.jpg”,对该文件元数据的审查表明它是一个压缩的GZip存档,即被称为zgRAT的有效负载。

02 新的RapperBot可通过SSH暴力攻击针对Linux服务器

披露时间:2022年08月03日

情报来源:https://www.fortinet.com/blog/threat-research/rapperbot-malware-discovery

相关信息:

近日,研究人员披露了可通过SSH暴力攻击针对Linux服务器的新恶意软件RapperBot。研究人员表明,RapperBot是基于Mirai木马,但它与其他IoT恶意软件家族的不同之处在于其内置的暴力破解能力强制凭据并获得对SSH服务器的访问权限,而不是在Mirai中实现的Telnet。此外,最近的样本显示其开发人员已开始添加代码以保持持久性,这样一来,即使在设备重新启动或恶意软件已被删除后,也使威胁参与者可以通过SSH继续访问受感染的设备。

RapperBot自2022年6月中旬以来一直被用于攻击活动,已使用全球3500多个唯一的IP来扫描并尝试SSH暴力破解Linux服务器。SSH暴力破解依赖于通过主机唯一TCP请求从C2下载的凭据列表,而恶意软件在成功时会向C2报告。此外,RapperBot的目标并不明显,且其开发者一直在限制其DDoS功能。

03 Orchard僵尸网络基于比特币交易信息生成DGA域名

披露时间:2022年08月05日

情报来源:https://blog.netlab.360.com/a-new-botnet-orchard-generates-dga-domains-with-bitcoin-transaction-information/

相关信息:

DGA是僵尸网络隐藏C2的经典技术之一,最近研究人员发现了一个新的僵尸网络,它利用中本聪的比特币账户交易信息生成DGA域名。由于比特币交易的不确定性,这种技术比使用常见的时间生成的DGA更不可预测,因此更难以防御。

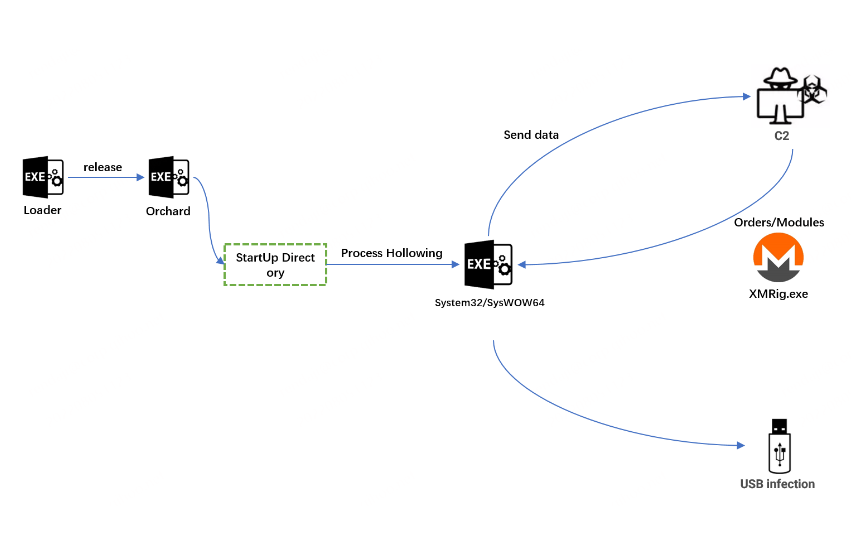

该技术被名为Orchard的僵尸网络家族使用。自2021年2月以来,该僵尸网络已经经历了3个版本,甚至在其间切换了编程语言。对该僵尸网络的分析要点如下:

● Orchard是一个僵尸网络家族,它使用DGA技术,其核心功能是在受害者的机器上安装各种恶意软件。

● 从2021年2月至今,检测到3个版本的Orchard样本,均使用DGA技术。

● Orchard的DGA算法保持不变,但日期的使用一直在变化,最新版本还支持使用比特币账户信息生成单独的DGA域。

● 除了DGA,Orchard还对C2域进行硬编码。

● Orchard仍然活跃并致力于门罗币的开采。

漏洞相关

01 微软补丁通告:2022年8月版

披露时间:2022年08月10日

情报来源:https://mp.weixin.qq.com/s/Q6Cg5sDvitI1ohWHAJ5oPw

相关信息:

本月,微软共发布了121个漏洞的补丁程序,修复了Microsoft Exchange Server、Windows Server、Microsoft Office、Microsoft Visual Studio等产品中的漏洞。经研判,34个重要漏洞值得关注(包括17个紧急漏洞和17个重要漏洞)。详见情报来源链接。

其中,以下2个漏洞细节已公开披露,其中CVE-2022-34713 Microsoft Windows 支持诊断工具 (MSDT) 远程代码执行漏洞已检测到在野利用:

● CVE-2022-34713 Microsoft Windows 支持诊断工具 (MSDT) 远程代码执行漏洞 (Y/Y/D)

● CVE-2022-30134 Microsoft Exchange 信息泄露漏洞 (Y/N/U)

Anna艳娜

Anna艳娜

安全侠

安全侠

安全侠

安全侠

安全侠

安全侠

007bug

007bug

Anna艳娜

Anna艳娜

安全侠

安全侠

Andrew

Andrew

X0_0X

X0_0X

Andrew

Andrew

Anna艳娜

Anna艳娜

Andrew

Andrew