DDoS攻击趋势:攻击日益猖獗,办公设备占据肉鸡资源的半壁江山

数字化时代加速发展,各种类型的网络威胁日益加剧。DDoS攻击作为破坏性极强的攻击类型,攻击手法和攻击目标呈现多元化趋势,溯源难度较大,给各行业的安全防护带来巨大挑战。2022年上半年DDoS攻击趋势有怎样的变化,哪些黑产团伙最为活跃?他们利用了哪些攻击手法?纂取了哪些攻击资源?绿盟科技联合腾讯安全、电信安全团队为您一一揭晓。

一.威胁态势

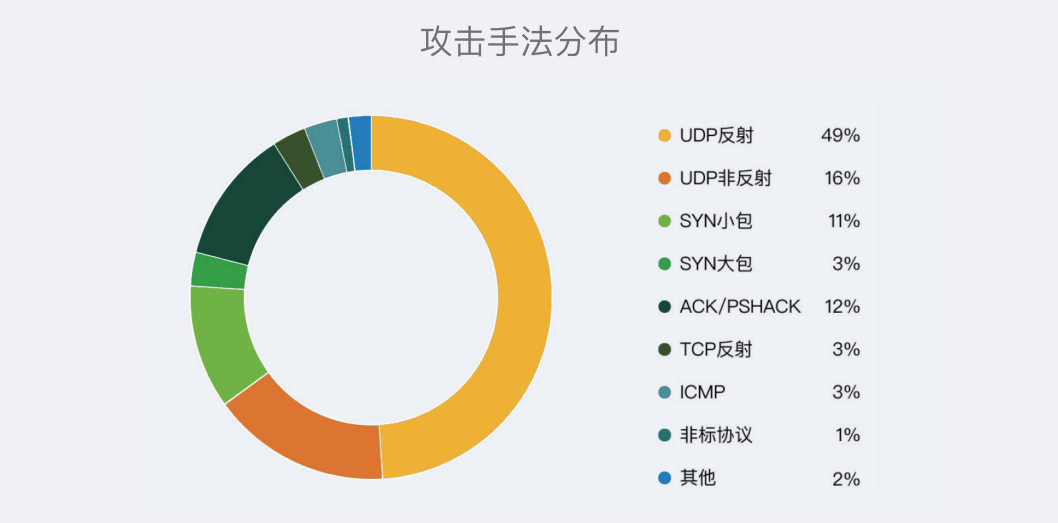

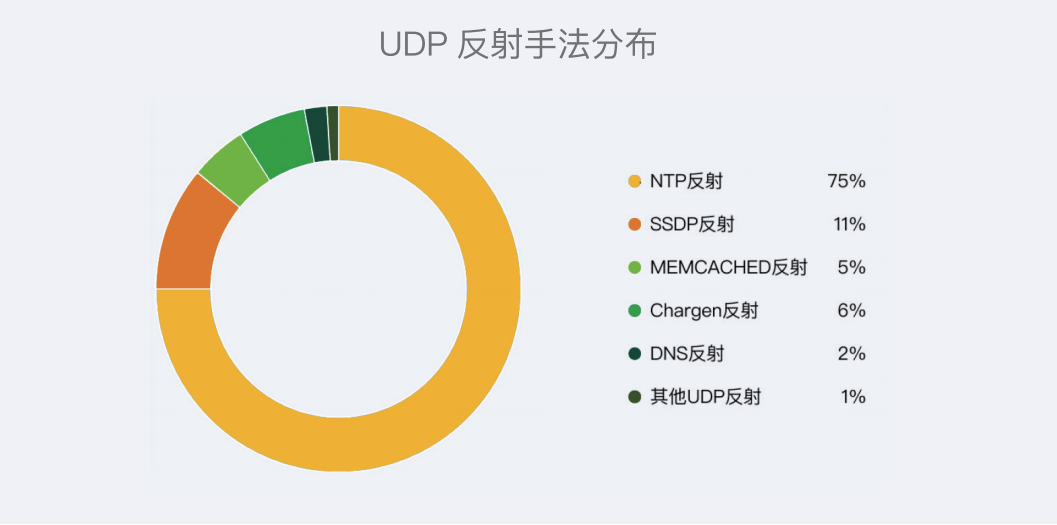

UDP反射攻击仍是黑客首选攻击手法,其中NTP反射是最热门反射攻击类型

2022年上半年,攻击手段继续多元化发展,大约三分之二的DDoS攻击是基于UDP协议发起,可见UDP反射仍最受黑客青睐。NTP反射攻击由于其具有400-500放大倍数,且在互联网上数量庞大,获取成本廉价,盘踞UDP反射攻击类型之冠,占UDP反射攻击数量的四分之三。

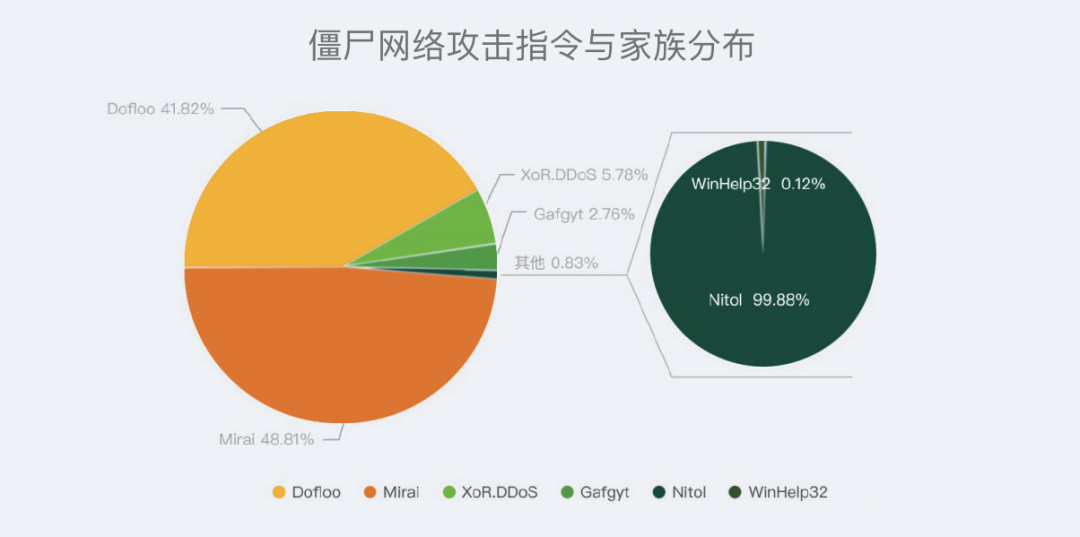

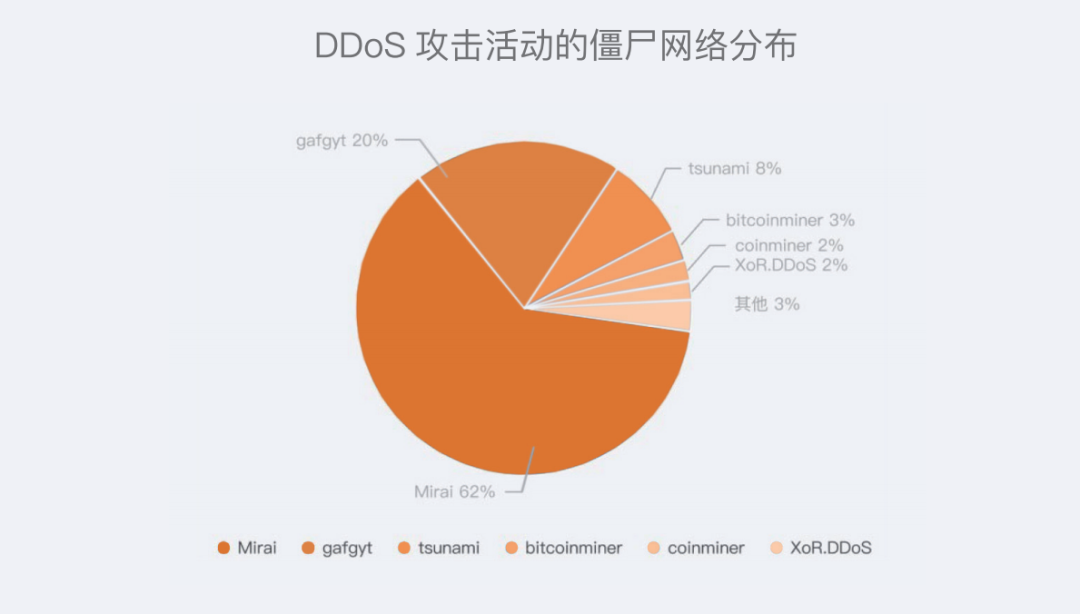

Mirai僵尸网络上半年称王,XoR.DDoS僵尸网络逐渐没落

无论是从攻击指令的角度,还是发起DDoS攻击次数的角度,Mirai僵尸网络都是上半年威胁最大的僵尸网络。从攻击指令分布来看,Mirai占据了接近一半数量。从发起DDoS攻击的维度来看,Mirai僵尸网络发起了超过6成的DDoS攻击。前两年较为活跃的Xor.DDoS僵尸网络现在已经非常式微,发起的DDoS攻击活动占比不到2%。

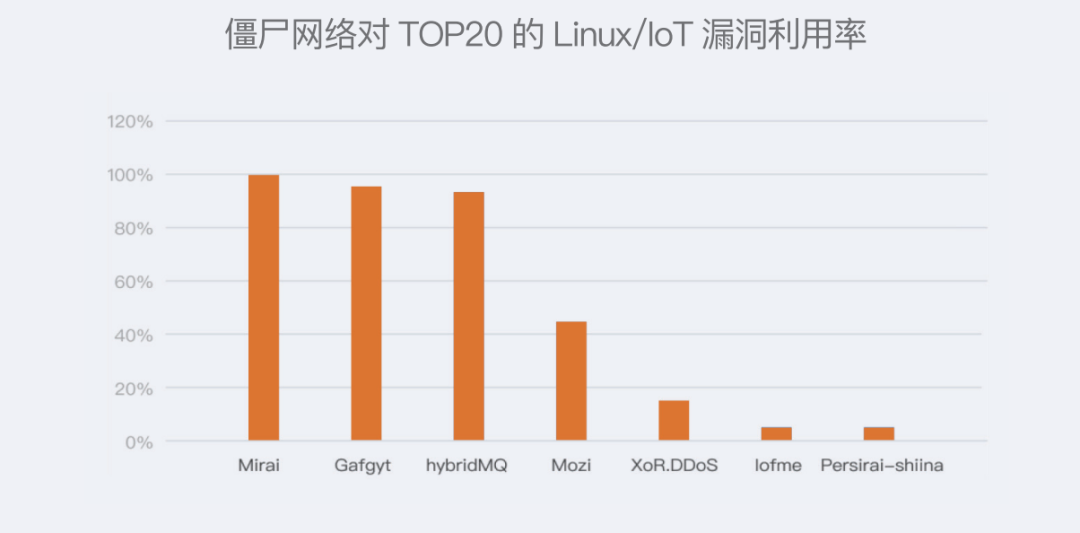

僵尸网络规模扩张迅猛,高危漏洞成最大武器

近年来,DDoS僵尸网络利用漏洞扩张控制范围。2022年上半年被僵尸网络利用的在野漏洞已达到 100 种,且迅速集成新发现的漏洞,在网络服务主机漏洞还未修复之前乘机入侵并控制。

针对TOP20的Linux/IoT高危漏洞利用进行统计发现,漏洞利用率的高低与僵尸网络的活跃程度、规模呈明显的正相关性。活跃度最盛的Mirai和Gafgyt僵尸网络携带漏洞几乎占满近两年利用率TOP20高危漏洞,反观近两年活跃程度持续下滑的XoR.DDoS僵尸网络对TOP20漏洞的利用率不足20%。

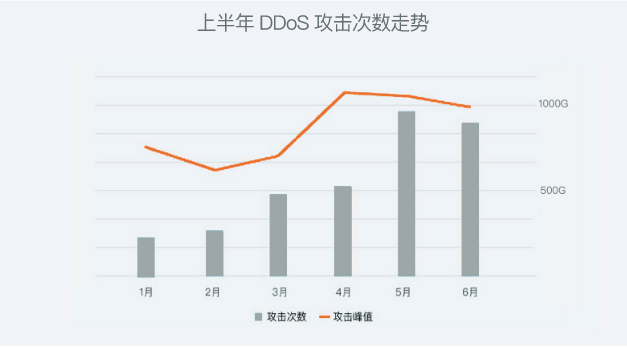

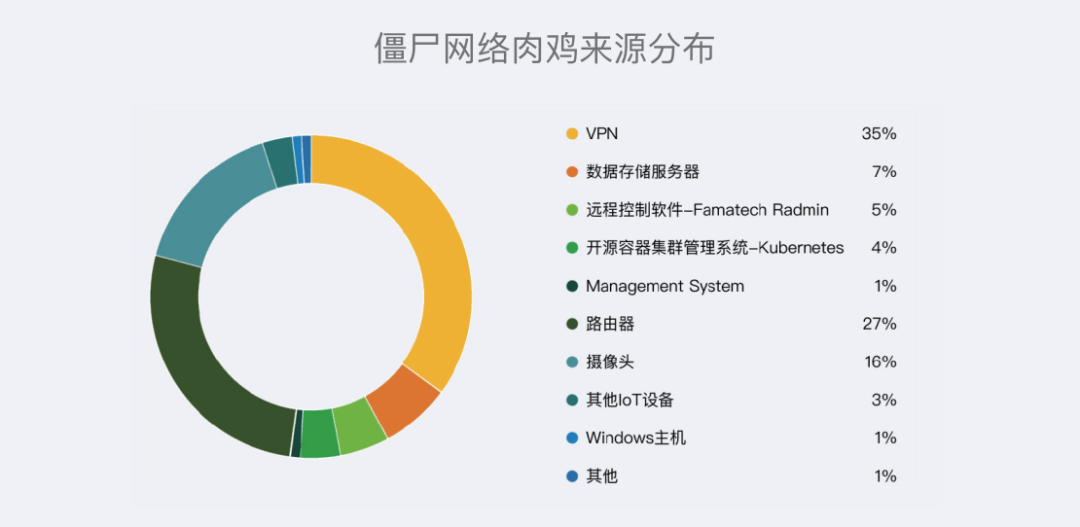

攻击资源的窃取日益猖獗,办公设备占据肉鸡资源的半壁江山

综合来看,5月和6月成为2022年上半年DDoS威胁最大的月份。通过分析发现,5月份之后Tb级别的攻击,攻击手法几乎都是通过肉鸡直接发起巨量UDP大包攻击,说明当前的攻击者手中的资源非常充裕,已经可以做到不依赖UDP反射放大即可产生Tb级的攻击流量。

肉鸡的分布主要集中于远程办公设备和物联网设备,2022年上半年由于疫情影响,大量民众居家办公,VPN、Famatech Radmin(远程控制软件)、NAS(数据存储服务器)、Kubernetes(开源容器集群管理系统 )等办公相关的软件和应用占据了半壁江山,路由器和摄像头等常用的物联网设备超过四成。

这些设备由于其技术复杂,存在安全漏洞的风险较高,经常被黑客利用造成严重后果,企业和个人都需提升安全防范意识,让攻击者“无孔可入”。

二.攻防对抗案例

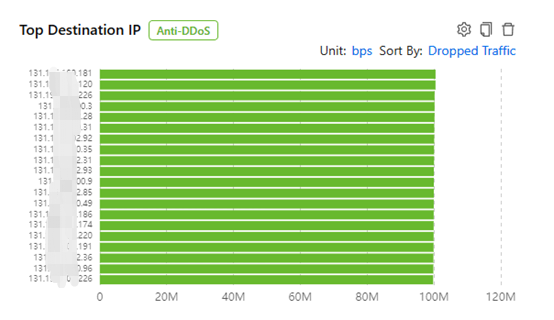

2022年6月上旬,拉美地区接入绿盟MSS可管理安全服务的某客户遭受了DDoS攻击,峰值期间攻击流量高达112.3Gbps,攻击持续时间约1小时,攻击类型为UDP攻击。绿盟IBCS团队在客户遭受攻击后迅速进行了响应,成功为客户防护了本次攻击。

对抗过程:

绿盟IBCS团队根据攻击呈现出的特点,迅速确认本次攻击为扫段攻击。

攻击流量以UDP流量为主,单个IP的攻击流量在100Mbps左右,因此在防护策略上使用了较低的UDP阈值,对UDP进行限速,以便尽可能过滤攻击流量同时,尽可能保障业务服务正常。

在防护设备上将客户的受灾IP段进行了单独的防护群组配置,对扫段攻击进行针对性的防护。

建议该客户使用绿盟威胁情报中心(NTI),通过威胁情报对公网上存在扫段攻击的IP进行识别和封堵,以降低未来的潜在风险。

经过约1个小时与黑客的对抗之后,绿盟IBCS团队为客户成功防护了这次大型扫段攻击,攻击结束。经过统计,本轮扫段攻击共涉及该客户两个C段超过500个的IP地址。