标识密码技术在 IMS 网络中的应用

摘要

作 为 未 来 固 网、 移 动 统 一 的 核 心 网 络 架 构 平 台,IP 多 媒 体 子 系 统(IP Multimedia Subsystem,IMS)的安全性问题不容忽视。标识密码技术基于双线性对的标识密码算法,利用用户身份作为公钥,实现用户身份和公钥的天然绑定,构建相对简化、复杂度低的公钥密码体系,在数字签名、数据加密等方面具有天然的优势。通过对分布式标识密码机制进行研究,基于 IMS 网络设计私钥安全分发、终端入网认证、业务密钥协商等工作流程,有效解决 IMS 网络的安全防护问题,最后对方案的安全性进行了评估分析。

IP 多媒体子系统(IP Multimedia Subsystem,IMS)是第三代合作伙伴计划(3rd Generation PartnershipProject,3GPP)提出的支持 IP 多媒体业务的一套体 系 框 架, 基 于 初 始 会 话 协 议(Session Initiation Protocol,SIP)完成呼叫控制功能,实现多媒体业务的创建、管理和终结。IMS 通过 IP 承载网实现多业务的融合,形成控制和承载相分离、业务和控制相分离的新一代软交换平台。选择 IMS 作为固网、移动统一的核心网架构,已经是国内外移动通信领域主要标准组织的共识。然而,由于 IP 网络的先天脆弱性和接入方式的多样性,基于 IMS 的下一代网在网络架构、协议实现以及管理运维等方面存在着各种各样的安全性问题,如易受盗用、欺骗、破坏和中断等恶意行为影响,因此必须引起重视。

标识密码(Identity-Based Cryptography,IBC)技术基于双线性对的密码算法,利用用户身份生成设备公钥,进而构建管理简单、复杂度低的公钥密码体系,在数字签名、数据加密等方面具有天然的优势。2016 年发布的 SM9 算法,是我国自主制定的标识密码算法标准,在实现网络认证、终端授权和密钥交换等方面,更适用于基于身份的业务应用系统,因此迅速成为业内研究的热点。

本文的第 1 节简要介绍标识密码技术,分析其在规模化应用中的不足;第 2 节介绍标识密码机制在 IMS 网络中的应用部署方案,重点描述在 IMS 一体化安全防护框架下,基于标识密码设计的用户私钥分发、终端入网认证和工作密钥协商等业务流程,并对安全性进行分析;最后一节对全文进行总结。

1、标识密码技术

IBC 体系标准主要包括标识加密(Identity-Based Encryption,IBE)算法组、标识签名(Identity-Based Significant,IBS)算法组、标识身份认证(Identity Based KeyAuthentication,IBKA)协议 3 个部分。

在 IBC 技术中,用户公钥由用户标识和系统指定的公钥转换算法运算产生,用户私钥由系统信任的第三方私钥生成机构(Private Key Generator,PKG)基于私钥生成算法运算产生。采用 IBC 技术无须认证中心为终端生成公私钥对,并且无须申请和交换证书传递设备公钥。与传统的公钥基础设施(Public Key Infrastructure,PKI)体系相比,能够简化公钥密码管理的复杂度,具有天然的密码委托功能,更适用于需要网络监管的用户环境。IBC 技术在实际应用中,主要面临的问题如下文所述。

(1)私钥的安全分发问题。由于用户私钥的安全性完全依赖于 PKG 的安全性,因此如何采用系统性的方案保证 PKG 的安全,确保用户信任PKG,并能够利用安全信道获取私钥,是 IBC 技术实用化首先要解决的问题。

(2)入网认证的效率问题。基于 IBC 技术如何实现无证书的认证过程,提高网络与终端的认证效率。

(3)密钥的安全协商问题。基于 IBC 技术如何完成业务密钥的安全协商,确保信息不被第三方窃取、破坏。

2、标识密码在 IMS 网络中的应用部署

2.1 部署方案

在 IMS 网络中,用户接入安全、业务控制实体安全和端到端用户媒体安全构成了一体化安全防护框架的核心 。标识密码技术在基于 IMS 的一体化安全防护框架中的应用部署方案如图 1 所示,该方案的主要由以下部分组成:

(1)网络由 IMS 核心网、承载网、用户网和密码管理网组成;

(2) 私 钥 生 成 机 构(Private Key Generator,PKG)包括主 PKG 和域 PKG,主 PKG 部署在密码管理网络内部,用于产生系统公共参数和系统主密钥,域 PKG 部署在用户网内部,用于验证用户身份标识,负责为用户产生原始私钥;(3) 密 钥 隐 私 机 构(Key Privacy Authority,KPA)部署在密码管理网络内部,为增强用户私钥部件的隐私性而设置。

在 IMS 一体化安全防护框架下,设计私钥安全分发、终端入网认证、业务密钥协商 3 个流程。其中,用户私钥由用户归属的域 PKG 和一组 KPA 共同计算产生,最大限度地保证用户私钥的隐秘性 。

2.2 基于标识密码的流程设计

在系统部署完成后,主 PKG 执行系统初始化算法,利用系统安全参数产生公共参数和主密钥。密钥隐私机构 KPAi通过公共参数计算双线性映射,产生各个 的公开参数

的公开参数 。

。

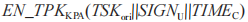

2.2.1 私钥安全分发

私钥安全分发负责将设备私钥在线分发至各安全终端。私钥安全分发包括密钥申请、密钥隐藏和密钥提取 3 个阶段,具体流程如图 2 所示。

(1)密钥申请

安全终端 U 的设备信息记为 ,生成 1 组临 时 公 私 钥 对, 记 为

,生成 1 组临 时 公 私 钥 对, 记 为  ,随机选取

,随机选取 ,其中

,其中 为自然数的集合,x 为属于

为自然数的集合,x 为属于  的随机值,Gp1 和 Gp3 分别为混合双线性群 G 中阶为

的随机值,Gp1 和 Gp3 分别为混合双线性群 G 中阶为 和

和 的子群,g 为 Gp1 中的随机元素,

的子群,g 为 Gp1 中的随机元素, 为 Gp3 中的随机元素,计算盲因子

为 Gp3 中的随机元素,计算盲因子 。终端将临时公钥

。终端将临时公钥 、盲因子

、盲因子 和设备信息

和设备信息 组包,发送至域 PKG。

组包,发送至域 PKG。

域 PKG 先检查终端  的身份合法性和临时公钥

的身份合法性和临时公钥 的有效性,然后利用盲因子

的有效性,然后利用盲因子  生成终端原始私钥,记为

生成终端原始私钥,记为 ;利用域 PKG 设备私钥对

;利用域 PKG 设备私钥对  进行签名,记为

进行签名,记为 ,获取当前时间戳

,获取当前时间戳 ,利用临时公钥

,利用临时公钥  对

对 加 密保 护, 记 为

加 密保 护, 记 为 ;利 用 KPA 公 钥

;利 用 KPA 公 钥 对原始私钥、签名和时间戳加密保护,记为

对原始私钥、签名和时间戳加密保护,记为 。

。

域 PKG 将

与

与 组包发送至安全终端 U。

组包发送至安全终端 U。

安全终端利用临时私钥 解 密

解 密  获取

获取  ,将临时公钥

,将临时公钥 、盲因子

、盲因子  和

和 组包发送至各个密钥隐私机构

组包发送至各个密钥隐私机构 。

。

图 1 标识密码在 IMS 网络中的应用部署方案

图 2 私钥安全分发实现流程

(2)密钥隐藏

利用私钥

利用私钥 解密获取原始私钥

解密获取原始私钥 、签名

、签名 和时间戳

和时间戳 。首先检查时间戳

。首先检查时间戳  和签名

和签名  的有效性,其次通过原始私钥部件

的有效性,其次通过原始私钥部件  和盲因子

和盲因子 计算产生终端 U 的私钥部件

计算产生终端 U 的私钥部件 ,最后

,最后  将时间戳

将时间戳  、私钥部件

、私钥部件  组包,利用终端临时公钥

组包,利用终端临时公钥  加密,记为

加密,记为 ,送至终端 U。

,送至终端 U。

(3)密钥提取

终端 U 通过临时私钥 解密获取时间戳

解密获取时间戳 、用户私钥部件

、用户私钥部件 。在时间戳

。在时间戳  有效的情况下,组合

有效的情况下,组合 i 获取设备私钥

i 获取设备私钥 。

。

2.2.2 终端入网认证

终端入网认证负责完成安全终端与 IMS 核心网络之间的双向认证,利用时间戳原理设计,包括入网认证请求、网络认证应答两个流程。

(1)入网认证请求

安全终端利用设备私钥 TSKU 对时间戳 、终端信息

、终端信息 签 名, 记 为

签 名, 记 为 ,然后将时间戳

,然后将时间戳  、终端信息

、终端信息  、签名数据

、签名数据 组包,发送至网络认证设备 S。

组包,发送至网络认证设备 S。

网 络 认 证 设 备 S 收 到 终 端 入 网 认 证 请 求,获取时间戳  、终端信息

、终端信息 和签名数据

和签名数据 后,首先检查时间戳

后,首先检查时间戳  和终端身份

和终端身份 的合法性,其次利用终端信息

的合法性,其次利用终端信息  生成终端的设备公钥

生成终端的设备公钥 并验证签名,如果签名有效,则通过终端的入网认证。

并验证签名,如果签名有效,则通过终端的入网认证。

(2)网络认证应答

网络认证设备利用私钥 TSKS 对时间戳  和终端信息

和终端信息 进行签名,记为

进行签名,记为 将签名数据组包发送至终端。

将签名数据组包发送至终端。

终端利用认证设备公开信息 ,生成认证设备公钥

,生成认证设备公钥 并验证签名

并验证签名 ,如果签名有效,则通过网络认证,至此安全终端与网络完成双向认证。

,如果签名有效,则通过网络认证,至此安全终端与网络完成双向认证。

2.2.3 业务密钥协商

业务密钥协商是保障用户数据机密性的基础,包括协商请求、协商应答和协商确认 3 个阶段,下面以终端 A 和终端 B 为例,示意业务密钥的协商流程。

(1)协商请求

终端 A 首先产生 1 组随机数 ,获取当前时间戳

,获取当前时间戳 ,通过终端 B 的标识

,通过终端 B 的标识 生成 B 的公钥TPKB,其次利用TPKB 对

生成 B 的公钥TPKB,其次利用TPKB 对 、

、 加密保护,记为

加密保护,记为 ,发送至终端 B。

,发送至终端 B。

(2)协商应答

终端 B 收到协商请求,利用设备私钥 解密,获取时间戳

解密,获取时间戳  和随机数

和随机数  ,如果时间戳在正常时效内,则获取

,如果时间戳在正常时效内,则获取  。

。

终端 B 产生 1 组随机数 ,将时间戳

,将时间戳  取反记为

取反记为 ,通过终端 A 的标识

,通过终端 A 的标识 生成 A 的公钥

生成 A 的公钥 ,然后利用

,然后利用 对

对 和

和 进行加密保护,记为

进行加密保护,记为  ,发送至终端 A。

,发送至终端 A。

终端 B 计算业务保护密钥为 。

。

(3)协商确认

终端 A 利用设备私钥 解密,获取

解密,获取 和随机数

和随机数  ,首先验证

,首先验证  的有效性,如果

的有效性,如果  有 效, 则 终 端 A 计 算 业 务 保 护 密 钥 为

有 效, 则 终 端 A 计 算 业 务 保 护 密 钥 为 ;

;

终端A利用 KEY 加密时间戳 ,记为

,记为 ,发送至终端 B。

,发送至终端 B。

终端 B 利用 KEY 解密  ,获取时间戳

,获取时间戳  ,如果

,如果  有效,则密钥协商成功,终端 A 与 B 之间开启密码保护。

有效,则密钥协商成功,终端 A 与 B 之间开启密码保护。

2.3 安全性分析

方案继承了 IBC 技术密码管理简捷、高效的特点,在解决私钥安全分发、终端入网认证和业务密钥协商等关键问题上,增加了新的安全性措施,具体如下文所述。

(1)在私钥分发问题上,引入了临时公私钥对和用户盲因子的因素,用户私钥由归属域 PKG

和一组 计算产生,通过临时公钥进行加密保护,保证只有合法用户才能得到私钥。(2)在入网认证过程中,无需证书传递,终端和网络基于标识密码的公钥生成与签名算法,结合时间戳原理,实现高效的双向认证,保证网络和终端运行环境的安全。(3)在密钥协商问题上,利用时间戳原理保证报文的新鲜性,通过指纹码防止第三方的伪装,采用公钥加密的算法特性传递协商数据,有效保证了协商过程的前向安全和抗重放性。

计算产生,通过临时公钥进行加密保护,保证只有合法用户才能得到私钥。(2)在入网认证过程中,无需证书传递,终端和网络基于标识密码的公钥生成与签名算法,结合时间戳原理,实现高效的双向认证,保证网络和终端运行环境的安全。(3)在密钥协商问题上,利用时间戳原理保证报文的新鲜性,通过指纹码防止第三方的伪装,采用公钥加密的算法特性传递协商数据,有效保证了协商过程的前向安全和抗重放性。

3、结 语

本文对 IMS 一体化安全防护框架进行了研究,基于标识密码技术设计了私钥安全分发、终端入网认证和业务密钥协商 3 个流程。在简化公钥密码管理基础的同时,增加新的安全性保护措施,为标识密码技术在 IMS 网络中的部署应用提供了新的思路。