当心此Microsoft PowerPoint黑客在不需要宏的情况下安装恶意软件

你可能在互联网上多次听说过上述安全警告,因为黑客通常会利用这一基于宏的十年黑客技术,通过特制的Microsoft Office文件(尤其是附在垃圾邮件上的Word)攻击计算机。

但在野外发现了一种新的社会工程攻击,它不需要用户启用宏;相反,它使用嵌入在PowerPoint(PPT)文件中的PowerShell命令在目标系统上执行恶意软件。

此外,当受害者将鼠标移动/悬停在链接(如图所示)上时,隐藏在文档中的恶意PowerShell代码就会触发,该链接会在受损机器上下载额外的有效负载,即使没有点击它。

安全公司SentinelOne的研究人员发现,一群黑客正在使用恶意PowerPoint文件分发银行特洛伊木马“Zusy”,也称为“Tinba”(Tiny Banker)。

Zusy于2012年被发现,是一种针对金融网站的银行特洛伊木马,能够嗅探网络流量并执行浏览器中人攻击,以便向合法的银行网站注入更多表单,要求受害者共享更重要的数据,如信用卡号、TAN和身份验证令牌。

SentinelOne实验室的研究人员在一篇博客文章中说:“在野外发现了一种名为‘Zusy’的恶意软件的新变种,它是一个PowerPoint文件,附在垃圾邮件上,标题为‘采购订单#130527’和‘确认’。这很有趣,因为它不需要用户启用宏来执行。”。

PowerPoint文件通过主题为“采购订单”和“确认”的垃圾邮件分发,打开时,会将文本“正在加载……请稍候”显示为超链接。

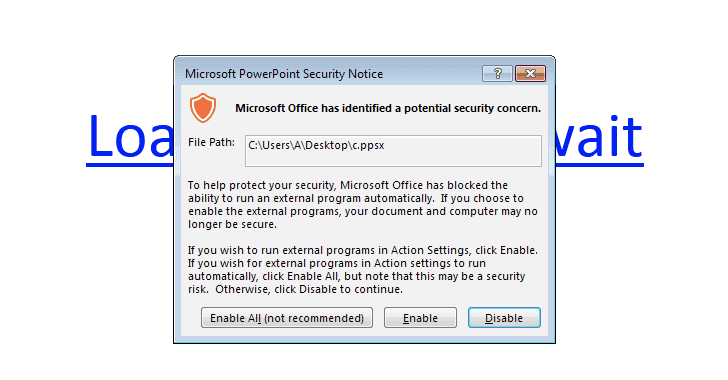

当用户将鼠标悬停在链接上时,它会自动尝试触发PowerShell代码,但在大多数受支持的Office版本(包括Office 2013和Office 2010)中默认启用的受保护视图安全功能会显示严重警告,并提示他们启用或禁用内容。

如果用户忽略此警告并允许查看内容,恶意程序将连接到“cccn.nl”域名,从该域名下载并执行一个文件,该文件最终负责交付名为Zusy的新版本银行特洛伊木马。

SentinelOne实验室表示:“用户可能仍然以某种方式启用外部程序,因为他们懒惰、匆忙,或者他们只习惯于阻塞宏。”。“此外,与宏相比,某些配置在执行外部程序时可能更为宽松。”

另一位安全研究人员鲁本·丹尼尔·道奇也分析了这一新攻击,并确认这一新发现的攻击不依赖宏、Javascript或VBA作为执行方法。

道奇说:“这是通过一个悬停动作的元素定义来实现的。这个悬停动作被设置为在用户将鼠标移到文本上后在PowerPoint中执行一个程序。在参考资料中,slide1的“rID2”定义为一个超链接,其中目标是一个PowerShell命令。”

该安全公司还表示,如果在PowerPoint Viewer中打开恶意文件,攻击将不起作用,PowerPoint Viewer拒绝执行该程序。但在某些情况下,这种技术仍然是有效的。