维基解密揭幕《樱花》中情局使用的无线黑客系统

被称为“樱花“该框架据称是由中央情报局(CIA)在美国非营利研究机构斯坦福研究所(SRI International)的帮助下设计的,作为其“樱桃炸弹”项目的一部分。

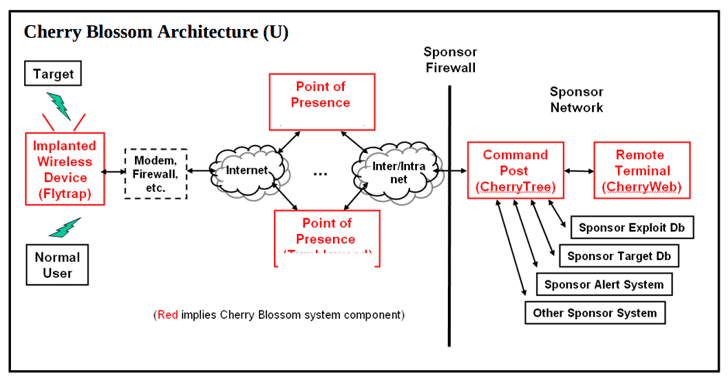

Cherry Blossom基本上是一种基于远程控制固件的无线网络设备植入物,包括路由器和无线接入点(AP),它利用路由器漏洞获得未经授权的访问,然后用定制的Cherry Blossom固件替换固件。

“植入设备[打电话、捕蝇器]然后可以用来监控的互联网活动,并提供软件利用目标的兴趣。“泄露的中央情报局手册上写道。

维基解密称:“无线设备本身因在其上植入定制的Cherryblosson固件而受到损害;一些设备允许通过无线链路升级固件,因此成功感染不需要物理访问设备。”

据维基解密称,CIA黑客使用樱花黑客工具劫持目标网络上的无线网络设备,然后实施中间人攻击,以监控和操纵连接用户的互联网流量。

一旦它完全控制了无线设备,它就会向CIA控制的命令和控制服务器报告,该服务器称为'樱桃树‘,从中接收指令并相应地执行恶意任务,包括:

- 监控网络流量以收集电子邮件地址、聊天用户名、MAC地址和VoIP号码

- 将连接的用户重定向到恶意网站

- 向数据流中注入恶意内容,以欺诈方式交付恶意软件并危害连接的系统

- 设置VPN隧道以访问连接到Flytrap的WLAN/LAN的客户端,以便进一步利用

- 复制目标设备的完整网络流量

根据安装指南,CherryTree C&;C服务器必须位于安全的赞助设施中,并安装在由Dell PowerEdge 1850供电的虚拟服务器上,运行Red Hat Fedora 9,具有至少4GB的RAM。

Cherry Blossom从众多供应商那里窃取Wi-Fi设备

Cherry Blossom可以利用以下供应商生产的数百个Wi-Fi设备(此处列出完整列表)中的漏洞进行攻击:

Belkin、D-Link、Linksys、Aironet/Cisco、Apple AirPort Express、Allied Telesyn、AMIT Inc、Accton、3Com、华硕、Breezecom、Cameo、Epigram、Gemtek、Global Sun、兴科、Orinoco、PLANET Technology、RPT Int、Senao、美国机器人和Z-Com。

前7号地下室中情局泄密

上周,维基解密(WikiLeaks)放弃了一个被称为CIA的项目流行病,这使得该机构能够将Windows文件服务器转变为秘密攻击机器,可以悄悄地感染目标网络中其他感兴趣的计算机。

该工具是针对Microsoft Windows机器的永久性植入物,旨在通过服务器消息块(SMB)文件共享协议,通过使用特洛伊木马版本的软件动态替换应用程序代码,感染Windows计算机网络。

自3月以来,泄密组织已发布了11批“Vault 7”系列,其中包括最近和上周的泄密,以及以下批次:

- 雅典娜–——一个CIA的间谍软件框架,设计用于远程完全控制受感染的Windows PC,并针对从Windows XP到Windows 10的所有版本的Microsoft Windows操作系统工作。

- 午夜后刺客–——针对Microsoft Windows平台的两个明显的CIA恶意软件框架,旨在监控和报告受感染远程主机上的操作,并执行恶意操作。

- 阿基米德一个中间人(MitM)攻击工具,据称是由中央情报局(CIA)创建的,用于攻击局域网(LAN)内的计算机。

- 涂鸦一款据称旨在将“网络信标”嵌入机密文件的软件,允许间谍机构追踪内幕人士和告密者。

- 蝗虫展示一个框架,该框架允许该机构轻松创建自定义恶意软件,以侵入微软的Windows并绕过防病毒保护。

- 大理石揭露了一个秘密反取证框架的源代码,基本上是一个模糊器或包装器,CIA用来隐藏其恶意软件的实际来源。

- 暗物质专注于针对iPhone和Mac的黑客攻击。

- 哭泣天使该机构用来渗透智能电视的间谍工具,将其转化为隐蔽的麦克风。

- 零年 抛弃了中情局对流行硬件和软件的黑客攻击。