VirusTotal 恶意软件滥用信任总结报告

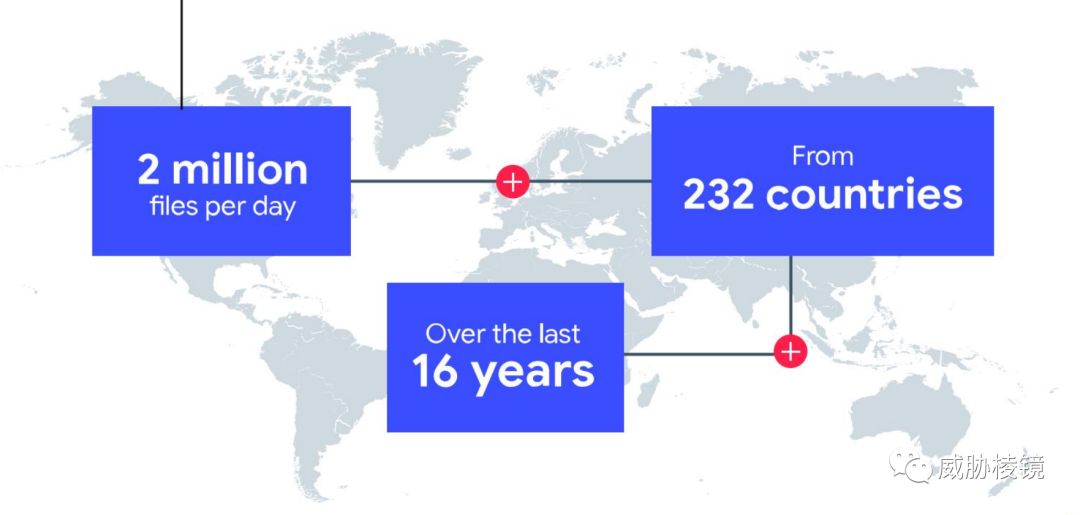

在过去的 16 年里,VirusTotal 每天要处理来自 232 个国家/地区超过 200 万个⽂件。VirusTotal 利⽤庞大的数据结合社区提供的上下文,提供对威胁演变的理解。

恶意软件会利用用户的信任进行传播,例如通过合法域名分发、伪装成合法软件与使用合法证书等方式。

通过合法域名分发

通过合法服务分发恶意软件,这样可以降低受害者的戒心,也可以避免触发使用恶意域名带来的告警,还能够防止执法机构拆除攻击者搭建的攻击基础设施。

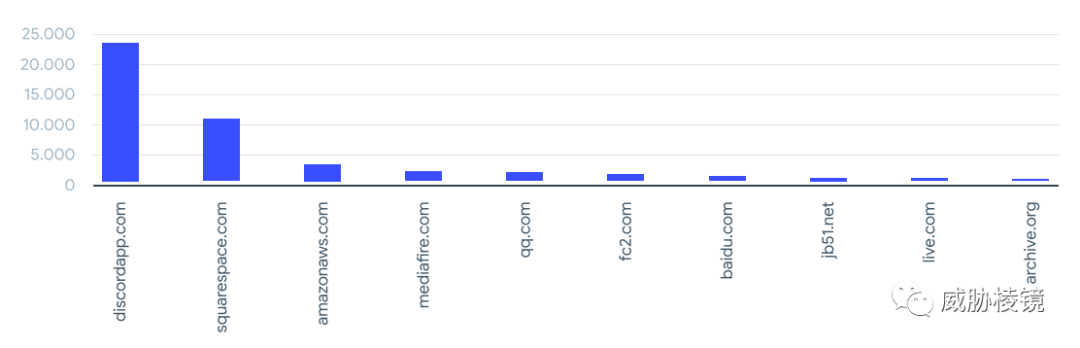

在 Alexa 的 TOP 1000 域名中,共发现了 101 个域名分发了大约 2.5 万个可疑文件(至少被五个反病毒软件检出)。

在 2022 年发现的样本中,分发渠道涉及合法域名的如下所示:

可以发现,使用合法域名传播的可疑样本基本都集中在几个域名中。国内的情况,腾讯、百度和脚本之家都位列前十。

有效证书

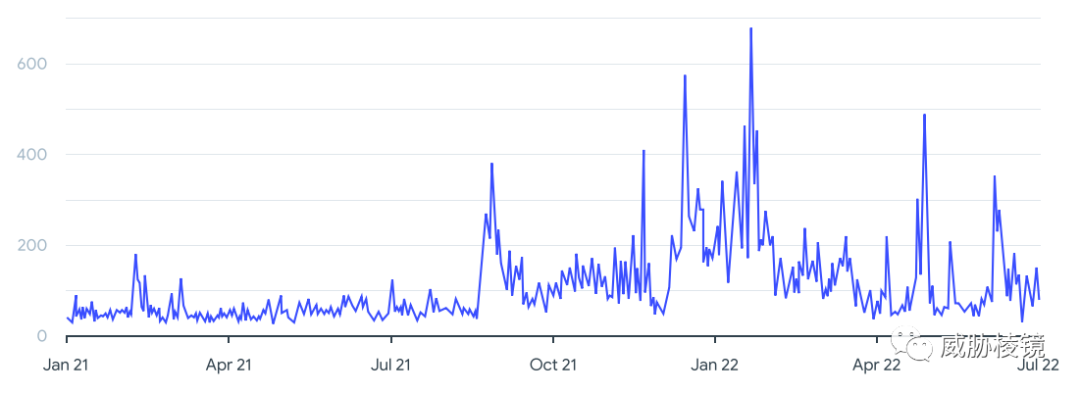

在 VirusTotal 的数据中,自 2021 年以来有超过 100 万个带有证书的样文件被认为是可疑样本(超过 15% 的检测引擎将其检测为恶意样本)。但是,并⾮所有样本都带有有效证书,攻击者可能会重复使⽤已撤销或⽆效的证书,而通常受害者并不会检查证书链的有效性。VirusTotal 中的这些样本,有近 13% 在上传时都没有使用有效证书。

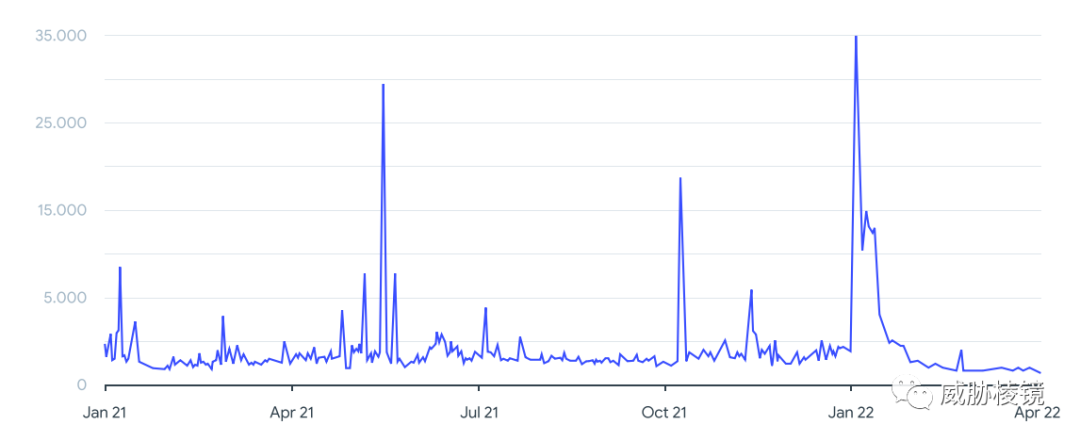

带有证书的文件中超过 99% 都是 PE 可执行文件或者 DLL 文件,下图是 VirusTotal 中带有证书的恶意 PE 文件数量变化的曲线,峰值出现在 2022 年 1 月。

80% 的样本被检测引擎标记为 OpenInstall PUA,这些样本都是由 OI Software, Inc 与 OpenInstall, Inc 签名的 WinZip 安装程序。

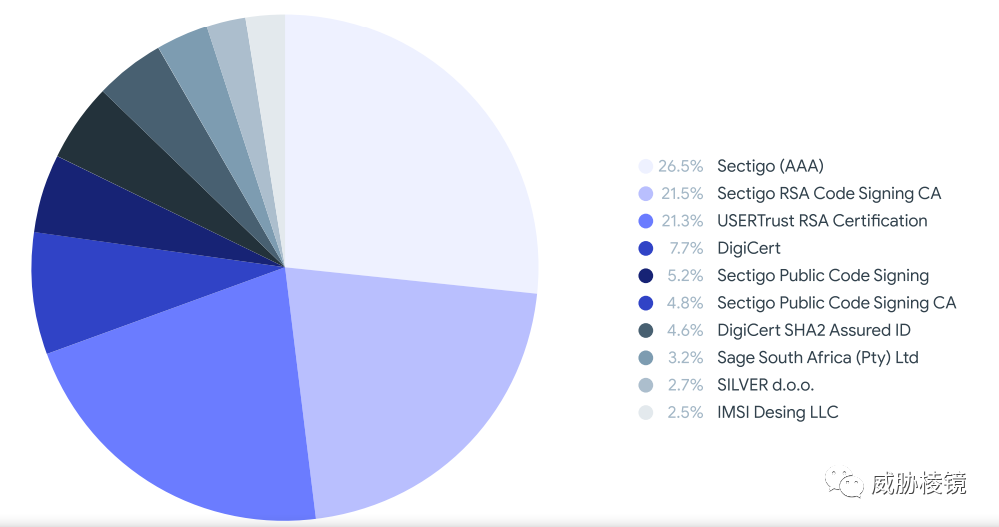

⼤约 95 万个样本在⾸次提交时带有有效证书。下图显⽰了 TOP 10 的证书颁发机构,超过一半都集中在 Sectigo。

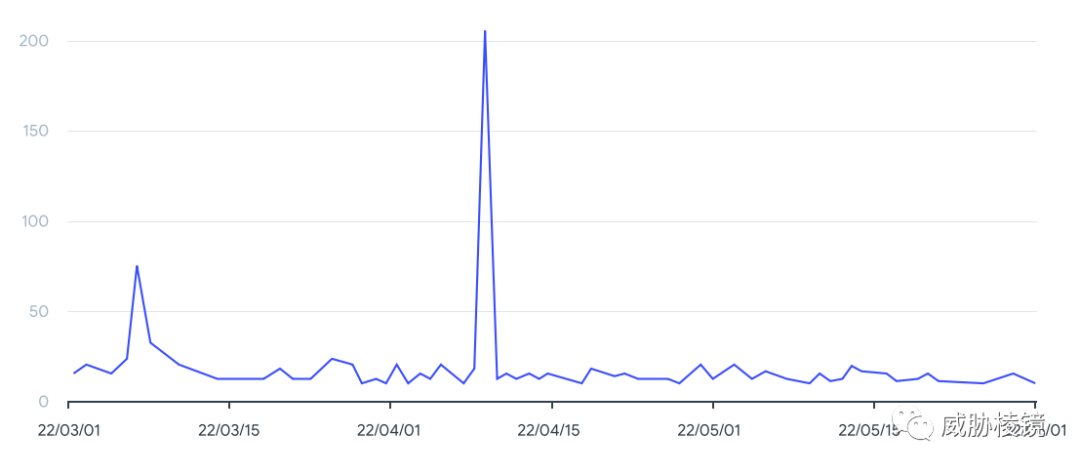

⼤约 1.1% 带有证书的恶意样本在⾸次上传到 VirusTotal 时证书已被撤销。下图显⽰了从 2022 年开始⾸次上传到 VirusTotal 时,使⽤已撤销证书的样本文件数量变化的曲线。

年初的峰值,与使用吊销证书 Skill on Net 的虚假 Adobe Flash Downloader 有关。

攻击者会窃取合法签名证书来部署恶意软件,以下时间线显⽰了使⽤被盗的 Nvidia 证书签名的恶意软件的演变过程,存在两个峰值:

伪装成合法软件

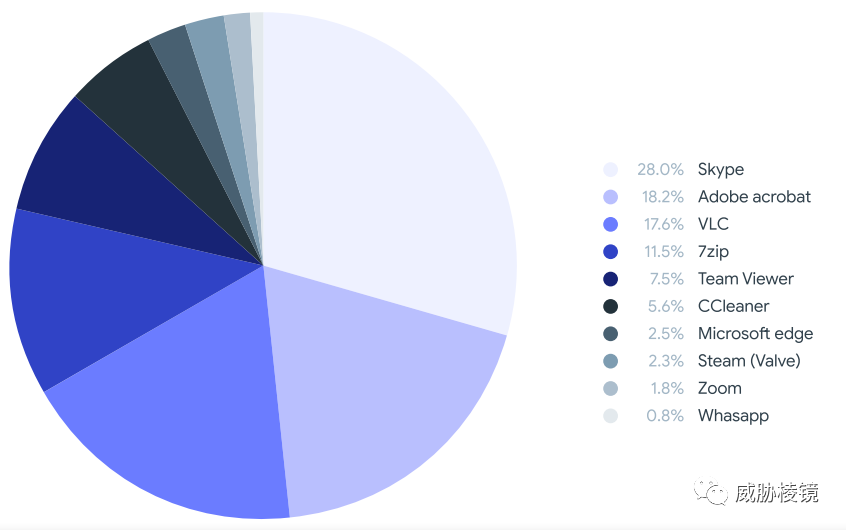

根据图标的相似性,查找伪装成合法软件的恶意样本。选取了 25 个常用软件的图标,下图为此类样本数量变化的曲线。

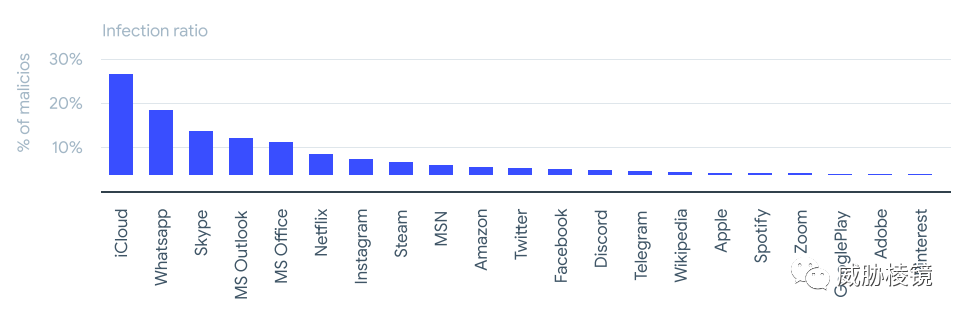

根据 VirusTotal 的数据,下图显⽰了图标被滥⽤最多的应⽤程序。这些软件是很典型的国外的特征,国内的情况应该是另一番光景。

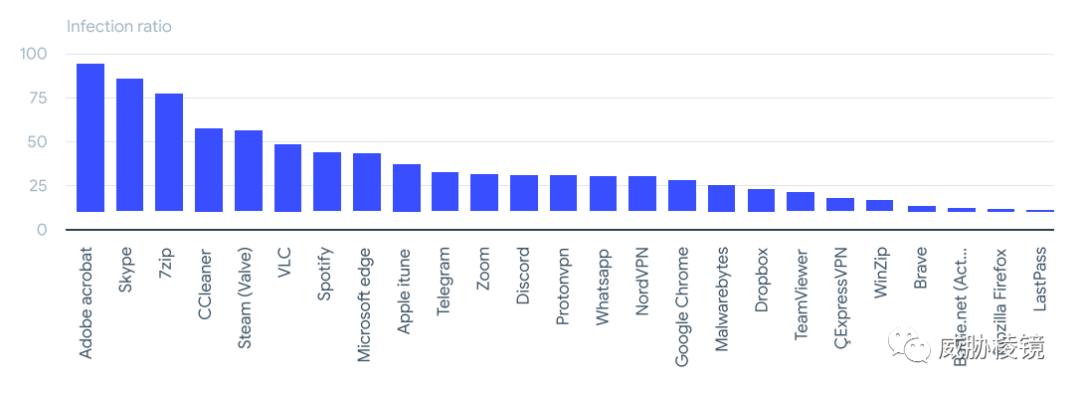

该类文件的恶意比例存在较大差异,这应该也是攻击者选择模仿什么软件的重要原因之一。

Adobe Acrobat、Skype 和 7zip ⾮常常见,恶意比例非常高,这也是非常需要注意的前三个应⽤程序与图标。

根据网站的 favicon 的相似性进行分析,恶意 URL 模仿合法网站最多的如下所示:

从恶意比例上来看,云服务与即时通信软件都名列前茅。

与合法软件捆绑在一起的恶意软件

攻击者通过将恶意软件打包到安装包中,将恶意软件伪装成合法软件的一部分。当攻击者能够触达官方下载服务器、程序源代码或者证书时,就可以展开供应链攻击。

在 VirusTotal 中检索了与提供软件下载服务的 35 个合法域名相关的样本,从 2020 年至今共有 8 万个文件,其中大约 80 个(0.1%)文件被认为是可疑文件。

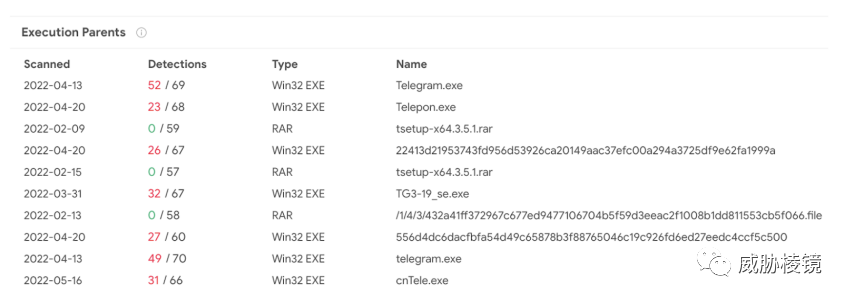

此外,还利用执行、压缩、PE 资源与 PCAP 等构建文件之间的关系,这样找到可疑的父文件。如下所示,为合法 Telegram 安装程序的父文件。

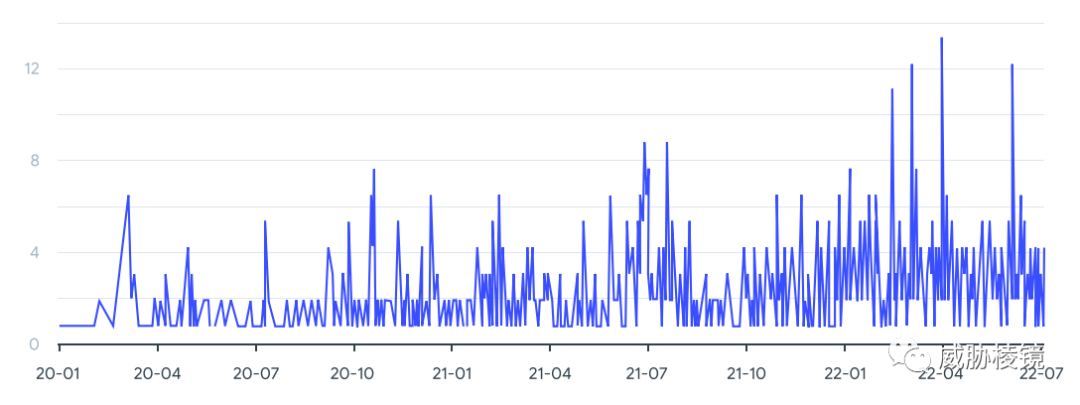

攻击者经常将恶意软件与常见的合法软件建立关联,如 Google Chrome、Malwarebytes、Windows Update、Zoom、Brave、Firefox、ProtonVPN 和 Telegram 等,构建一体的安装程序。共发现了 1816 个此类样本,变动时间线如下所示:

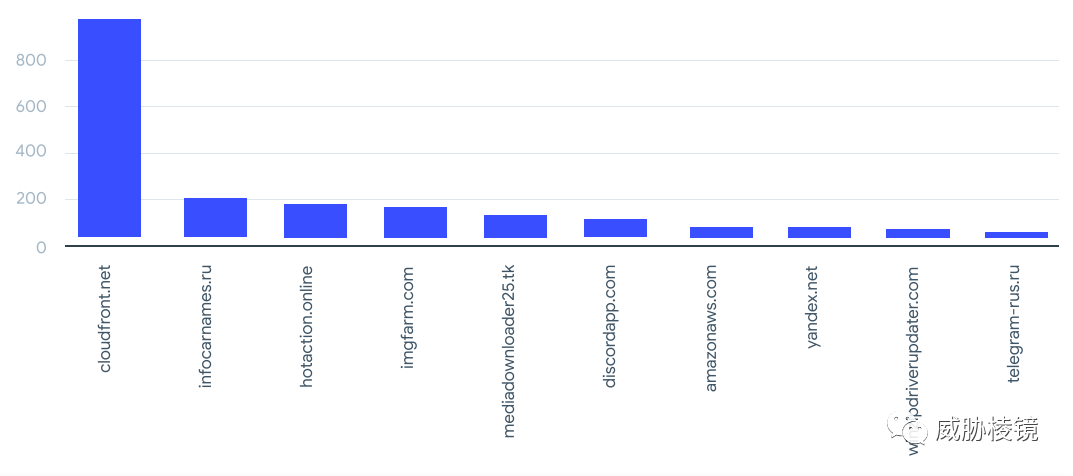

分发此类样本域名中甚至还包括⼀些合法域名,如下所示:

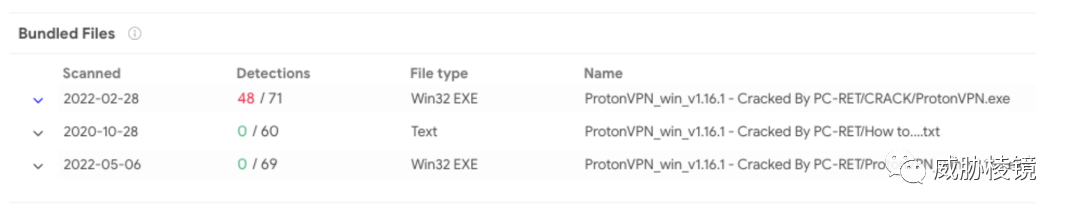

针对将合法安装程序与恶意样本一起放在压缩文件中的情况,一共发现了通过 180 个域名分发的 2218 个样本。如下所示,包含合法 ProtonVPN 安装程序的压缩包内还包含 Jigsaw 勒索软件。

攻击者也会将合法安装程序作为 PE 文件的资源嵌入恶意样本中。共发现了 452 个此类样本,其中使用了包括 Zoom、Spotify、Winzip、7-zip 和 NordVPN 等合法安装程序。

总结

VirusTotal 总结了四种在恶意软件中常见的信任滥用方式,这也确实反映了当今的技术演变趋势。当积累与沉淀了海量的数据后,事实上就可以从多个角度来对数据进行分析与总结,获得更好的可见性。