恶意软件劫持麦克风监视乌克兰企业、科学家和媒体

去年年底,乌克兰还遭遇了一次停电,原因是2015年底,同一批黑客利用BlackEnergy恶意软件攻击乌克兰电网,导致22.5万居民断电。

现在,来自威胁情报公司CyberX的安全研究人员发现了一种先进的基于恶意软件的操作,这种操作已经占用了大量资源600千兆字节的数据来自大约70个受害者组织,包括关键基础设施、新闻媒体和科学研究。

BugDrop行动:损失和作案手法

被称为“BugDrop行动“大规模的恶意软件攻击是针对乌克兰境内的目标进行的,尽管其他国家的目标包括俄罗斯、沙特阿拉伯和奥地利。

CyberX的研究人员没有确认这个秘密黑客集体的身份,但表示BugDrop行动被认为是由拥有几乎无限资源的高技能、政府支持的民族国家黑客发起的。

周三发布的CyberX博客文章写道:“BugDrop行动是一项组织严密的行动,使用了复杂的恶意软件,似乎得到了一个拥有大量资源的组织的支持”。

“尤其是,该操作需要一个庞大的后端基础设施来存储、解密和分析每天从其目标捕获的数GB非结构化数据。还需要一个庞大的人力分析师团队手动对捕获的数据进行排序,并手动和/或使用分析等大数据对其进行处理”。

以下是恶意软件的功能:

BugDrop行动使用复杂的恶意软件,旨在渗透受害者的计算机,捕获屏幕截图、文档和密码,并打开电脑麦克风捕获所有对话的录音。

这个神秘的黑客组织通过网络钓鱼邮件发送的恶意Microsoft Word文档感染受害者。一旦被感染,受损的电脑会将窃取的音频和数据发送到Dropbox,黑客会在那里取回。

由于该恶意软件使用PC麦克风对目标进行窃听,然后将音频和其他数据文件发送到Dropbox,研究人员将其命名为“恶意软件行动BugDrop”。

以下是BugDrop的工作原理:

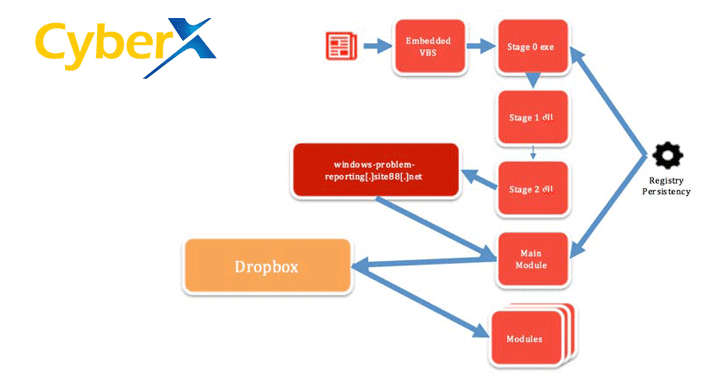

黑客通过包含Microsoft Office文件附件的网络钓鱼电子邮件传播恶意软件,其中包括嵌入其中的恶意宏。

一旦目标打开装有恶意软件的Word文档,隐藏的恶意Visual Basic脚本就会在后台的临时文件夹中运行。

BugDrop的主要模块将各种窃取数据的插件下载到受感染的机器上并执行它们。恶意软件收集的所有被盗数据随后都会上传到Dropbox。

虽然BugDrop主要是用来录制音频文件的,但恶意软件也可以从电脑浏览器中窃取文件、密码和其他敏感数据。

避免被发现的技巧:

主要恶意软件下载程序的检测率较低,如下所示:

- 该恶意软件使音频数据看起来像合法的传出流量。

- BugDrop对安装的DLL进行加密,以避免被传统的防病毒和沙盒系统检测到。

- 该恶意软件使用公共云服务Dropbox。

BugDrop也使用反射DLL(动态链接库)注入,这是一种恶意软件注入技术,也被乌克兰电网攻击中使用的BlackEnergy恶意软件和Stuxnet攻击伊朗核设施中使用的Duqu恶意软件所利用。

反射DLL注入用于加载恶意代码,并在不调用标准Windows API的情况下有效避开安全验证过程。

BugDrop的目标:

该恶意软件的目标是广泛的行业,包括关键基础设施、乌克兰的研究中心和媒体组织。

据CyberX称,BugDrop的主要目标是乌克兰,但也被追踪到俄罗斯、沙特阿拉伯和奥地利的其他地区。

迄今为止,CyberX研究人员确定的BugDrop行动目标包括:

- 为石油和天然气管道基础设施设计远程监控系统的公司。

- 设计变电站、供水厂和输气管道的工程公司。

- 一个监控乌克兰关键基础设施的反恐、人权和网络攻击的国际组织。

- 科学研究所。

- 乌克兰报纸的编辑。

CyberX在总结报告时表示,私营和公共部门组织都需要更加警惕地监控其网络,并应用行为分析等更现代的技术来识别和快速应对这些日益复杂的网络攻击。