2022上半年XIoT安全态势-XIoT环境下信息物理系统的漏洞披露和补救措施

工业网络安全公司Claroty当地时间24日透露,物联网漏洞、供应商自我披露以及完全或部分修复的固件漏洞有所增加。该公司分析了今年前六个月影响扩展物联网(XIoT)环境的漏洞披露和补救措施。它指出,要评估这些关键部门的风险,决策者必须对脆弱性环境有一个完整的了解,在关键任务系统影响公共安全、患者健康、智能电网和公用事业之前优先考虑和减轻(或修复)它们。

Claroty 在其《XIoT安全状况报告:2022年上半年》中报告称,连接的嵌入式物联网 (IoT)设备中披露的漏洞百分比为15%,与Team82上一份涵盖下半年的报告相比大幅增加。去年物联网占所有漏洞的9%。然而,Team82的 XIoT当前数据集中已发布的漏洞数量与其之前的报告相比基本持平,而受影响的供应商数量略有上升至86个。Team82是Claroty的研究部门。

“在将物连接到互联网数十年后,信息物理系统(CPS)正在对我们在现实世界中的体验产生直接影响,包括我们吃的食物、喝的水、乘坐的电梯以及我们接受的医疗服务, ” Claroty研究副总裁Amir Preminger在一份媒体声明中说。“我们进行这项研究是为了让这些关键部门的决策者全面了解XIoT漏洞状况,使他们能够正确评估、优先考虑和解决支撑公共安全、患者健康、智能电网和公用事业的关键任务系统的风险。”

这家总部位于纽约的公司扩大了其半年度报告的范围,以了解在XIoT中披露和修复的漏洞,这包括工业(工业控制系统和运营技术)、医疗保健(连接的医疗设备)和商业环境(楼宇管理系统和企业物联网)。该报告作为公司对信息物理安全的背景分析,涵盖漏洞数据和围绕这些关键问题的必要背景,以评估风险并确定补救措施的优先级。

“商业系统,包括楼宇自动化系统、监控系统(包括安全摄像头、警报器和门锁)正在越来越多地在线连接和管理,”Claroty在报告中说。“了解每个企业,无论其行业或核心竞争力如何,都有一定程度的OT和IoT 连接到其网络,这一点至关重要。正是在这里,维持我们创新能力的信息物理系统对我们的生活方式产生了直接影响。连接系统的漏洞管理至关重要,因为任何中断都可能影响物理安全和保障以及我们的经济繁荣,“它补充道。

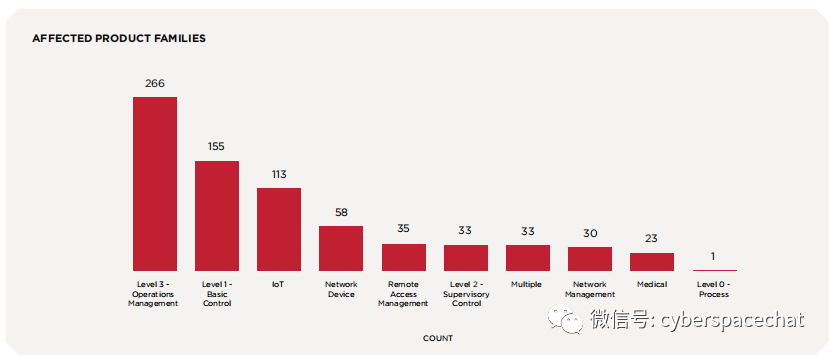

该报告称,自Team82上一份报告以来,物联网设备的漏洞已经攀升,仅落后于运营管理和基本控制OT设备。“大约25% 的已披露漏洞影响普渡模型的基本控制(1级)和监督控制(2级)级别。这一级别的漏洞利用通常是基于固件的,可以让攻击者达到较低级别并影响进程本身,使其成为一个有吸引力的目标。”

报告称,由于无法随着时间的推移进行修补,尤其是在1级设备固件中,建议重点关注于网络分段、远程访问保护和监督控制级别的保护,因为它与基本控制级别有联系。“与此同时,被称为医疗物联网(IoMT)的联网医疗设备中的漏洞已经出现在Team82的数据集中,主要出现在成像系统和支持它们的协议中,例如DICOM通信标准,”它补充道。

除了在患者设备和临床实验室工具中发现的安全问题外,Claroty还报告了临床物联网设备中的多个缺陷,例如医疗推车、配药系统和患者参与应用程序,这些缺陷也在此期间发布。

Claroty说,安全研究人员,无论是独立的还是基于供应商的,例如eam82和供应商本身,都在深入研究连接设备的安全性。“物联网设备——包括监控摄像头、路由器、智能家居设备——通常不支持加密等强大的安全技术,或者仍然包含可被滥用以将这些设备引入僵尸网络或获得更深层次的网络访问权限的出厂默认凭据。这些数字很重要,表明公司倾向于修补这些漏洞,并有兴趣保持领先于公开可用的漏洞,”它补充道。

Claroty报告称,在此期间发布了747 个XIoT漏洞,影响了工业、医疗保健和商业技术领域的86家供应商。绝大多数XIoT漏洞都有CVSS评分,其中19%的评为特别严重,46%的高严重性。XIoT漏洞可以进一步细分为 65.33% 的归属于OT,16.47%归属于IT,IoT的占15.13%,IoMT的占3.08%。

Team82团队在今年前六个月披露了40多个T、企业IoT和医疗设备/协议漏洞,影响了16家技术供应商。报告称:“虽然自动化供应商仍然主导Team82 数据集中的漏洞披露,但出现了更多的企业物联网和医疗保健领域的供应商。”

漏洞披露在很大程度上影响软件或固件,在某些情况下,漏洞会影响可能会连带软件和固件的多个组件。过去,软件漏洞的披露使固件相形见绌,这表明研究人员检查软件的错误以及研究和修补固件的相关挑战的普遍存在。例如,考虑到测试和分发软件补丁相对容易,软件更新通常优先于固件。

Team82强调,俄罗斯于2月24日入侵乌克兰引发了对伴随乌克兰街头和天空的动态战斗而发生的网络攻击的担忧。乌克兰境内的电网被视为目标,其他关键的网络物理系统也是这个饱受战争蹂躏的国家内生活方式不可或缺的一部分。此外,4月,安全供应商ESET报告称, Sandworm APT针对乌克兰部分电网使用的2016 Industroyer恶意软件变体部署在乌克兰电力供应商内部。官员们说,恶意软件在被触发之前就被控制住了。

“该变体名为Industroyer2,专门针对通过IEC-104(IEC 60870-5-104)进行通信的工业设备,在这种情况下,是用于高压变电站的电力系统自动化应用,”Claroty报告称。“ESET 和CERT-UA表示,该变体是使用与原始Industroyer相同的源代码构建的,也称为CrashOverride。Industroyer2能够同时与多个 ICS 设备通信,分析显示了多个配置值,包括 ASDU 地址、IOA、超时等。该恶意软件会终止合法进程并重命名应用程序,以防止目标进程自动重启。它的目的是切断该工厂所服务的国家人民的电力,“它补充说。

Claroty说,在当前期间,研究人员发现了一种趋势,即已发布的固件漏洞几乎与软件漏洞相当,这与前六个月不同,当时软件之间几乎存在2比1的差异。漏洞和固件错误。“在2022上半年数据集中完全修复的固件漏洞总数中可能会发现更好的消息。与上次报告相比,我们看到了显着增长,供应商完全修复了233个固件缺陷,另外69个提供了部分修复,”他们补充说。

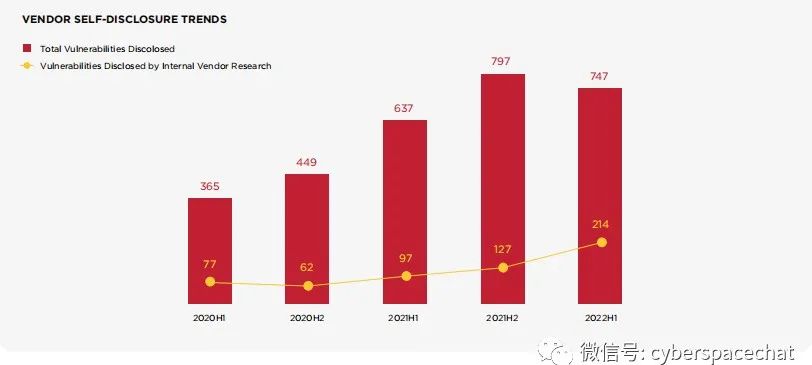

Claroty透露,供应商的自我披露首次超过独立研究机构,成为第二多产的漏洞报告者。供应商在 2022 年的前六个月发布了214 个CVE,仅次于报告了337个的第三方安全公司。发布的214 个CVE几乎是 Team82去年最后六个月报告的127个总数的两倍。此外,今年前六个月,19 家XIoT供应商首次披露信息。该名单包括医疗设备制造商、楼宇自动化供应商、IT、OT和ICS公司。

报告称:“多年来,Team82一直保持警惕,不仅要发现工业和物联网软件和固件中的漏洞,还要确保生态系统更安全。” “这种警惕性包括改进与供应商的协调披露,并帮助规模较小、资源较少的组织建立漏洞披露计划的基础。”

Claroty透露,受影响的供应商数量比2021年下半年增加了四家,并且有望超过 2021年受影响的供应商总数。Team82将此归因于几个因素。报告称,随着供应商处理从未设计为连接到互联网的产品中的漏洞,XIoT漏洞研究不断发展和成熟,了解这一点很重要。

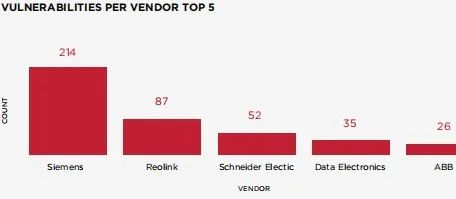

报告称:“西门子和ABB等市场领先的供应商是受影响最大的供应商前五名。” “这些自动化公司在XIoT范围内构建产品,并同时建立了产品安全团队,与外部研究人员密切合作,以发现和修复每个漏洞。”

Claroty还表示,供应商不再支持40个影响报废产品的漏洞,其中78%的已发布漏洞影响此类产品,可使用网络攻击向量加以利用。

6 月,Forescout的Vedere实验室发现了56个漏洞,这些漏洞是由不安全的设计做法导致的,影响了10家OT供应商的设备。这些安全漏洞统称为 OT:ICEFALL,主要分为四大类——不安全的工程协议、弱加密或损坏的身份验证方案、不安全的固件更新和通过本机功能执行的远程代码。十家制造商都发现了设计上的不安全问题,包括贝克休斯(Bentley Nevada)、艾默生、霍尼韦尔、捷太格特、摩托罗拉、欧姆龙、菲尼克斯电气、西门子和横河电机。

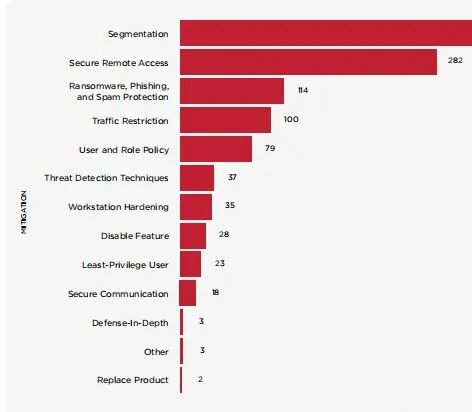

Claroty 说,考虑到软件和固件修补方面的挑战,缓解措施通常是对防御者开放的唯一补救选择。然而,尽管防御者依赖于缓解措施,但来自ICS-CERT等行业组织的供应商建议或警报有时会提出深度防御建议。

诸如阻止特定端口或更新过时协议等可行的建议很重要,但应该注意的是,在这些建议生效之前,基础安全实践必须落实到位。除了防范勒索软件意识、网络钓鱼缓解、流量限制、基于用户和角色的策略以及最小权限原则等基本安全卫生措施之外,网络分段是最重要的一步,应该是防御者优先考虑的其他选项。

参考来源

1.https://industrialcyber.co/reports/claroty-analyzes-vulnerability-disclosures-remediations-impacting-cyber-physical-systems-across-xiot-environments/

2.https://claroty-statamic-assets.nyc3.digitaloceanspaces.com/resource-downloads/team82-state-of-xiot-1h-2022-1661181434.pdf

原文来源:网空闲话