墨西哥、西班牙制造商遭Grandoreiro 银行恶意软件攻击

近日,“Grandoreiro”银行木马针对墨西哥汽车和机械制造商的工人,以及西班牙一家化学品制造商的员工进行攻击。自 2017 年以来,该恶意软件已知在野外活跃,是西班牙语用户最严重的威胁之一。

2022 年 6 月,Zscaler分析师发现Grandoreiro 银行恶意软件的攻击活动。它涉及部署一个 Grandoreiro 恶意软件变种,该变种具有几个新功能以逃避检测和反分析,以及改进的 C2 系统。

最新 Grandoreiro 活动的受害者地图 (Zscaler)

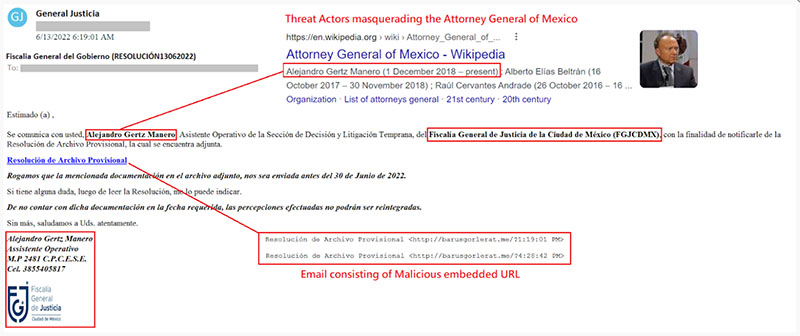

从电子邮件开始感染链始于一封伪装成来自墨西哥城总检察长办公室或西班牙公共部的电子邮件,具体取决于目标。消息主题围绕州退款、诉讼变更通知、抵押贷款取消等展开。

最新活动中使用的网络钓鱼电子邮件之一 (Zscaler)

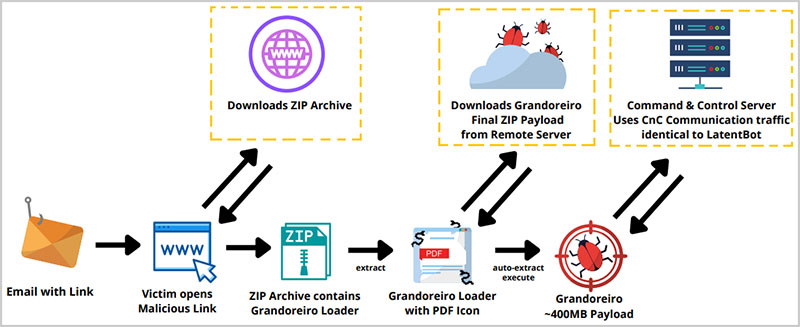

该电子邮件包含一个链接,该链接将受害者重定向到一个丢弃 ZIP 档案的网站。该文件包含伪装成 PDF 文件的 Grandoreiro 加载器模块,以诱骗受害者启动它。一旦发生这种情况,将从远程 HTTP 文件服务器以压缩的 9.2MB 形式获取 Delphi 有效负载ZIP 并由加载程序提取和执行。

Grandoreiro 的最新感染链 (Zscaler)

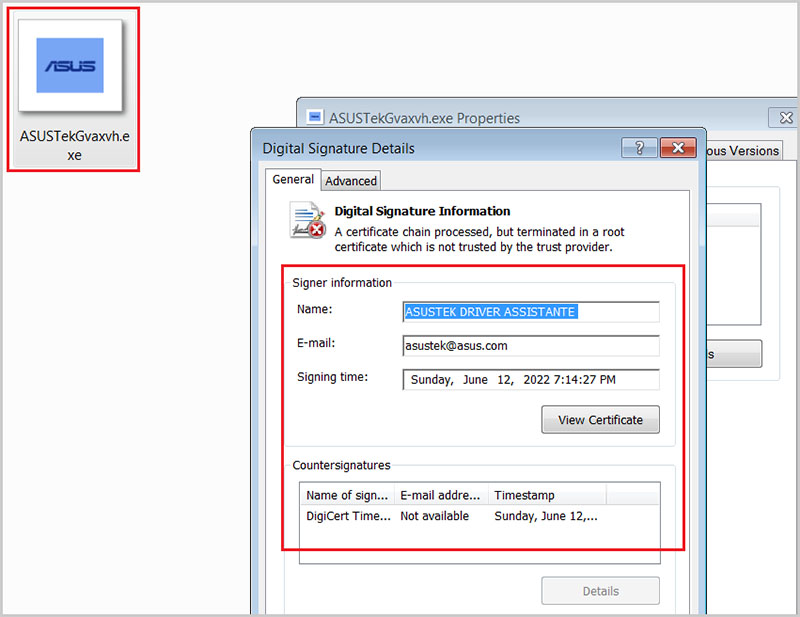

在该阶段,加载程序收集系统信息,检索已安装的 AV 程序、加密货币钱包和电子银行应用程序的列表,并将它们发送到 C2。使用从华硕窃取的证书签名的最终有效载荷通过“二进制填充”的方法假设膨胀为 400MB,以逃避沙盒分析。

签署最终有效负载的证书 (Zscaler)

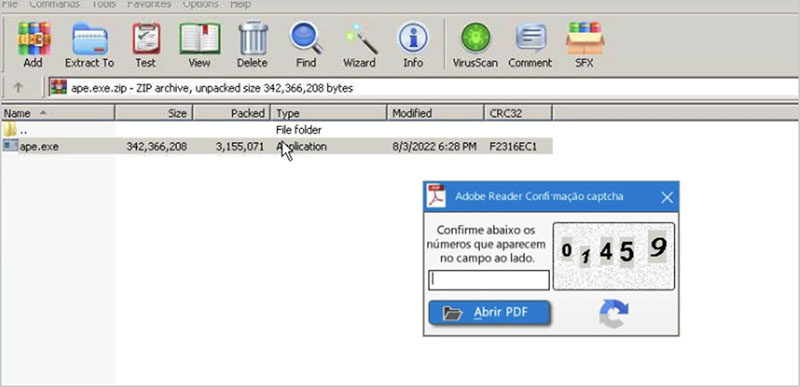

在安全分析师 Ankit Anubhav 在Twitter 上强调的一个案例中,Grandoreiro 甚至要求受害者解决验证码以在系统上运行,这是另一种逃避分析的尝试。

验证码步骤服务于受害者 ( @ankit_anubhav )

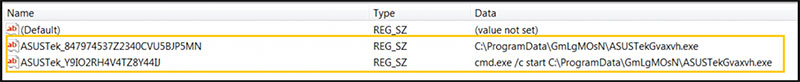

最后,通过添加两个新的注册表项来保持重启之间的持久性,将 Grandoreiro 设置为在系统启动时启动。

在被破坏的系统上添加的注册表项 (Zscaler)

Grandoreiro功能

Zscaler 采样的最新 Grandoreiro 变体中的新增功能之一是使用 DGA(域生成算法)进行 C2 通信,这使得映射恶意软件的基础设施并将其拆除具有挑战性。C2 通信模式现在与 LatentBot 相同,使用“ACTION+HELLO”信标和基于 ID 的 cookie 值响应。

葡萄牙网络安全博主 Pedro Taveres在 2020 年首次发现了这两种恶意软件之间的共性,但直到最近才完成将 C2 通信技术同化到 Grandoreiro 的代码中。主机上恶意软件的后门功能包括:

键盘记录

更新版本和模块的自动更新

Web-Injects 和限制对特定网站的访问

命令执行

操作窗口

将受害者的浏览器引导到特定的 URL

通过 DGA(域生成算法)生成 C2 域

模仿鼠标和键盘动作

外表

最近的活动表明,Grandoreiro 的运营商有兴趣进行针对性强的攻击,而不是向随机收件人发送大量垃圾邮件。此外,恶意软件的不断发展使其具有更强的反分析和检测回避功能,为更隐蔽的操作奠定了基础。虽然 Zscaler 的报告没有深入探讨当前活动的具体目标,但 Grandoreiro 的运营商历来表现出财务动机,因此假设情况保持不变。

怎么防范恶意软件攻击?

1、对于可疑的电子邮件要保持警惕,网络钓鱼是针对基层员工的首要攻击策略;

2、应在每台计算机上安装性能好的反恶意软件;

3、用户应定期获取安全更新和补丁,确保反恶意软件的正常功能;

4、将侵入细节报告给机构安全人员或负责人。

恶意软件被广泛应用于政府和公司网站,也可以针对个人获取信息。由于互联网访问广泛兴起,恶意软件被更多地设计用于牟利。因此,不管是个人还是企业组织,都要保持警惕防范恶意软件攻击。