流行的 GPS 追踪器中的严重漏洞让黑客可以远程控制车辆

MV720 GPS 追踪器由一家中国公司 MiCODUS 制造,该公司早在 2021 年 9 月就被告知存在这些缺陷,但尚未解决该问题。

网络安全初创公司 BitSight 发现了中国 MiCODUS 制造的 GPS 追踪器 MV720 的六个缺陷。据 BitSight 的 IT 安全研究人员称,主要用于跟踪车队的 MV720 GPS 跟踪器中存在严重的安全漏洞。这些漏洞可以让黑客远程跟踪、停止和控制车辆。

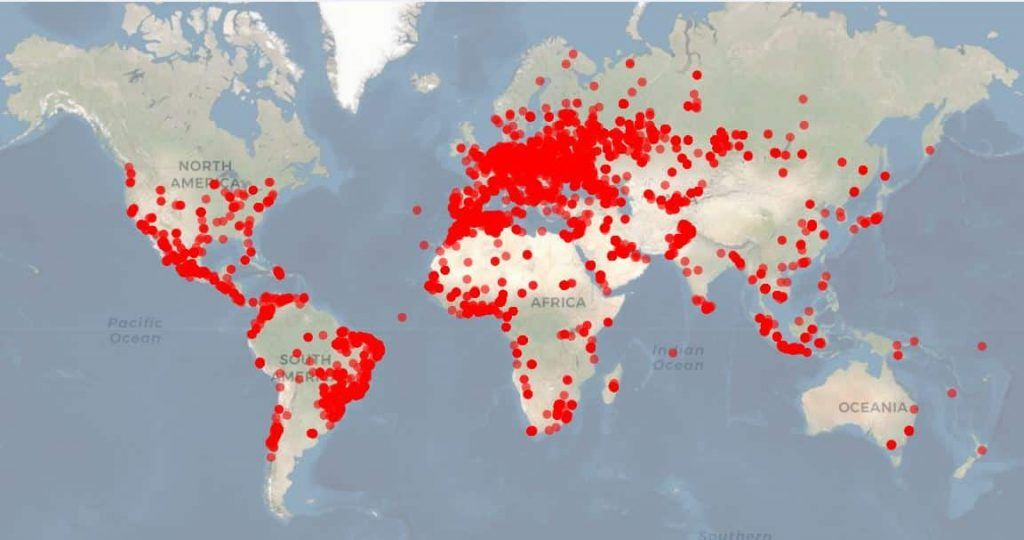

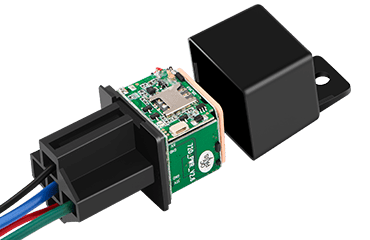

供您参考,MV720 是一款价值约 20 美元的硬连线 GPS 追踪器。总部位于深圳的 MiCODUS 电子制造商声称,其 150 万个GPS 追踪器目前被 169 个国家的超过 420,000 名客户使用。

此外,其客户包括多家财富 50 强公司、航运、航空航天、政府、军队、关键基础设施、执法机构和核电站运营商。

漏洞详情

BitSight 在上述跟踪器中检测到六个严重漏洞,可以很容易地远程利用这些漏洞实时跟踪车辆,获取有关先前路线的信息,甚至在车辆行驶时切断发动机。

BitSight 的首席安全研究员和报告作者 Pedro Umbelino 解释说,漏洞的容易利用引发了有关该公司产品的“重大问题”,因为这些漏洞可能不仅限于一种 GPS 跟踪器模型。他认为其他跟踪器模型也存在同样的缺陷。

MV720 GPS 追踪器

缺陷带来的危险

根据 BitSight 的博客文章,MV720 的一个缺陷在于未加密的 HTTP 通信,允许黑客远程进行中间对手攻击 ( AiTM ) 以拦截/更改服务器和移动应用程序之间交换的请求。

在移动应用程序中跟踪器的身份验证机制中发现了另一个漏洞,攻击者可以访问硬编码密钥以锁定跟踪器并使用自定义 IP 地址。这使黑客能够监视和控制进出设备的通信。

被跟踪为CVE-2022-2107的漏洞的严重等级为 9.8(满分 10)。这是 MiCODUS 跟踪器用作主密码的硬编码密码。如果被黑客获取,他们可以使用此密码登录网络服务器并冒充真实用户通过 SMS 通信向跟踪器发送命令。

因此,他们可以完全控制任何 GPS 跟踪器、访问位置详细信息、解除警报、更改路线和地理围栏以及切断车辆的燃料。

另一个被跟踪为CVE-2022-2141的漏洞使跟踪器用于与 MiCODUS 服务器通信的协议中的身份验证状态被破坏。然后在 Web 服务器中识别出一个反映的跨站点脚本错误。其他漏洞的跟踪名称为CVE-2022-2199、CVE-2022-34150和CVE-2022-33944。

在其技术文章中,BitSight 在 2021 年 9 月就这些缺陷向 MiCODUS 发出了警告。然而,在公司反应冷淡之后,CISA 和 BitSight 决定将调查结果公之于众。漏洞仍未修补。BitSight 建议所有使用 MV720 GPS 跟踪器的组织和个人立即禁用设备,直到它们被修补。

在其车辆中使用 MV720 设备的组织和个人处于危险之中。利用我们的专有数据集,BitSight 发现了 MiCODUS 设备在 169 个国家/地区被政府机构、军队和执法部门等组织以及航空航天、能源、工程、制造、航运等多个行业和行业的企业使用. 鉴于发现的漏洞的影响和严重性,强烈建议用户立即停止使用或禁用任何 MiCODUS MV720 GPS 跟踪器,直到修复可用。