与俄罗斯黑客有关的新MacOS恶意软件可以窃取密码和iPhone备份

X-Agent间谍软件的一个新变种现在针对的是苹果macOS系统,该系统以前曾被用于针对Windows、iOS、Android和Linux设备的网络攻击。

该恶意软件旨在窃取网络浏览器密码、截图显示、检测系统配置、执行文件并过滤存储在计算机上的iPhone备份。

X-Agent恶意软件与俄罗斯黑客组织APT28— 也被称为花式熊、索法西、塞德尼和典当风暴;这家公司至少从2007年开始运营,据称与俄罗斯政府有关。

Bitdefender在周二发布的一篇博客文章中报道:“我们过去对已知与APT28 group有关的样本进行的分析显示,用于Windows/Linux的Sofacy/APT28/Sednit Xagent组件与目前构成我们调查对象的Mac OS二进制文件之间存在许多相似之处”。

“这一次,出现了类似的模块,如文件系统、键盘记录器和RemoteShell,以及一个名为HttpChanel的类似网络模块”。

与其他平台的变体一样,Mac版的X-Agent间谍软件也充当了一个后门,具有先进的网络间谍功能,可以根据攻击目标进行定制。

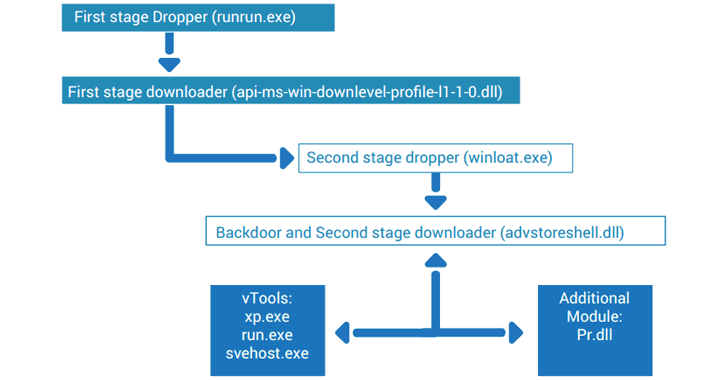

此外,X-Agent是通过利用目标计算机上安装的MacKeeper软件和已知恶意软件滴管中的漏洞植入的复杂的— APT28用来感染机器的第一阶段特洛伊木马。

上述证据表明,新发现的Mac版X-Agent也是由同一个俄罗斯黑客组织制造的。

成功安装后,后门将检查是否存在调试器,如果找到调试器,则会自行终止以阻止执行。但如果没有,后门将等待互联网连接与命令和控制服务器进行通信。

Bitdefender的研究人员说:“通信建立后,有效载荷启动模块。我们的初步分析显示,大多数C&C URL模拟苹果域名”。

“一旦连接到C&C,有效负载发送一条HelloMessage,然后产生两个无限循环运行的通信线程。前者使用POST请求向C&C发送信息,而后者监视获取命令请求”。

这项研究仍在进行中,Bitdefender安全研究人员目前只有Mac恶意软件样本,而没有攻击工作原理的完整图片。

APT28是两个与俄罗斯有联系的网络间谍组织之一,他们被控去年侵入美国民主党全国委员会的电子邮件服务器,并干扰2016年总统选举。