《软件供应链安全治理与运营白皮书(2022)》正式发布

2022年8月1日,由悬镜安全、ISC、中国电信研究院共同编撰的《软件供应链安全治理与运营白皮书(2022)》于ISC互联网安全大会悬镜出品的“软件供应链安全治理与运营论坛”上正式发布。白皮书重点梳理了软件供应链安全现状和面临的挑战,阐述了软件供应链安全治理体系和开源威胁治理方案,旨在帮助读者加强软件供应链安全意识,丰富治理思路。

图1 《软件供应链安全治理与运营白皮书(2022)》正式发布

Gartner分析指出,“到2025年,全球45%组织的软件供应链将遭受攻击,比2021年增加了三倍。”可见,软件供应链的安全威胁将越来越严重。近年来,软件供应链攻击事件越来越多,如何进行此类威胁治理是众多企业关注的重心。毕竟网络安全关乎着企业是否正常运转,是国民经济能否正常运行的重要前提,而软件供应链安全作为网络安全的重要组成部分,是实现网络安全的重要前提。

本白皮书在第一章介绍了软件供应链安全的发展背景,从政策法规驱动和行业标准规范等维度,对软件供应链的重要性进行了详述;在软件供应链安全现状章节详述了近年以来的软件供应链安全相关事件,迄今为止算是比较详细地将此类事件做了总结,并针对三个典型事件进行了剖析,通过系统性整理、分析和研究,归纳总结了软件供应链风险的8项典型特征;同时延展了软件供应链安全的风险。相较以往,对诸多内容都做了更充分的说明。详细内容可自行查阅。

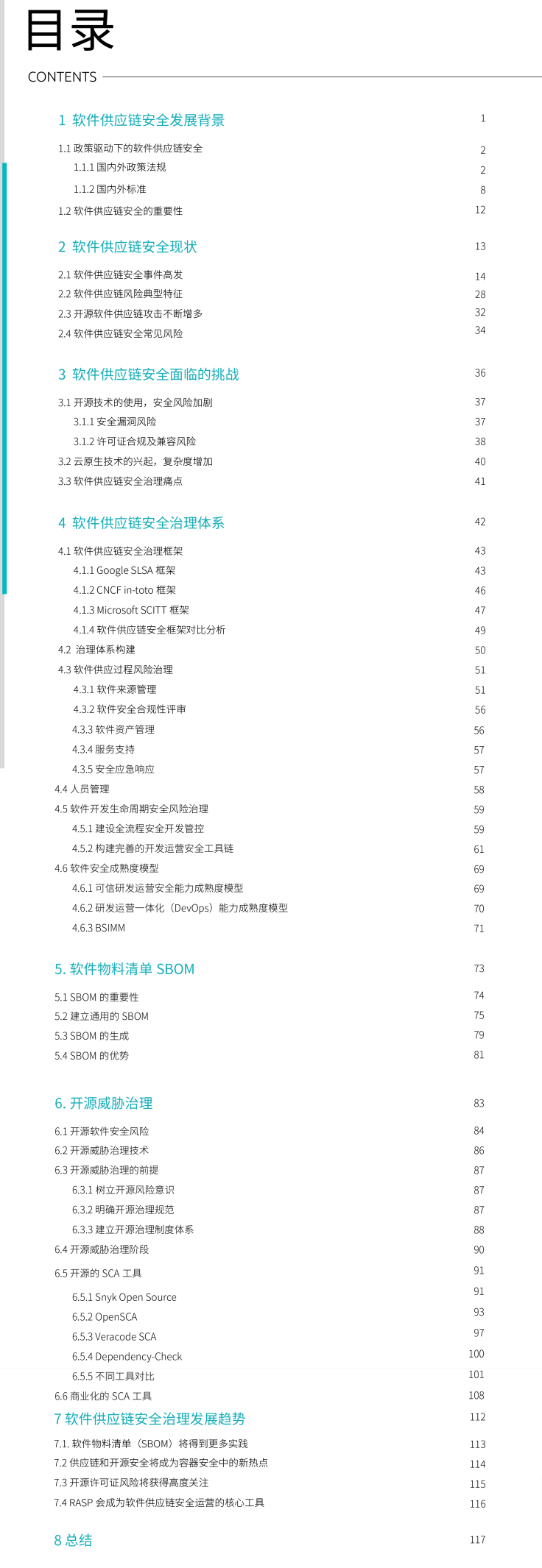

图2 《软件供应链安全治理与运营白皮书(2022)》目录

软件供应链安全治理体系

报告详述了软件供应链安全治理的常用框架,此外还构建了一套较为全面系统的软件供应链安全治理体系,借助安全自动化工具,实现对软件供应链全链路的安全风险治理。

图3 软件供应链安全治理体系

开源威胁治理

Perforce的Open Source Initiative(OSI)和OpenLogic联手开展了一项关于开源软件状态的全球调查,数据显示,在过去12个月中,77%的受访者在其组织中增加了对开源软件的使用,36.5%的受访者表示他们的使用量显著增加。

也有数据显示,有90%的组织都依赖于开源软件,而且开源软件也经常被嵌入到其他开源项目中。但是,尽管开源为企业的创新和快速发展提供了源动力,但与之而来的还有安全风险问题,为攻击者提供了潜在的安全威胁入口点。

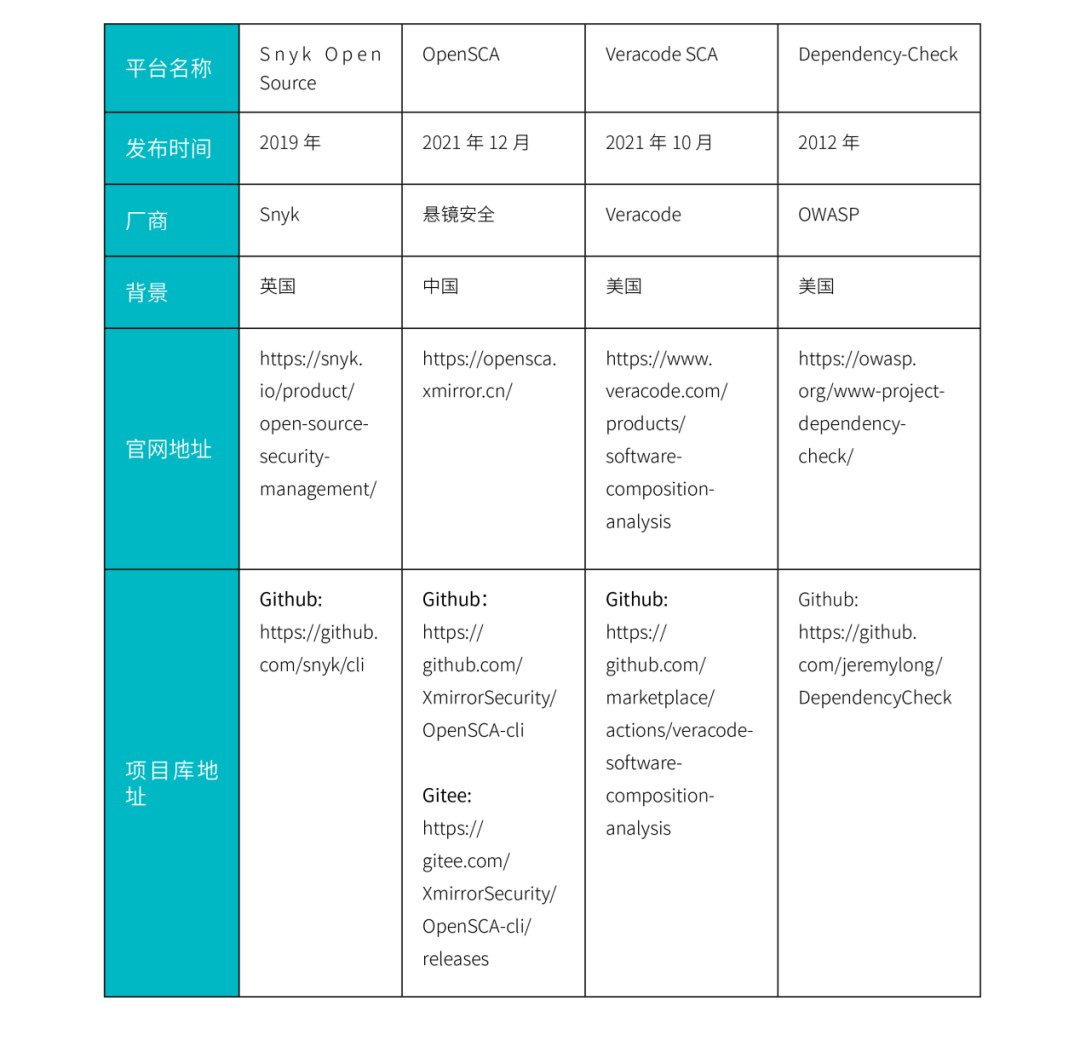

白皮书描述了开源软件安全风险、开源威胁治理技术、开源威胁治理前提、开源威胁治理阶段等内容,也从开源的SCA工具和商业化的SCA工具两个维度为读者介绍了代表性的SCA工具,让读者对各工具有更深入的了解,还包含以下开源SCA工具对比表,更详细的对比项请查看白皮书。

图4 开源SCA工具对比

不管是国内还是国外的应用安全厂商,都有自己成熟的AST工具链、甚至还有平台和服务体系,也衍生了更丰富的工具布局和规划设计,以适应云原生、物联网、产业互联网等不同应用场景的需求。在开源治理中,企业应该选择具有怎样能力的商业化SCA工具,白皮书也做了详细介绍。

最后

科技的发展让社会协作变得更加高频和具有深度,在信息技术行业亦是如此。我们自己的业务系统会集成第三方的代码、使用第三方提供的开发环境、应用第三方生产的构建工具、运行在第三方开发的微服务和容器之上,这种深度协作方式让我们的业务生产和运营效率指数级提升,但同时带来的,也有软件供应链风险史无前例的增长。

SolarWinds Orion事件让人们见识了供应链攻击能做到什么,Apache Log4j2漏洞让人们了解了开源代码的千疮百孔,Equifax信息泄露事件让人们知道了大型企业的安全建设在软件供应链安全漏洞前是多么的脆弱不堪。这一切,促成了我们对本报告的编撰工作,我们希望用系统性的思维和方式,收集、分析、整理、阐述软件供应链安全治理与运营的方方面面。由于篇幅所限,本文提及的工具、方法和措施只是软件供应链安全领域的沧海一粟,更多的还需要读者在实践中探寻。