恶意软件威胁情报

1、“NOPEN”远控木马分析报告

近日,国家计算机病毒应急处理中心对名为“NOPEN”的木马工具进行了攻击场景复现和技术分析。该木马工具针对Unix/Linux平台,可实现对目标的远程控制。根据“影子经纪人”泄露的NSA内部文件,该木马工具为美国国家安全局开发的网络武器。“NOPEN”木马工具是一款功能强大的综合型木马工具,也是美国国家安全局接入技术行动处(TAO)对外攻击窃密所使用的主战网络武器之一。

参考链接:https://ti.dbappsecurity.com.cn/info/3225

2、针对葡萄牙用户的巴西木马变种

自2022年2月以来,一种巴西木马的新变种已经影响了葡萄牙的互联网终端用户。该变种与Maxtrilha、URSA和Javali等其他知名木马没有显着差异和复杂性。该木马通过冒充葡萄牙税务服务的网络钓鱼模板进行传播,会安装或修改 Windows受信任的证书,通过打开窗口进行检查以执行银行窗口覆盖,以窃取凭据,并且可以部署通过DLL注入技术执行的其他有效负载。

参考链接:https://ti.dbappsecurity.com.cn/info/3232

3、BitRAT恶意软件作为Windows 10许可证激活器传播

近日,研究人员发现了一项新的分发BitRAT软件的恶意活动。BitRAT是一种强大的远程访问木马,在网络犯罪论坛和暗网市场上以低至20美元的价格出售给网络犯罪分子。在最新的BitRAT恶意软件分发活动中,攻击者将恶意软件作为Windows 10Pro许可证激活器分发到网络硬盘上。研究人员根据代码片段中的韩语字符及其分发方式推测,新的BitRAT活动的攻击者疑似是韩国人。

参考链接:https://ti.dbappsecurity.com.cn/info/3233

4、攻击者通过ClipBanker恶意软件攻击其他黑客

研究人员发现了一项新的恶意活动,攻击者通过伪装成破解RAT和恶意软件构建工具的ClipBanker恶意软件来攻击其他黑客。分发ClipBanker的网站名为“Russia black hat”,该网站提供各种黑客所需的程序,包括木马、恶意软件创建工具。ClipBanker通常用于监视受害者的剪贴板内容,以识别加密货币钱包地址并将其替换为属于恶意软件运营商的地址。

参考链接:https://ti.dbappsecurity.com.cn/info/3238

热点事件

1、俄罗斯因不实战争信息禁用谷歌新闻

俄罗斯电信监管机构Roskomnadzor已禁止Alphabet公司的Google News服务,并禁止用户访问news.google.com域,因为它提供了有关俄罗斯乌克兰战争的“不可靠信息”。本月早些时候,Roskomnadzor曾要求谷歌停止在YouTube视频上传播有关俄罗斯入侵乌克兰的错误信息。目前,俄罗斯已封锁了Facebook、Twitter和Instagram社交软件, 并阻止了对多个外国新闻媒体的访问,包括美国之音、英国广播公司、德国之声和自由欧洲电台。

参考链接:https://ti.dbappsecurity.com.cn/info/3239

2、美国指控4名俄罗斯政府雇员攻击关键基础设施

美国已起诉四名俄罗斯政府雇员,称这些雇员参与了2012年至2018年期间针对全球能源行业数百家公司的黑客活动。其中一名雇员来自俄罗斯联邦中央化学与力学科学研究所 (TsNIIKhM) ,其余三名雇员来自俄罗斯联邦安全局 (FSB) 。美国司法部表示,这些攻击活动针对大约135个国家的数百家公司和组织的数千台计算机。

参考链接:https://ti.dbappsecurity.com.cn/info/3243

3、针对乌克兰企业的DoubleZero擦除器分析

乌克兰CERT在针对乌克兰组织的攻击中,发现一种名为DoubleZero的擦除器。这是一种用C语言开发的恶意破坏程序,攻击者使用该软件发起鱼叉式网络钓鱼攻击,目前该活动已被跟踪为UAC-0088。DoubleZero擦除文件使用两种方法破坏文件:用4096字节的零块覆盖其内容或使用API调用NtFileOpen、NtFsControlFile。恶意软件会在关闭受感染的系统之前删除以下Windows注册表HKCU、HKU、HKLM、HKLM\BCD。

参考链接:https://ti.dbappsecurity.com.cn/info/3245

勒索专题

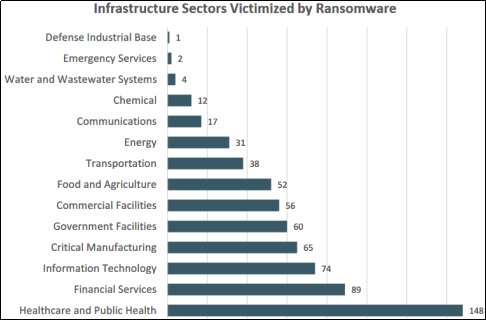

1、FBI:勒索软件在2021年袭击了649个美国关键基础设施组织

根据互联网犯罪投诉中心(IC3)2021年互联网犯罪报告,勒索软件团伙去年已经入侵了来自美国多个关键基础设施部门的至少649个组织的网络。鉴于FBI仅在2021年6月才开始跟踪报告勒索软件事件,因此实际攻击数量可能更高。根据攻击次数,入侵关键基础设施组织网络的前三大勒索软件团伙为CONTI(有87名受害者)、LockBit(有58名)和REvil/Sodinokibi(有51名)。

参考链接:https://ti.dbappsecurity.com.cn/info/3241

2、微软确认遭Lapsus$ 勒索团伙入侵

3月20日,Lapsus$团伙声称入侵了微软的Azure DevOps服务器,随后发布了一个9GB 7zip档案的种子,表示其中包含90%的Bing源代码以及大约45%的Bing Maps和Cortana代码。3月22日,微软确认其员工的账户遭到了Lapsus$黑客组织的入侵,黑客因此获得了对源代码存储库的有限访问权限。

参考链接:https://ti.dbappsecurity.com.cn/info/3235

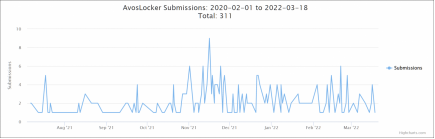

3、Avoslocker勒索软件攻击多个美国关键基础设施组织

3月17日,联邦调查局(FBI)发布警告称,AvosLocker勒索软件已被用于针对美国多个关键基础设施部门的攻击。AvosLocker是一个基于勒索软件即服务 (RaaS) 的附属组织,攻击目标包括美国多个关键基础设施部门,包括但不限于金融服务、关键制造行业和政府部门。

参考链接:https://ti.dbappsecurity.com.cn/info/3227

4、乌克兰研究人员再次泄露Conti勒索软件源代码

Conti是一个由俄罗斯攻击者运营的勒索软件团伙。2月27日,一名twitter名为“Conti Leaks”的乌克兰研究人员入侵了该团伙的内部服务器,泄露了大量的Conti组织内部数据。3月20日,Conti Leaks将Conti v3的源代码上传到了VirusTotal,并在Twitter上发布了链接。该源代码比之前发布的版本新很多,最后修改日期为2021年1月25日。

参考链接:https://ti.dbappsecurity.com.cn/info/3228

5、Exotic Lily:与Conti有联系的初始访问代理

2021年9月上旬,谷歌威胁分析小组发现了一个新的初始访问代理(IAB),名为Exotic Lily,该代理疑似传播了Conti和Diavol勒索软件。在活动高峰期,攻击者每天向全球650个目标组织发送超过5000封电子邮件。在2021年11月之前,攻击者似乎针对特定行业,如IT、网络安全和医疗保健,但近期,攻击者的目标比较广泛,没有特别针对的目标。研究人员认为Exotic Lily似乎与俄罗斯网络犯罪团伙FIN12(又名WIZARD SPIDER)有关。

参考链接:https://ti.dbappsecurity.com.cn/info/3226

6、Okta身份供应商确认被黑,约375名客户将受到影响

3月21日,Lapsus$勒索团伙在电报频道上发布了一系列Okta身份验证公司的内部通讯的截图,该团伙称其重点"仅针对Okta客户"。3月22日,Okta证实,公司一名工程师的笔记本电脑在1月份遭黑客入侵,攻击者在2022年1月 16日至21日之间可以访问Okta的客户支持面板和公司的Slack服务器,大约 375名客户将受到此次网络攻击的影响。

参考链接:https://ti.dbappsecurity.com.cn/info/3234

7、苏格兰心理健康慈善机构遭RansomEXX勒索软件攻击

3月21日,苏格兰心理健康慈善机构SAMH宣布,该机构已遭到勒索软件攻击,攻击者为RansomEXX勒索软件团伙。RansomEXX团伙从苏格兰慈善机构窃取了12GB数据,包括未经编辑的个人驾驶执照照片、护照、志愿者家庭地址和电话号码等个人信息,甚至包括密码和信用卡详细信息。SAMH明确表示,不会向RansomEXX勒索团伙支付赎金。

参考链接:https://ti.dbappsecurity.com.cn/info/3242

政府部门

1、伊朗黑客泄露以色列情报机构负责人的个人信息

3月16日,伊朗黑客在一个匿名Telegram频道上发布了一段视频,其中包含据称从以色列情报机构负责人Barnea的妻子使用的手机中获取的个人照片和文件。该视频发布在“Open Hands”频道上,据以色列媒体报道,该频道于3月15日创建。其所有者声称在2014年开始的针对Barnea的“长期情报行动”中获得了这些信息。目前为止,该频道的关注人数不到100人,此次泄露事件仍在调查中。

参考链接:https://ti.dbappsecurity.com.cn/info/3230

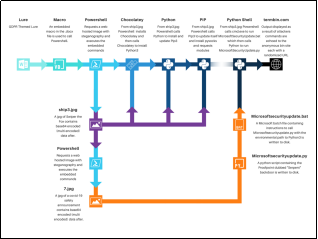

2、攻击者针对法国政府和建筑实体分发Serpent后门

3月21日,研究人员披露了影响法国建筑和政府部门实体的新的、有针对性的攻击活动。攻击者使用法语诱饵,伪装成与欧盟通用数据保护条例 (GDPR) 有关的信息,文档执行恶意宏以分发Chocolatey安装程序包,使用隐写术(包括卡通图像)下载并安装名为Serpent的新后门。研究人员目前暂未确定攻击者,但认为这可能是一个具有高超的技术和能力,且与其他的已知团伙没有联系的新组织。

参考链接:https://ti.dbappsecurity.com.cn/info/3236

金融行业

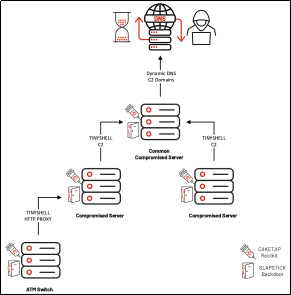

1、UNC2891使用新的Rootkit攻击银行网络

在调查UNC2891集群的活动时,研究人员发现了一个名为“Caketap”的以前未知的Unix rootkit,该模块部署在运行Oracle Solaris操作系统的服务器上,用于窃取ATM银行数据和进行欺诈交易。Caketap可以隐藏网络连接、进程和文件,同时将几个hooks安装到系统函数中以接收远程命令和配置。此外,攻击中还使用了2个名为SLAPSTICK和TINYSHELL的后门。

参考链接:https://ti.dbappsecurity.com.cn/info/3231

高级威胁情报

1、疑似DarkHotel APT组织针对澳门豪华酒店展开攻击

DarkHotel是一个韩国黑客组织,其主要攻击目标是酒店业。2021年11月以来,研究人员发现了疑似DarkHotel组织针对中国澳门豪华酒店的恶意活动。此次活动确定的两家连锁酒店分别是路环海逸度假酒店和永利皇宫,均为5星级酒店。这些酒店计划举办有关贸易、投资和环境的国际会议,因此此次活动可能是DarkHotel组织在为未来的间谍活动做准备。

参考链接:https://ti.dbappsecurity.com.cn/info/3229

2、InvisiMole组织针对乌克兰国家机构发起鱼叉式钓鱼攻击

乌克兰计算机紧急事件响应政府小组 (CERT-UA)警告称,UAC-0035组织(又名InvisiMole)针对乌克兰国家机构发起了鱼叉式网络钓鱼邮件攻击。钓鱼邮件使用名为“501_25_103.zip”的存档,其中包含一个快捷方式文件。打开LNK文件后,将下载并执行一个HTA文件,文件包含一个VBScript代码,用于获取和解码诱饵文件和恶意程序 LoadEdge后门。

参考链接:https://ti.dbappsecurity.com.cn/info/3237

3、APT35组织利用ProxyShell漏洞获取初始访问权限

2021年12月,研究人员观察到攻击者利用Microsoft Exchange ProxyShell漏洞通过多个Web Shell获取初始访问权限并执行代码,经分析,研究人员将此活动归因于APT35组织(又名Charming Kitten、TA453、COBALT ILLUSION、ITG18、Phosphorus、Newscaster)。攻击者利用的漏洞包括:CVE-2021-34473;CVE-2021-34523;CVE-2021-31207。

参考链接:https://ti.dbappsecurity.com.cn/info/3240

4、朝鲜攻击者利用CVE-2022-0609远程代码执行漏洞

2月10日,研究人员发现两个不同的朝鲜支持的攻击者组织利用了CVE-2022-0609远程代码执行漏洞。这些团体的活动已被公开跟踪为Operation Dream Job和Operation AppleJeus。Operation Dream Job活动针对为 10家不同的新闻媒体、域名注册商、网络托管服务提供商和软件供应商工作的 250多名个人。Operation AppleJeus活动针对加密货币和金融科技行业的 85多名用户。攻击者通过电子邮件、虚假网站或受感染的合法网站攻击受害者,这些网站最终将激活CVE-2022-0609漏洞利用工具包。

参考链接:https://ti.dbappsecurity.com.cn/info/3244

RacentYY

RacentYY

RacentYY

RacentYY

Anna艳娜

Anna艳娜

安全侠

安全侠

ManageEngine卓豪

ManageEngine卓豪

安全侠

安全侠

007bug

007bug

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

安全侠

安全侠

FreeBuf

FreeBuf