《2021网络空间测绘年报》| 国内77%的 Kubernetes资产受到已知漏洞影响

近年来,云原生的概念越来越多地出现在人们的视野中,可以说云原生是云计算时代的下半场,云原生的出现是云计算不断与具体业务场景融合,与开发运营一体化碰撞的结果。谈到云原生,不得不提出推动云原生发展的CNCF(Cloud Native Computing Foundation 云原生计算基金会) 。CNCF是一个孵化、运营云原生生态的中立组织,其对云原生的见解是:“云原生技术有利于各组织在公有云、私有云和混合云等新型动态环境中,构建和运行可弹性扩展的应用。云原生的代表技术包括容器、服务网格、微服务、不可变基础设施和声明式API。这些技术能够构建容错性好、易于管理和便于观察的松耦合系统。结合可靠的自动化手段,云原生技术使工程师能够轻松地对系统作出频繁和可预测的重大变更。”

然而,如CNCF所提出的众多云原生服务代表技术也存在许多安全风险,《2021网络空间测绘年报》中,我们针对云原生生态下的核心程序及组件进行了测绘分析,用数据来呈现云原生技术的落地情况和风险态势,并对目前市面上比较流行的云原生服务进行了资产、版本分布梳理以及相应的风险分析,这些服务包括 Docker、 Kubernetes API Server、 Istio、 Kong、Prometheus。

01 Docker

Docker 资产暴露数量在国内仅有 179 个,风险分析方面,因暴露 2375 TCP Socket 端口导致的未授权访问漏洞,仍旧是 Docker 服务在互联网上面临的一大风险。

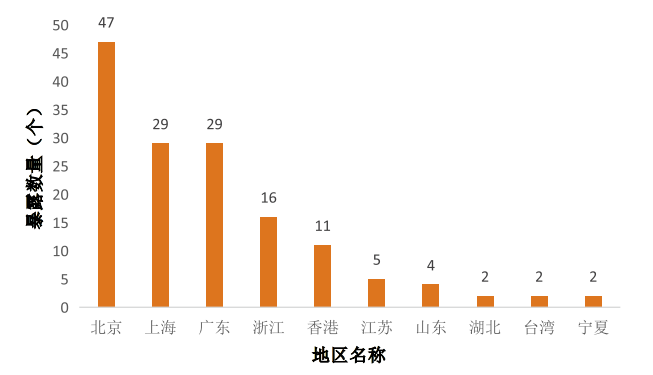

图1. Docker资产地区分布

02 Kubernetes API Server

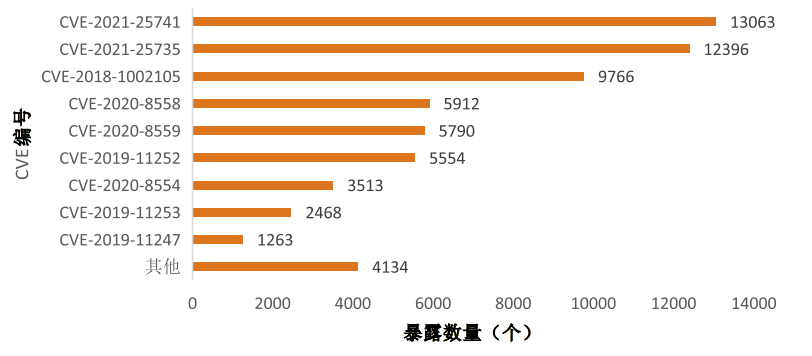

Kubernetes API Server 资产数量在国内有近2万个,其中因暴露6443 及 8080 端口导致的未授权访问漏洞资产数约 200 个,这个数量占总体的 1%,此外,暴露资产中 77% 的资产受 CVE-2021-25741、 CVE-2021-25735、 CVE-2018-1002105 这三个漏洞的影响。

图2. API Server 资产脆弱性统计

03 Istio

Istio 资产在国内有近2400个,其中 443 和 80端口数量最多。

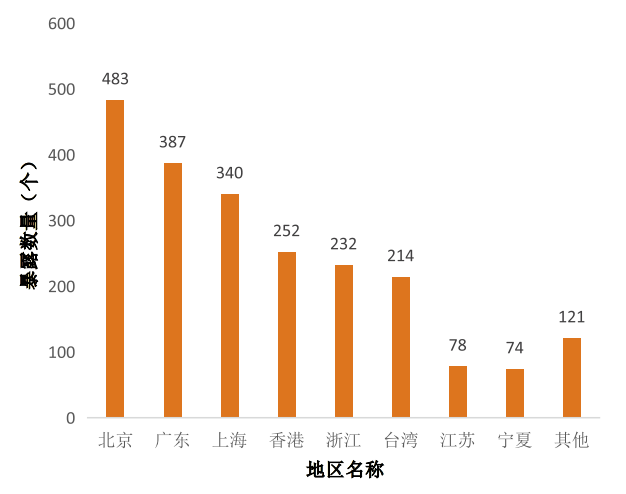

图3. Istio资产地区分布

04 Kong

Kong 资产数量在国内暴露约 5900 个,其中命中 CVE-2021-27306漏洞的资产数约占总资产数的 52%,命中 CVE-2020-11710 漏洞的资产数约占总资产数的 37%。

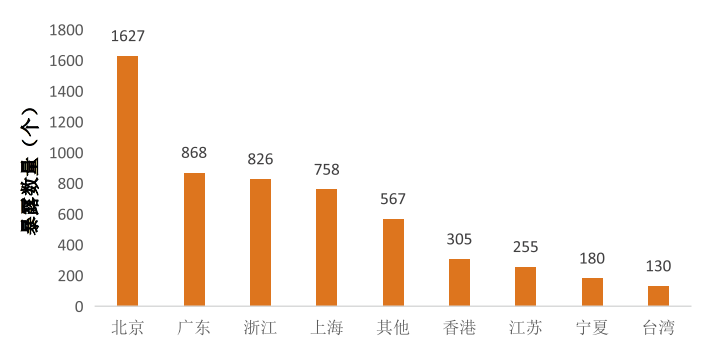

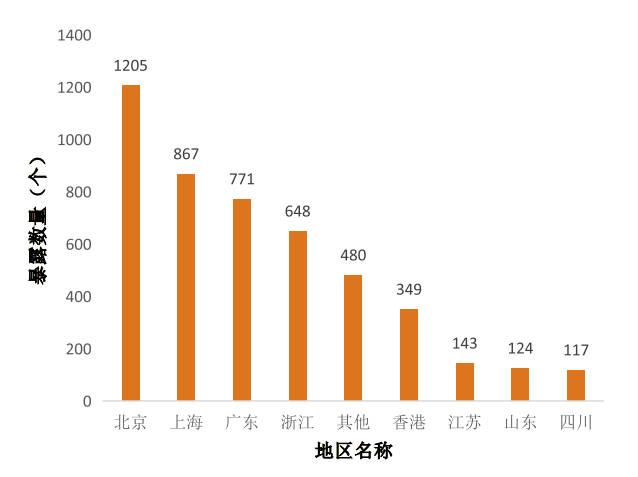

图4. Kong资产地区分布

05 Prometheus

Prometheus 资产在国内暴露约 5200 个,目前受到 CVE-2021-29622漏洞影响的资产数量为 910 条,约占总量的 17%。

图5. Prometheus资产地区分布